工具描述

Process Explorer使用个轻量级的进程管理器,是由Sysinternals出品的免费工具,请猛击这里下载最新版本使用。

以下是官方介绍的翻译: “想知道是那个程序打开了某个文件或者目录么?现在可以找出它了。PorcessExplorer将会显示出进程打开或者加载了哪些的句柄(handles)或者动态链接库(Dlls)。 ProcessExplorer的显示区包含由两个子窗口组成。上部的窗口显示了当前系统的活动进程、以及这些进程的是属于哪个用户的。同时,上部的窗口依据ProcessExplorer的显示“模式”决定着底部窗口显示的内容:如果选择的是句柄模式,那么你将会在底部的窗口中显示的是上部窗口中选中进程所打开的句柄;如果选择的是Dll模式,那么你将看到进程所加载的动态链接库文件dlls以及内存映射文件。ProcessExplorer还具有强大是搜索功能,帮助你找出特定的某个句柄或者dll正在被哪个进程所加载。 ProcessExplorer的功能使得它在跟踪Dll版本问题或者句柄泄露方面起到很好的作用,并且向用户展示了Windows系统以及应用程序内部是如何工作的”。

典型应用场景

使用PE查看文件句柄和Dll加载情况

PE中可以在下方窗口显示指定进程的打开的句柄加载的DLL等,方法:View-->Lower Pane View-->DLls/Handls,也可以使用查找的方式来定位(Ctrl+F)

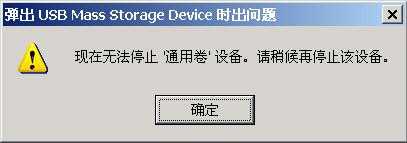

1 解决方法:启动PE,按住Ctrl+F打开查找dll(handle)的对话框,输入USB设备的分区名称比如L:\,然后点查找

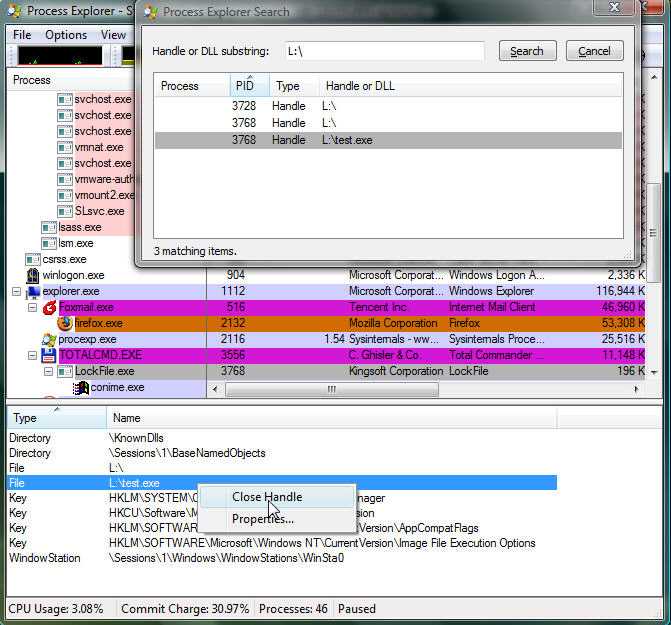

1 这个时候会显示出L:\分区上被打开的句柄,这个时候点击某个句柄,PE会打开上下窗口,并且指出是哪个进程占用了哪个句柄。

1 右键点击下方handle视图中的这个句柄,选择Close Handle

1 再次尝试停止USB设备,应该就ok了

检查进程和线程(堆栈)的详细信息

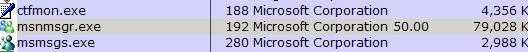

1 问题定位:打开PE双击MSN的进程打开对话框显示进程详细信息,找到Thread线程tab页,发现一个线程占用了大量CPU,且线程切换次数最高。如下面左图:

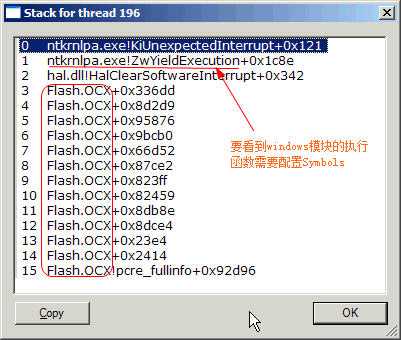

1 点击Stack,看看这个线程在做什么,如右图:

2 发现Flash.OCX模块在工作最为可疑。所以怀疑系统的flash控件有问题,推断原因。MSN主程序下方的Flash显示有可能造成了这个问题。后来用Shell禁用Flash广告后没有再出现CPU占用过高的情况。

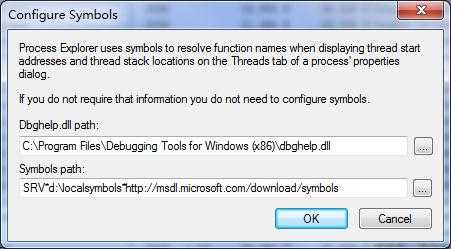

上述右图中如果需要通过配置Symbols来显示系统模块使用的函数名称,而Flash属于第三方模块所以显示不到函数。配置方法如下:在Options菜单选择Configure Symbols。对话框中第一个选择windbg安装目录下的dbghelp.dll,第二个选择本地的symbols符号路径,这里我选择从微软的公共符号服务器下载符号到本地的固定文件夹

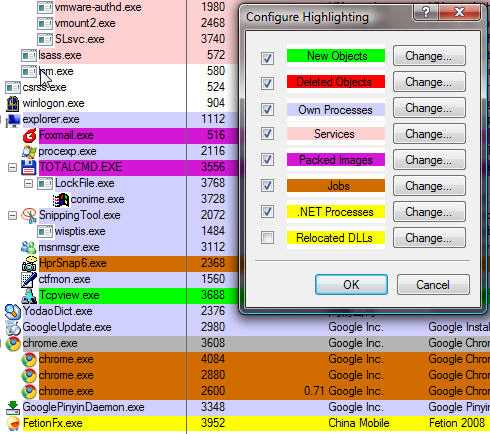

观察进程细节的Tips

可以显示进程更为详细的信息,比如vista下的“强制完整性级别”、是否虚拟化。虚拟内存、工作集等信息。通过菜单View->Select Columns可以定制自己想要显示的关于进程相关的各种信息

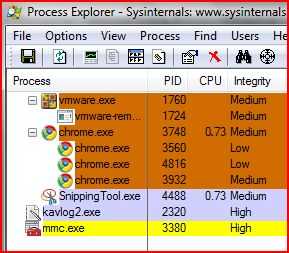

场景1:Google浏览器安全特性分析

2 步骤使用PE查看进程特性在vista下tab的进程运行在低MIC级别,见Integrity列为Low:这类似于在vista系统下IE7的“IE保护模式”,因为默认情况下高MIC级别的进程不响应低MIC级别进程的窗口消息,从而避免一些核心进程在浏览器遭到劫持后,被攻击,如窗口粉碎工具。同时低MIC级别的进程在vista下不能修改一些vista系统关键对象,如敏感注册表和文件位置。chrome充分利用vista系统的安全性。

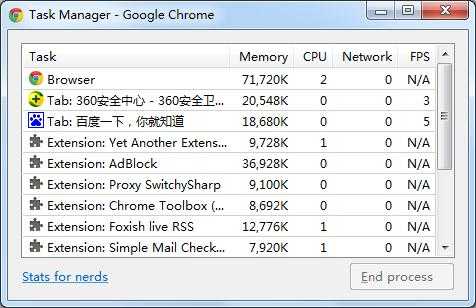

3 不过chrome的主进程和插件进程是运行在Medium级别的,chrome将插件做为独立的进程来维持,有助于提高浏览器稳定性,插件或者tab挂掉不会导致整个浏览器崩溃。(这是题外话,下面是Chrome自己的进程管理器显示的信息)

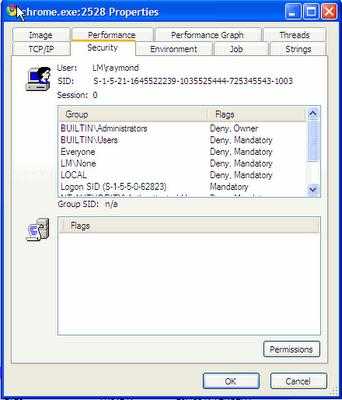

4 打开进程管理器你会发现,chrome的每个tab进程实际上是个作业job(简单来讲就是一个可以容纳多个进程的容器),从开发角度来说,对于job可以进行一个更有效的权限限制程序“边界”的限定。每个tab的作业只容纳了一个进程。用PE打开该job查看详细信息。我们打开一个tab进程,查看权限标签页:发现进程没有特权,而权限列表中很多被设置为Deny。这说明当被访问资源(注册表,文件)的ACL中如果明确要求具有管理员或者高权限才可以操作的情况下,tab进程是不能修改这些资源的。

如何做到的呢?我们前面说了,这是通过作业来实现的,windowsAPI在创建作业进程的时候可以使用参数将job这个单位的一些特定权限进行限制(可配置的),同样,我们打开一个tab进程,切换到job标签页(普通进程是没有的),查看下面limited的列表,发现该job的很多行为被限制了,包括:仅运行一个活跃进程工作;不允许进程创建Desktop对象;不允许修改显示设置;不允许进程使得windows退出、关机等;用户对象读取限制;对于剪贴板的读写操作的限制,管理员权限操作限制等,从而实现这个“沙盒”。

场景2:恶意软件侦查和逆向工程

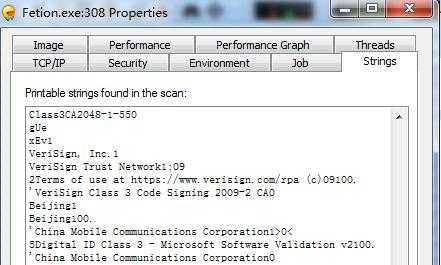

使用进程属性中是String标签页信息:

原文:http://www.cnblogs.com/idbeta/p/4991080.html