工作组(无法统一管理,无法统一身份验证)

域

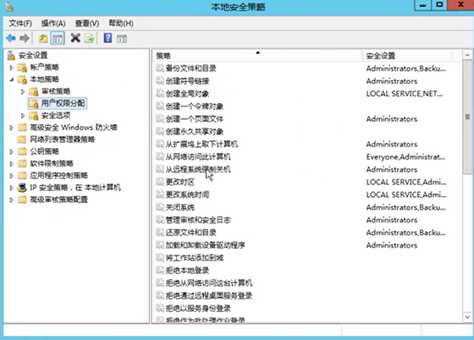

新建用户-加入管理员组。

针对文件夹基于(用户组)设置权限

创建一个用户时候,每个用户都有一个SID(创建用户的时候系统分配),以及用户组的SID。

whoami

whoami /all

USER INFORMATION ---------------- User Name SID ======================== ============================================ kali-linux\administrator S-1-5-21-2634792176-1660416105-649526453-500 GROUP INFORMATION ----------------- Group Name Type SID Attributes ==================================== ================ ============ =============================================================== Everyone Well-known group S-1-1-0 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\本地帐户和管理员组成员 Well-known group S-1-5-114 Mandatory group, Enabled by default, Enabled group BUILTIN\Administrators Alias S-1-5-32-544 Mandatory group, Enabled by default, Enabled group, Group owner BUILTIN\Users Alias S-1-5-32-545 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\INTERACTIVE Well-known group S-1-5-4 Mandatory group, Enabled by default, Enabled group 控制台登录 Well-known group S-1-2-1 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\Authenticated Users Well-known group S-1-5-11 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\This Organization Well-known group S-1-5-15 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\本地帐户 Well-known group S-1-5-113 Mandatory group, Enabled by default, Enabled group LOCAL Well-known group S-1-2-0 Mandatory group, Enabled by default, Enabled group NT AUTHORITY\NTLM Authentication Well-known group S-1-5-64-10 Mandatory group, Enabled by default, Enabled group Mandatory Label\High Mandatory Level Label S-1-16-12288 Mandatory group, Enabled by default, Enabled group PRIVILEGES INFORMATION ---------------------- Privilege Name Description State =============================== ========================================= ======== SeIncreaseQuotaPrivilege Adjust memory quotas for a process Disabled SeSecurityPrivilege Manage auditing and security log Disabled SeTakeOwnershipPrivilege Take ownership of files or other objects Disabled SeLoadDriverPrivilege Load and unload device drivers Disabled SeSystemProfilePrivilege Profile system performance Disabled SeSystemtimePrivilege Change the system time Disabled SeProfileSingleProcessPrivilege Profile single process Disabled SeIncreaseBasePriorityPrivilege Increase scheduling priority Disabled SeCreatePagefilePrivilege Create a pagefile Disabled SeBackupPrivilege Back up files and directories Disabled SeRestorePrivilege Restore files and directories Disabled SeShutdownPrivilege Shut down the system Disabled SeDebugPrivilege Debug programs Disabled SeSystemEnvironmentPrivilege Modify firmware environment values Disabled SeChangeNotifyPrivilege Bypass traverse checking Enabled SeRemoteShutdownPrivilege Force shutdown from a remote system Disabled SeUndockPrivilege Remove computer from docking station Disabled SeManageVolumePrivilege Perform volume maintenance tasks Disabled SeImpersonatePrivilege Impersonate a client after authentication Enabled SeCreateGlobalPrivilege Create global objects Enabled SeIncreaseWorkingSetPrivilege Increase a process working set Disabled SeTimeZonePrivilege Change the time zone Disabled SeCreateSymbolicLinkPrivilege Create symbolic links Disabled

默认普通用户登录计算机权限有限。

实操sid实验:

工作组中的计算机访问ftp:

1,ftp查看有没有该clinet的登陆名密码(镜像帐号优先,使用该client自身帐号)

2,其次ftp服务器的账号密码。

存在的安全隐患:

不安全:

\\10.1.1.10\C$

共享ftp:

访问的ftp时候 计算机名\用户名

工作组账号:

先用镜像账号访问

删除镜像账号

使用普通用户访问-无权限进入文件夹

ftp文件授予用户权限。正常访问。(共享文件夹)

四、域账号

DC:安装活动目录的AD

DC计算机:domain controller

A加入DC:

A和DC建立信任密钥(40多天)

所有登陆名都是在DC上创建的

信任丢失

原因:还原计算机

A用域帐号登陆自身计算机:netlogon服务

1,共享密钥加密 uname&密码

2,DC收到,发放uname对应的sid和gid,和DC自己的密钥加密的sid和gid(用与A访问别人)

3,DC将构造好的两组sid发给A

4,A登陆计算机

A用域用户访问B:

1,A将访问B的消息给DC,且附上A的DC‘sid gid

2,DC知道A要访问B了,将sid和gid用B的共享密钥发给A

3,A可以访问B。

如果找不到DC了,A也可以登陆B,因为A非首次认证。此种情况下,可以设置A能登陆B的次数,可以设置0次,5次等。

如果A从未登陆过C,那如果DC丢失了,A就没法登陆C。

win如何识别本地账号还是远程账号登陆?

Aserver/lanny 本地账号(本地计算机名)

lanny.com/lanny 域账号

一、计算机组织形式

工作组

域

二、win权限分配:

看用户的SID:

whoami /all

用户名 SID

======================== ==========================================

kali-linux\administrator S-1-5-21-441794639-476939098-201153909-500

三、工作组中计算机

实操sid实验:

工作组中的计算机访问ftp:

1,ftp查看有没有该clinet的登陆名密码(优先)

2,其次ftp服务器的账号密码。

存在的安全隐患:

不安全:

\\10.1.1.10\C$

共享ftp:

访问的ftp时候 计算机名\用户名

工作组账号:

先用镜像账号访问

删除镜像账号

使用普通用户访问-无权限进入文件夹

ftp文件授予用户权限。正常访问。

四、域账号

DC:安装活动目录的AD

DC计算机:domain controller

A加入DC:

A和DC建立信任密钥(40多天)

所有登陆名都是在DC上创建的

信任丢失

原因:还原计算机

A用域用户登陆自身计算机:netlogon服务

1,共享密钥加密 uname&密码

2,DC收到,发放uname对应的sid和gid,和DC自己的密钥加密的sid和gid(用与A访问别人)

3,DC将构造好的两组sid发给A

4,A登陆计算机

A用域用户访问B:

1,A将访问B的消息给DC,且附上A的DC‘sid gid

2,DC知道A要访问B了,将sid和gid用B的共享密钥发给A

3,A可以访问B。

如果找不到DC了,A也可以登陆B,因为A非首次认证。此种情况下,可以设置A能登陆B的次数,可以设置0次,5次等。

如果A从未登陆过C,那如果DC丢失了,A就没法登陆C。

win如何识别本地账号还是远程账号登陆?

Aserver/lanny 本地账号(本地计算机名)

lanny.com/lanny 域账号

原文:http://www.cnblogs.com/iiiiher/p/5308572.html