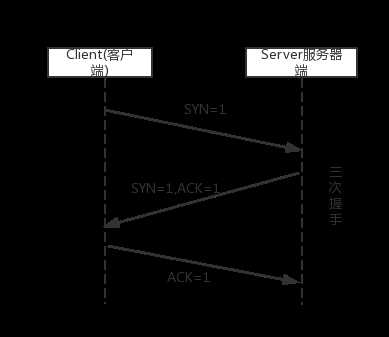

三次握手过程:

1、客户端的TCP向服务器的TCP发送一个特殊的报文段,报文段的首部SYN比特被置为1,另外客户机会选择一个起始序号(client_isn)放在报文段的序号字段中。(SYN报文段)

2、当服务器收到SYN报文之后,为此次TCP连接分配缓存和变量,并返回一个允许连接的报文段即SYNACK报文段,首部的确认号字段被置为client_isn+1,序号字段被置为server_isn,SYN比特被置为1,代表我收到了你发送的序号为client_isn的SYN报文段,我同意此次连接,我的初始序号是server_isn。(SYNACK报文段)

3、客户收到SYNACK报文段之后,为此次TCP连接分配缓存和变量,并发送一个报文段对服务器允许连接的报文进行确认;确认号字段被置为server_client+1,序号字段被置为client_isn+1,SYN比特被置为0。

发送了三次报文,被称为三次握手。

如下图所示:

参与TCP连接建立的两个进程中的任何一个都可以终止该连接。,连接结束后,主机中使用的缓存和变量将被释放。

SYN攻击:

在三次握手过程中,Server发送SYN-ACK之后,收到Client的ACK之前的TCP连接称为半连接(half-open connect),此时Server处于SYN_RCVD状态,当收到ACK后,Server转入ESTABLISHED状态。SYN攻击就是Client在短时间内伪造大量不存在的IP地址,并向Server不断地发送SYN包,Server回复确认包,并等待Client的确认,由于源地址是不存在的,因此,Server需要不断重发直至超时,这些伪造的SYN包将产时间占用未连接队列,导致正常的SYN请求因为队列满而被丢弃,从而引起网络堵塞甚至系统瘫痪。SYN攻击时一种典型的DDOS攻击,检测SYN攻击的方式非常简单,即当Server上有大量半连接状态且源IP地址是随机的,则可以断定遭到SYN攻击了,使用如下命令可以让之现行:

#netstat -nap | grep SYN_RECV

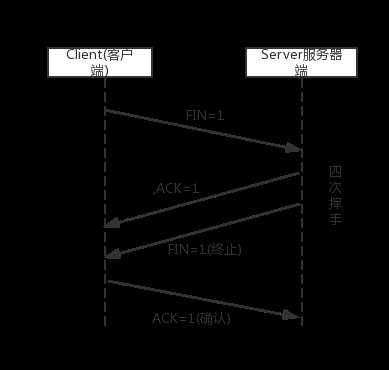

四次挥手过程:当客户端像服务器发送终止请求时:

1、客户端TCP向服务器发送一个特殊的TCP报文段,FIN比特被置为1(FIN报文)。

2、服务器收到FIN报文后,返回一个确认报文即ACK报文。

3、服务器发送其终止报文段,FIN比特被置为1(FIN报文)。

4、客户机对这个终止报文段进行确认,就是发送一个ACK报文给服务器。

如下图所示:

拥有的机制:超时/重传机制、流量控制、拥塞机制。

为什么建立连接是三次握手,而关闭连接却是四次挥手呢?

这是因为服务端在LISTEN状态下,收到建立连接请求的SYN报文后,把ACK和SYN放在一个报文里发送给客户端。而关闭连接时,当收到对方的FIN报文时,仅仅表示对方不再发送数据了但是还能接收数据,己方也未必全部数据都发送给对方了,所以己方可以立即close,也可以发送一些数据给对方后,再发送FIN报文给对方来表示同意现在关闭连接,因此,己方ACK和FIN一般都会分开发送。

Tcp三次握手/四次挥手

原文:http://www.cnblogs.com/2390624885a/p/6430994.html