20145326蔡馨熤《计算机病毒》——动态分析(1)

基于样例代码lab03-01.exe

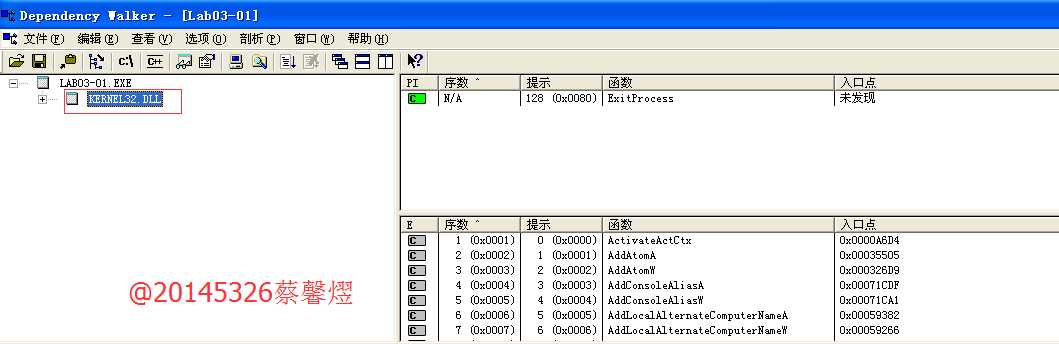

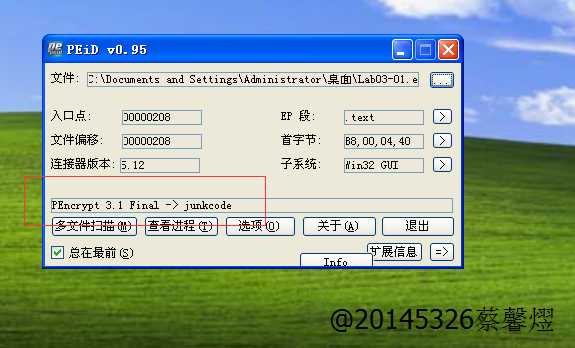

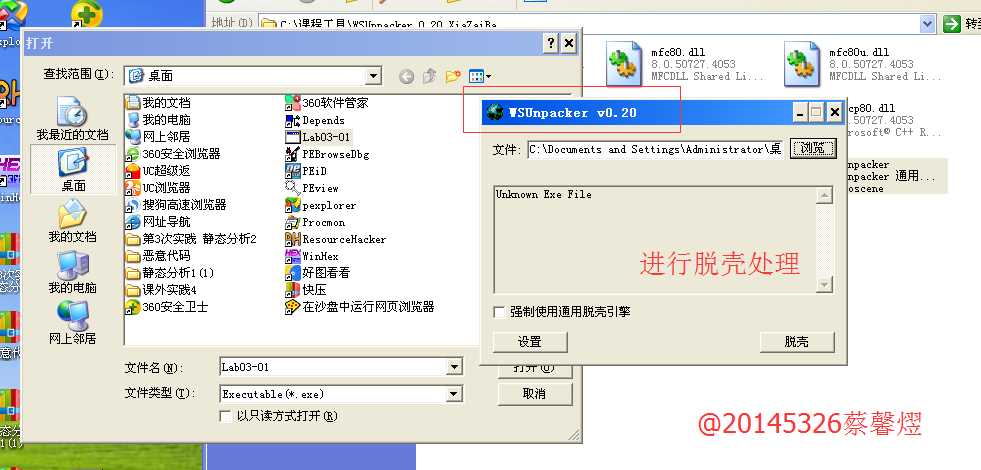

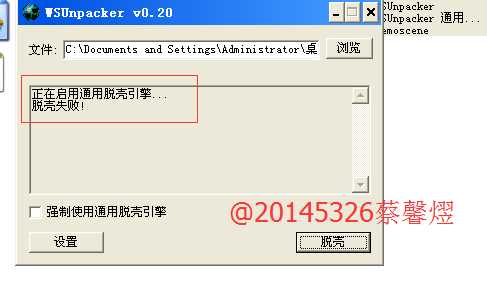

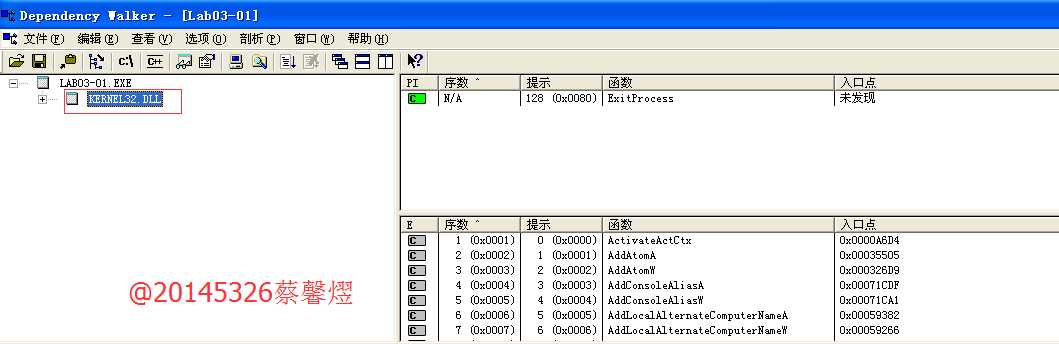

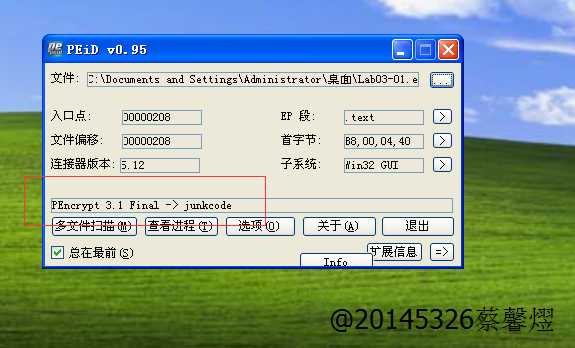

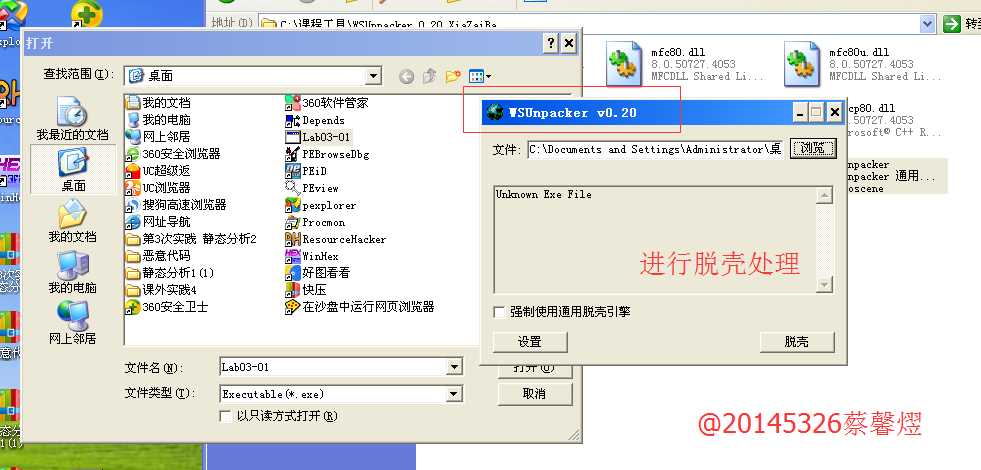

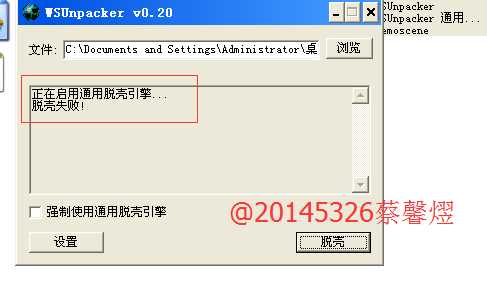

- 不过,把恶意代码导入Dependency Walker工具的时候,感觉应该加了壳。所以用PEiD进行查壳。

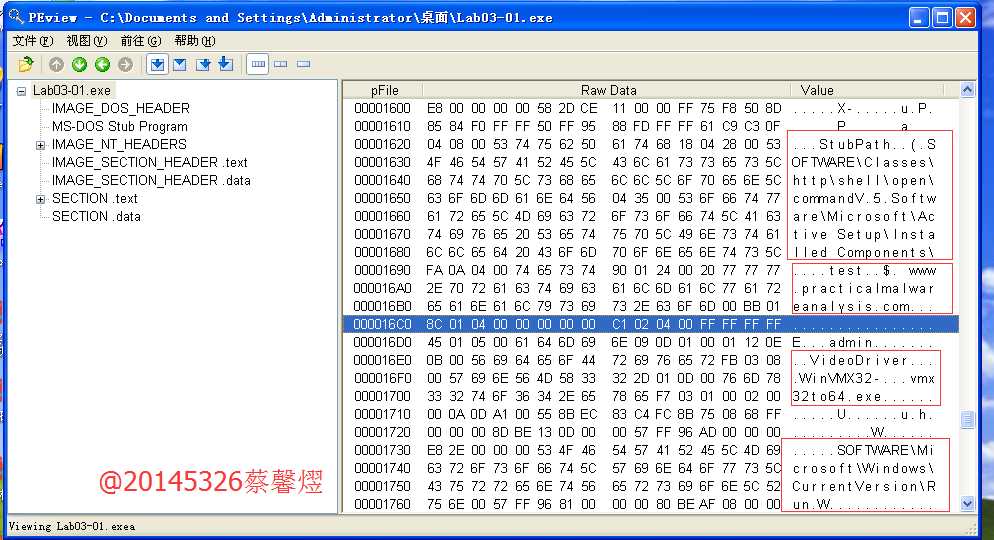

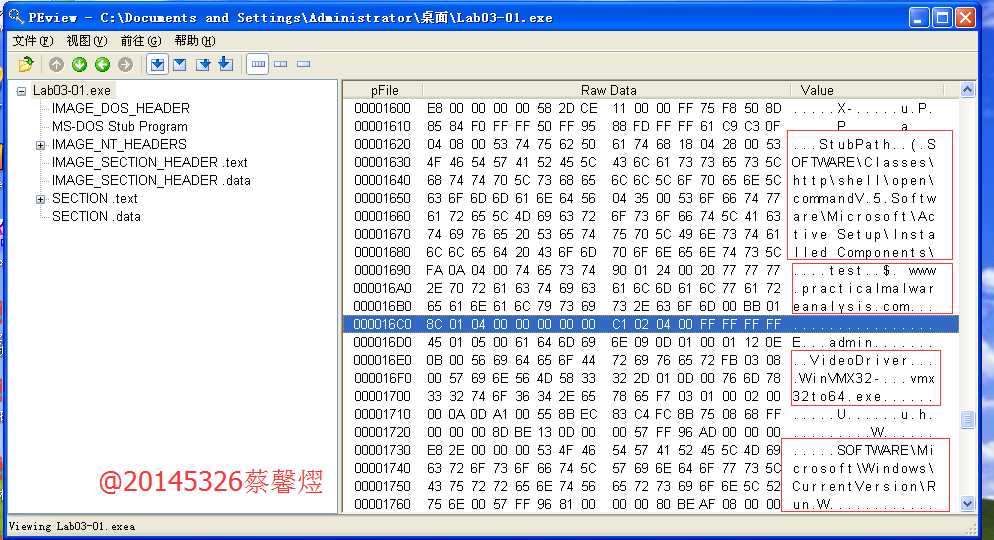

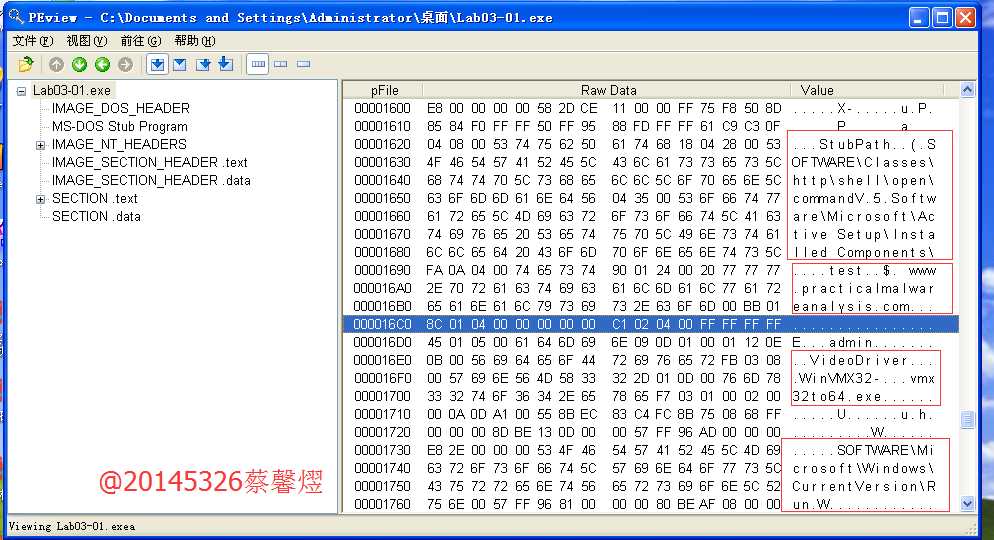

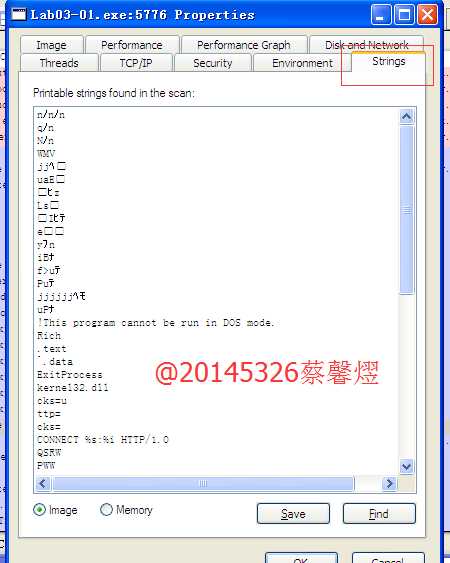

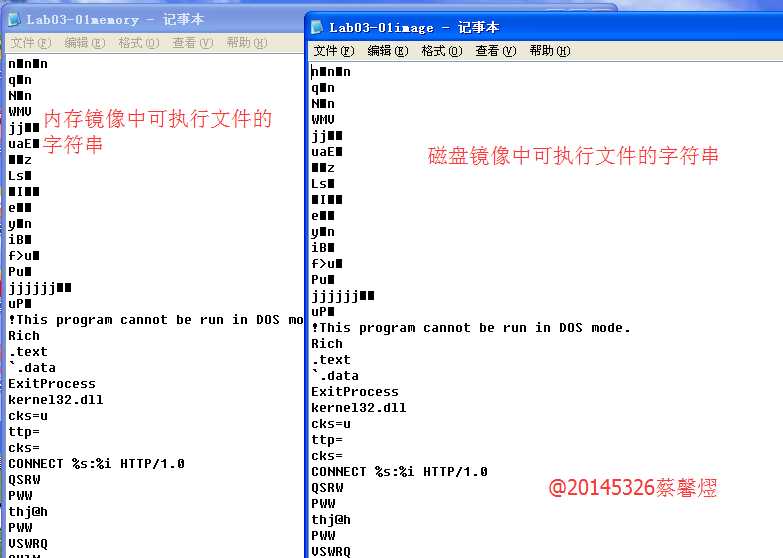

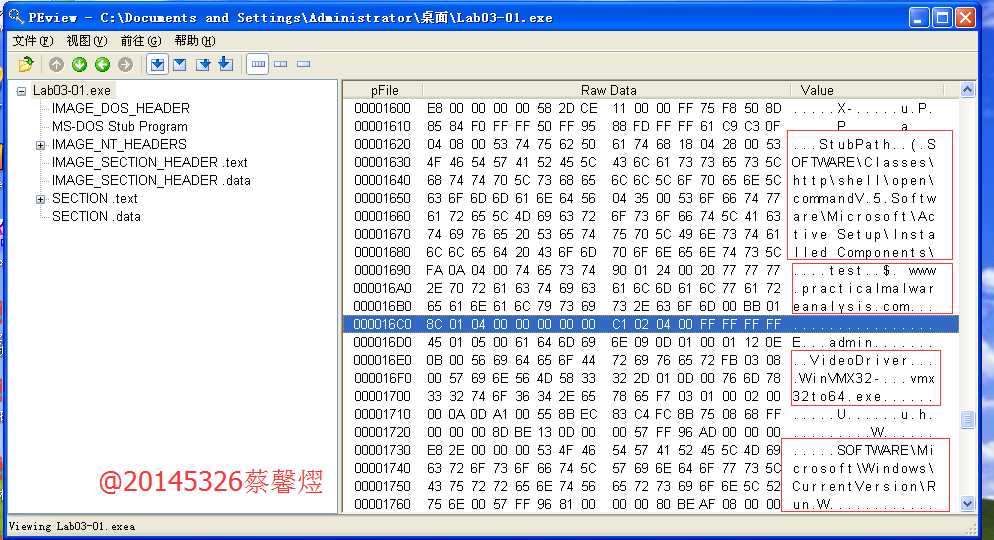

- 再利用PEview查看,发现最开始都是乱码,看来的确加了壳。不过我们依旧可以看到有一些路径信息、还有一个网址、一个exe程序名(可能是写入的恶意程序)、注册表自启动项键值。所以在之后的分析中应该重点关注网络连接和下载、注册表更改、新程序的写入等操作。

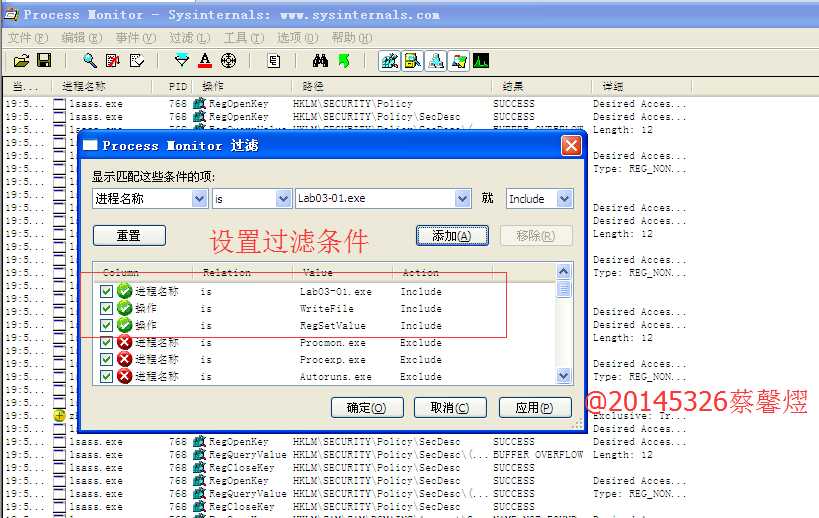

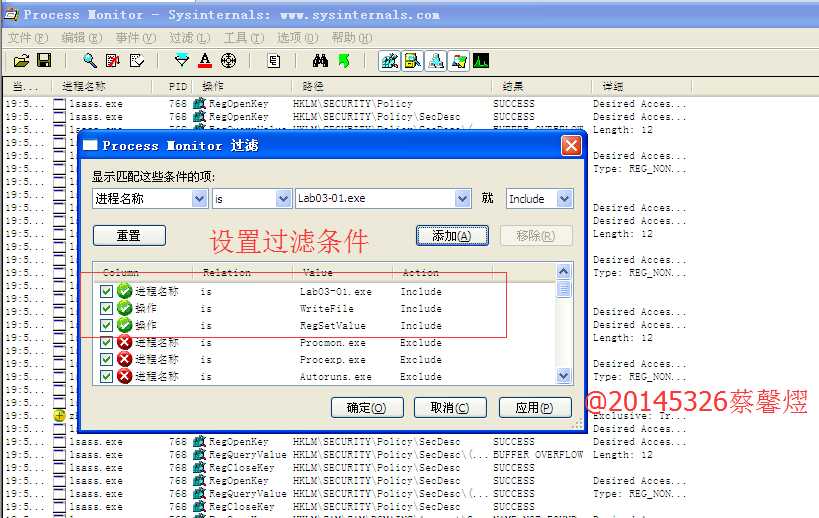

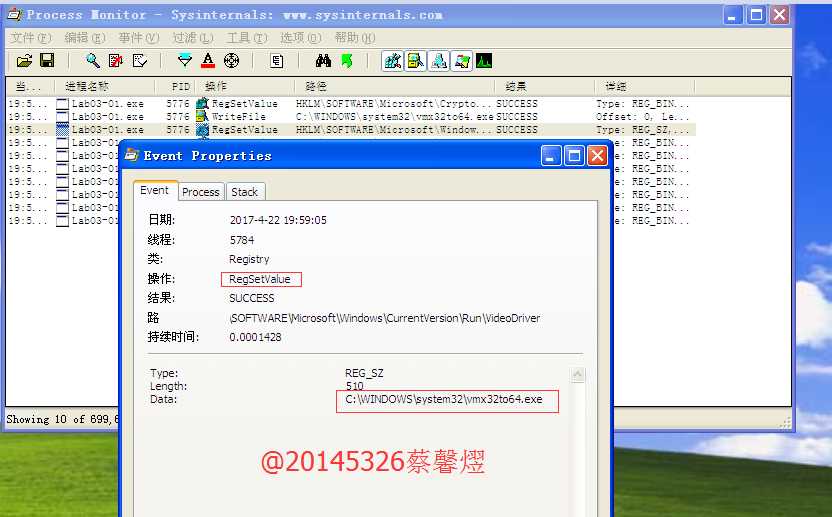

- 利用Process Monitor分析

- 由于这个工具项目过多,所以我们应该进行过滤操作。比如指定相应的操作和进程名。

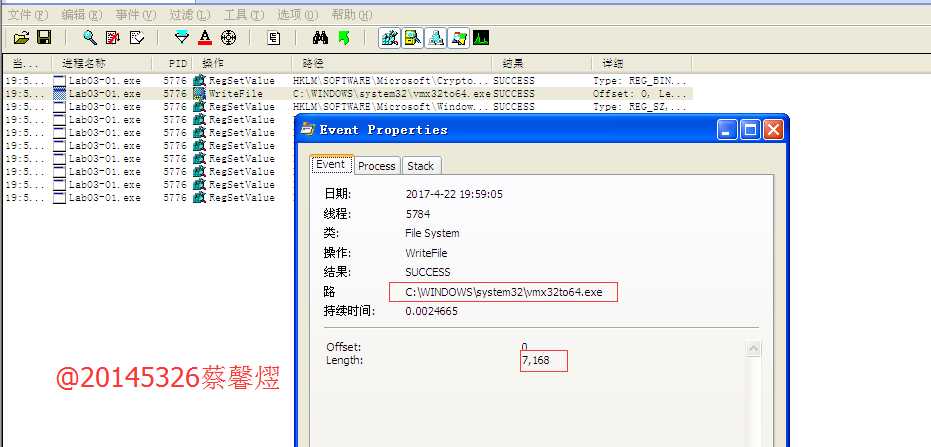

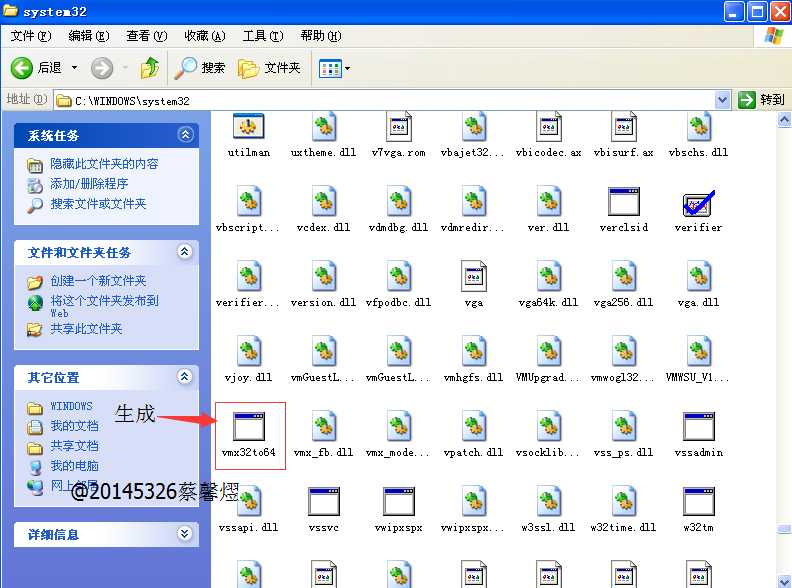

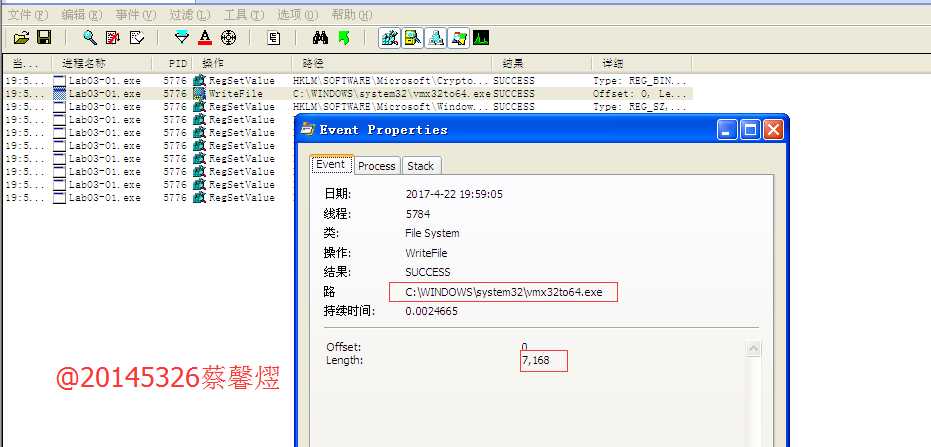

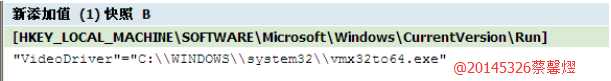

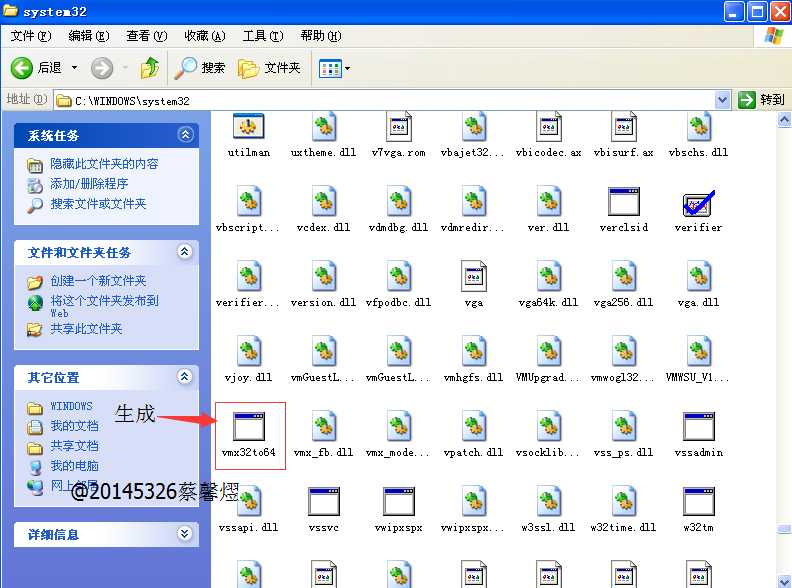

- 我发现恶意代码在系统中写入了一个新程序叫做vmx32to64.exe,这个新的可执行程序的长度为7168。与Lab03-01.exe程序本身长度是一致的。

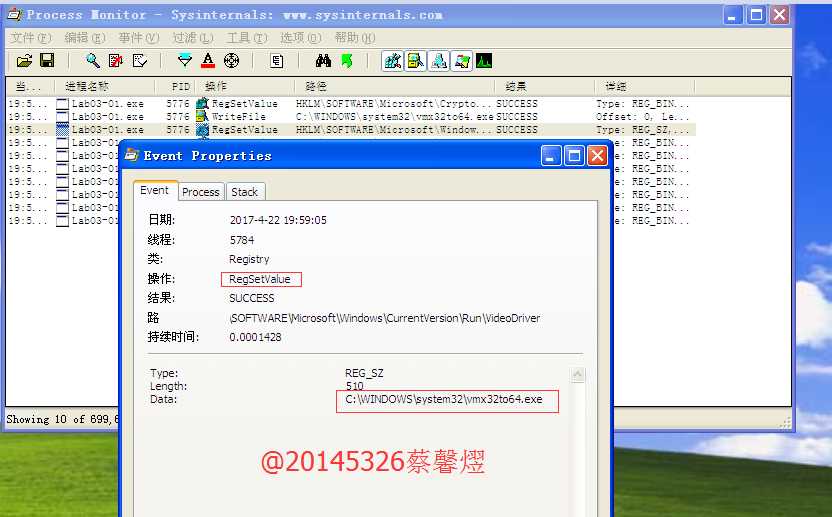

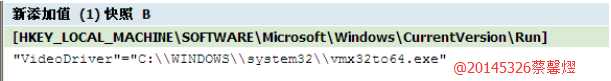

- 它将自己复制到了system32文件夹下。然后再看写入的注册表值。显示对注册表键值的更改成功。双击查看详情。

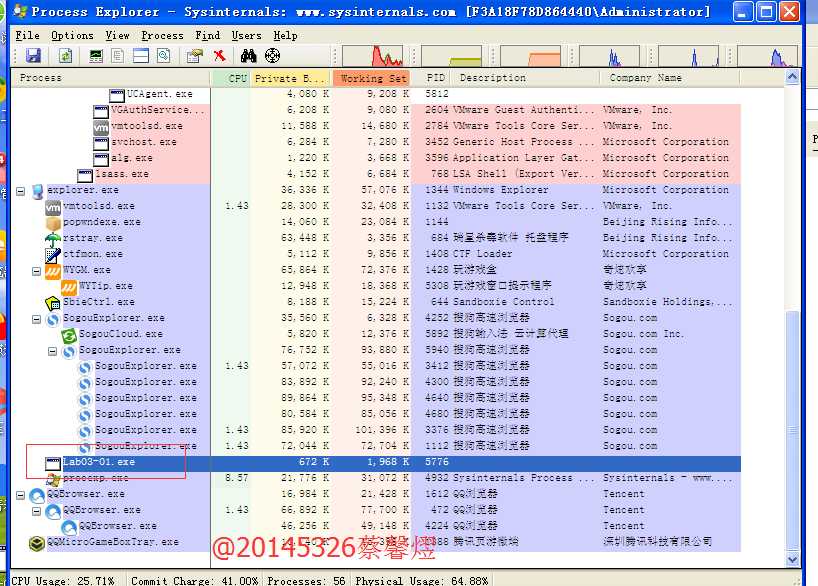

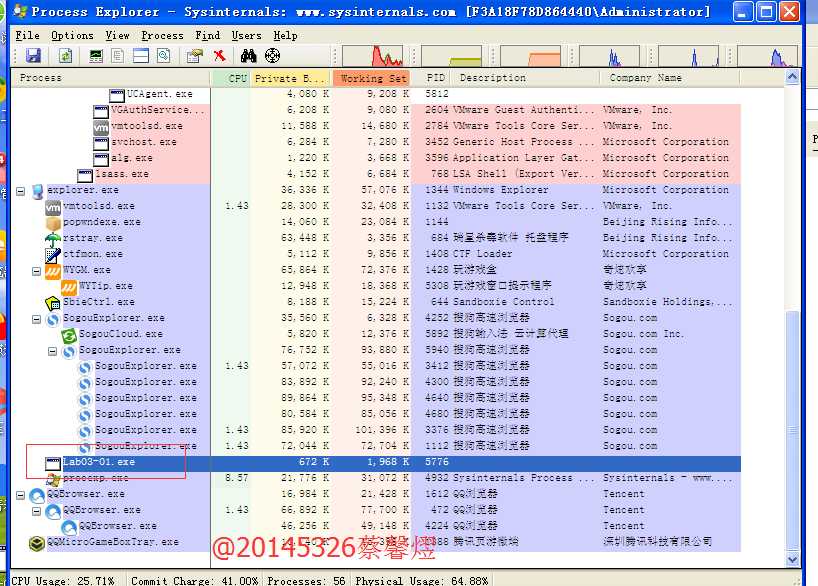

- 使用Process Explorer分析,我们在进程栏中发现了Lab03-01.exe。

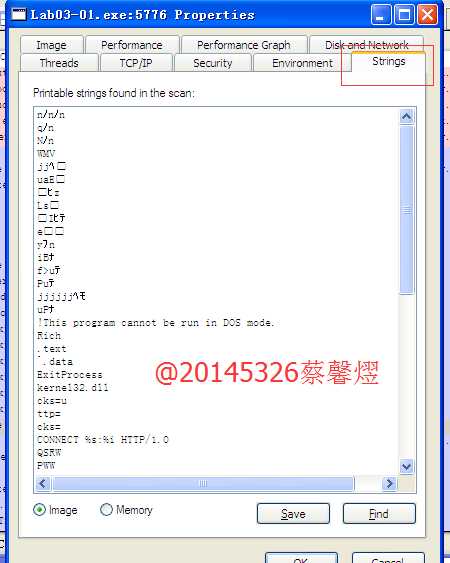

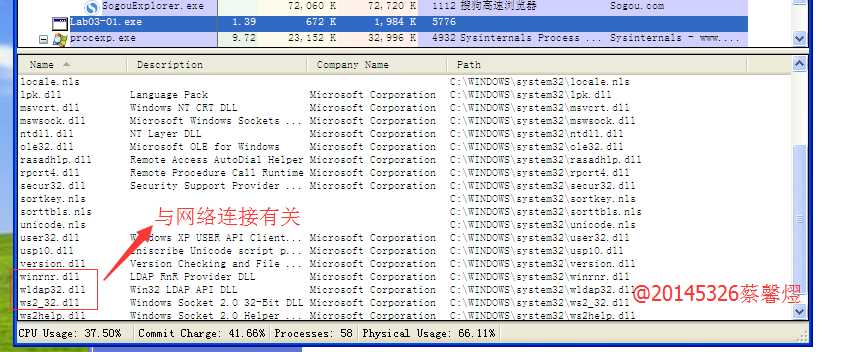

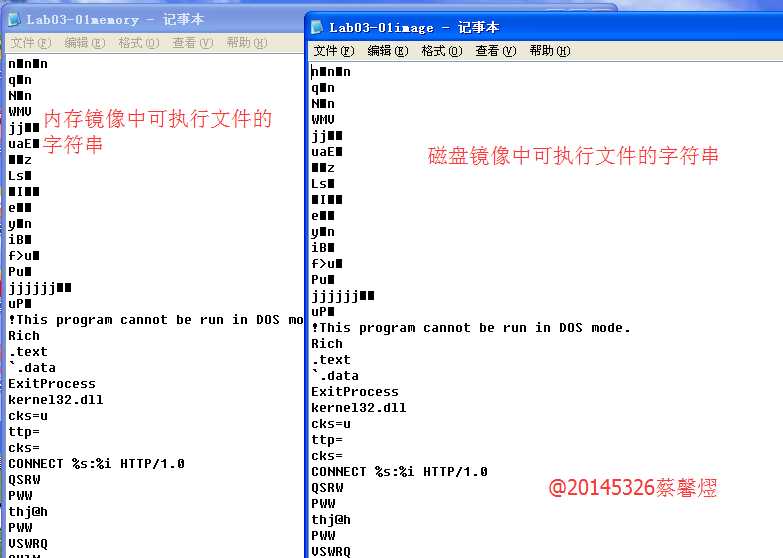

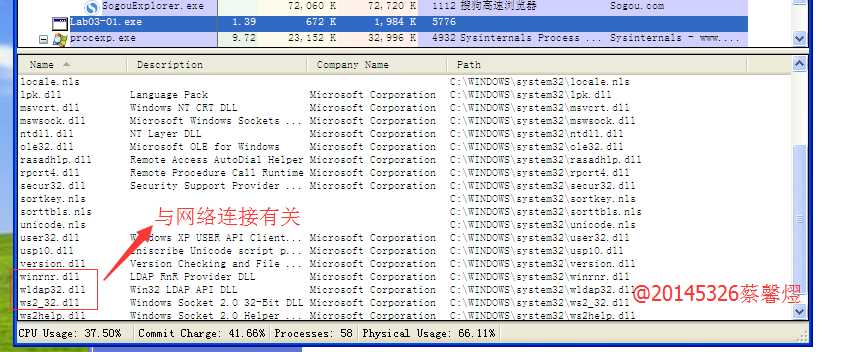

- 判断这个程序应该是有联网的操作,我们对dll进行签名验证。

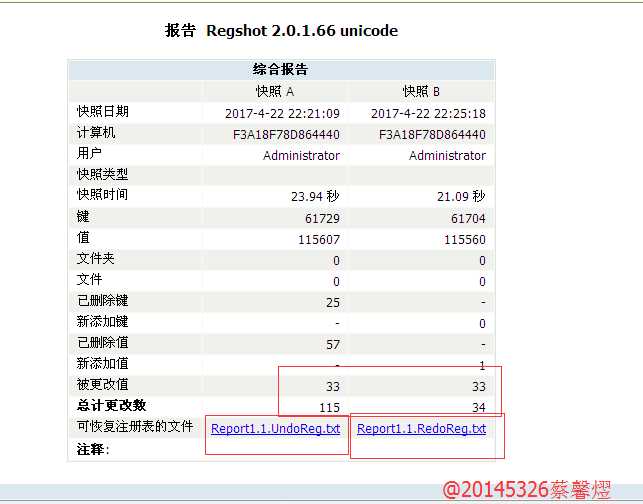

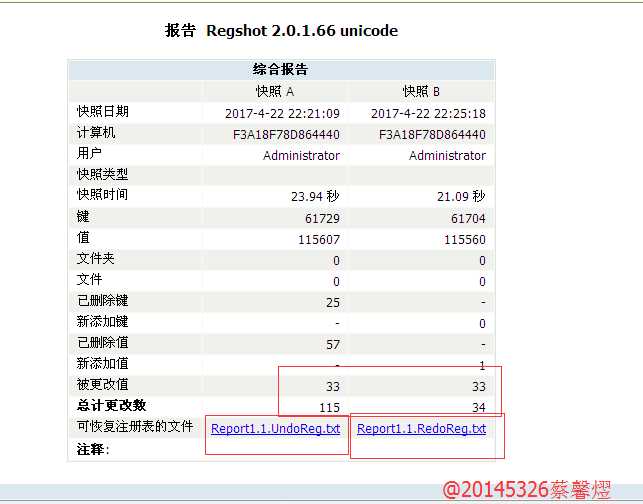

- 通过Regshot快照对比。在运行Lab03-01.exe之前进行一次注册表快照,运行之后再进行一次。

-

这个恶意代码在主机上的感染迹象是什么?

- 网络连接和下载。

- 写入一个新的程序。

- 注册表键值的更改。

- 这个恶意代码是否存在一些网络特征,如果存在,它们是什么。

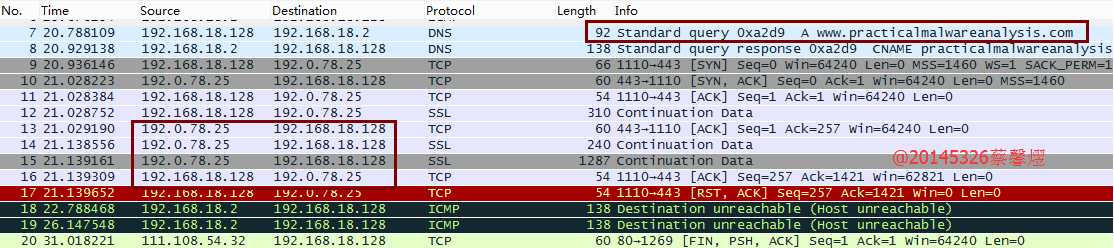

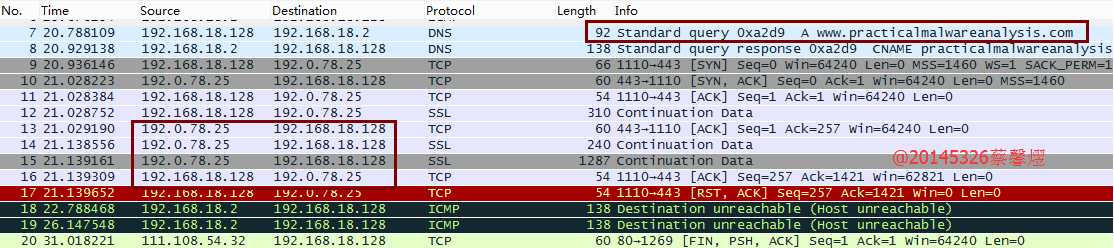

- 由于分析它有网络行为,于是用WireShark抓包。发现这个程序有一个向www.practicalmalwareanalysis.com连接的包。

- 打开注册表编辑器,观察后,发现的确产生了变化,这里忘截图了。。。

20145326蔡馨熤《计算机病毒》——动态分析(1)

原文:http://www.cnblogs.com/cxy1616/p/6751889.html