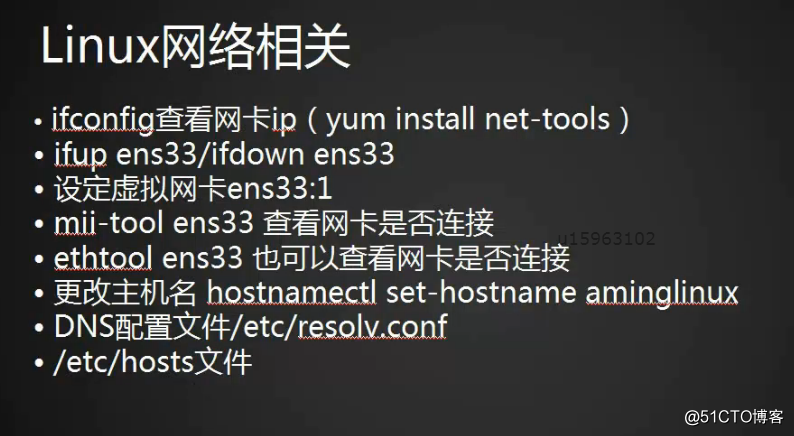

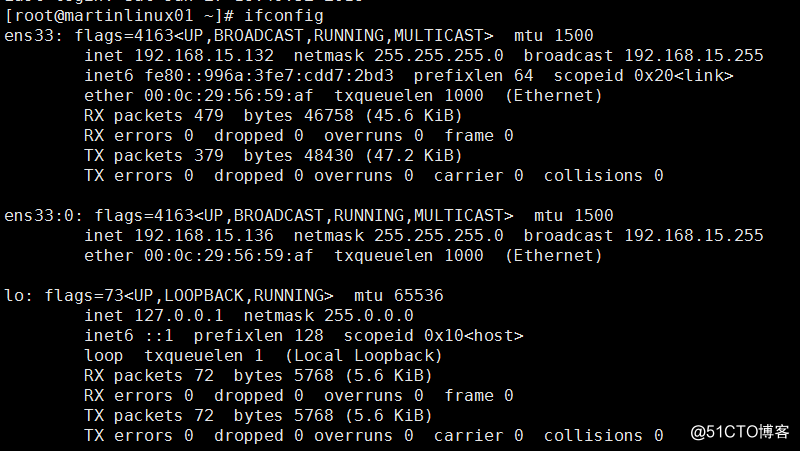

ifconfig 查看IP yum install net-tools ifup ens33/ifdown ens33

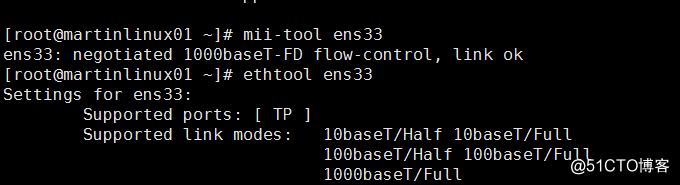

mii-tool ens33 和 ethtool ens33 查看网卡是否连接

mii-tool ens33 link显示OK表示网卡为连接状态

ethtool ens33 link detected 显示为yes表示网卡为连接状态

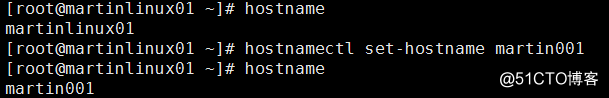

hostnamectl set-hostname martinlinux001

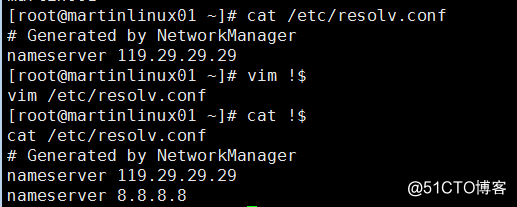

DNS 配置文件/etc/resolv.conf

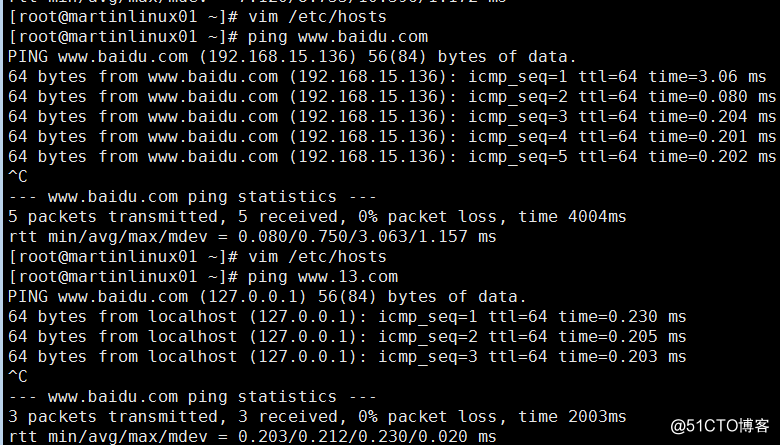

/etc/hosts 文件

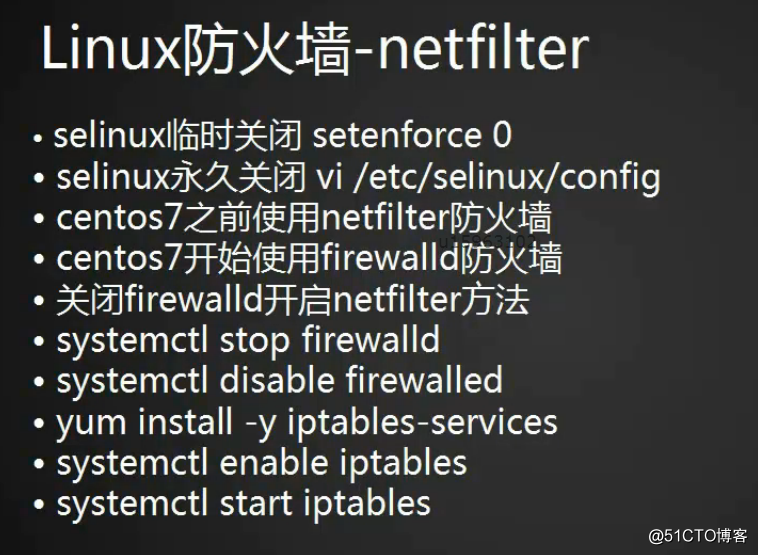

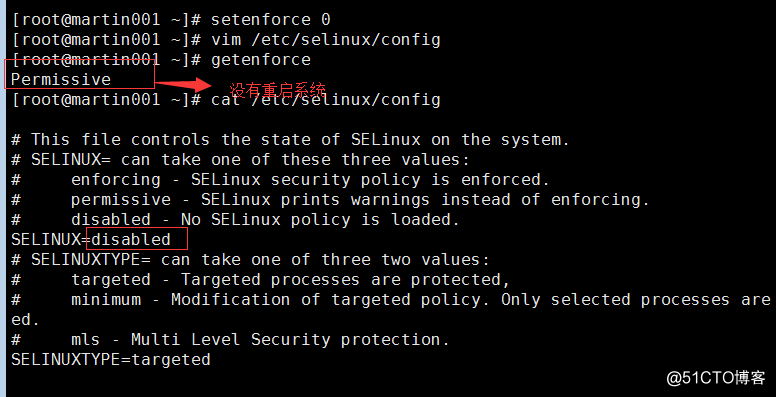

centos7 临时关闭防火墙 setenforce 0 永久关闭需要更改配置文件/etc/selinux/config 把SELINUX=enforcing 改成disabled

关闭firewalld

systemctl disable firewalld sysemctl stop firewalld

yum install -y iptables-services

sysemctl enable iptables

systemctl start iptables

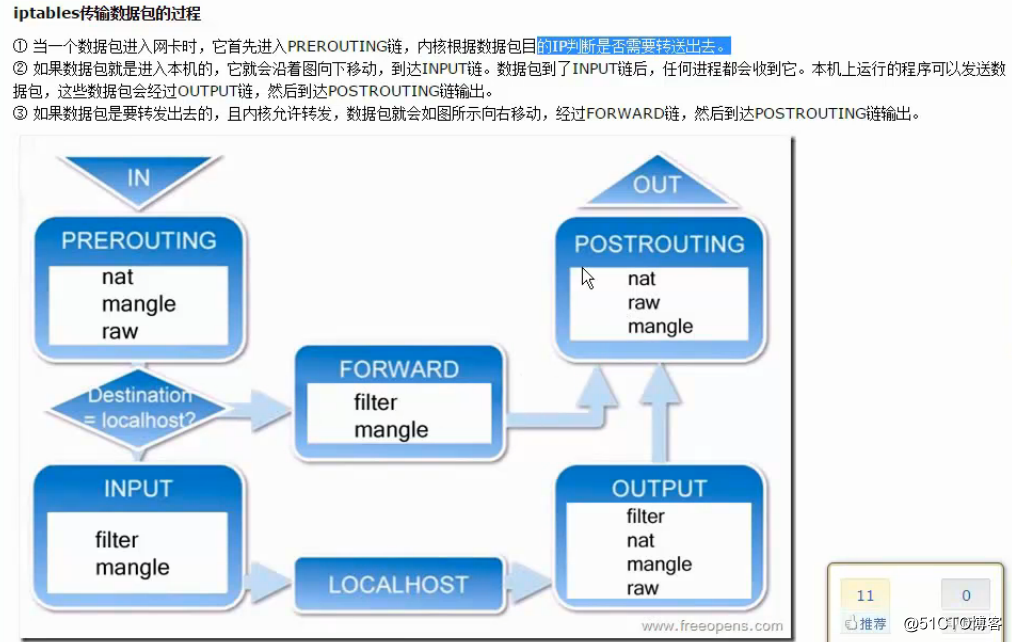

netfilter5表:filter 、 nat、 mangle 、raw 、security

filter 这个表主要用于过滤包的,是系统预设的表,这个表也是阿铭用的最多的。内建三个链INPUT、OUTPUT以及FORWARD。INPUT作用于进入本机的包;OUTPUT作用于本机送出的包;FORWARD作用于那些跟本机无关的包。

nat 主要用处是网络地址转换,也有三个链。PREROUTING 链的作用是在包刚刚到达防火墙时改变它的目的地址,如果需要的话。OUTPUT链改变本地产生的包的目的地址。POSTROUTING链在包就要离开防火墙之前改变其源地址。该表阿铭用的不多,但有时候会用到。

mangle 这个表主要是用于给数据包打标记,然后根据标记去操作哪些包。这个表几乎不怎么用。除非你想成为一个高级网络工程师,否则你就没有必要花费很多心思在它上面。

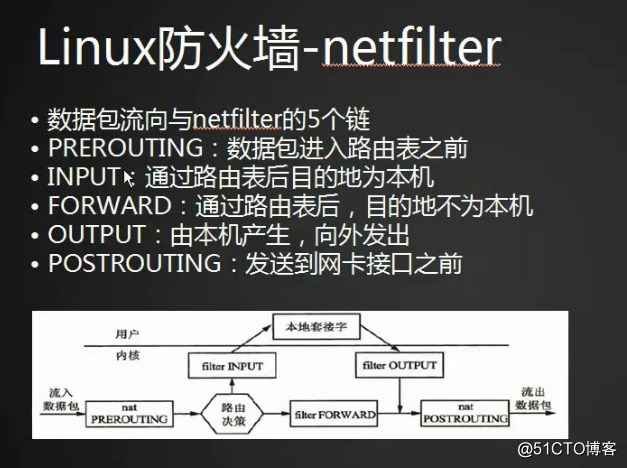

netfilter5的5个链

5个链分别是PREROUTING、 INPUT、 FORWARD、 OUTPUT、 POSTROUTING

PREROUTING:数据包进入路由表之前。

INPUT:通过路由表后目的地为本机。

FORWARDING:通过路由表后,目的地不是本机。

OUPUT:由本机产生,向外转发。

POSTROUTING:发送到网卡接口之前。

总结为二种情况:

数据包为本机必经过 PREROUTING---INPUT--OUTPUT---POSTROUTING

数据包不是本机则经过 PREROUTING--FORWARD--POSTROUTING

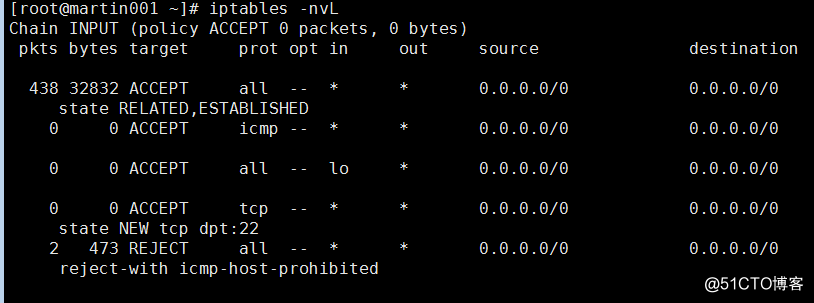

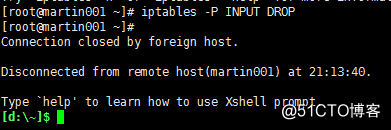

iptables -nvL //查看规则

iptables -t nat -nvL //查看nat表的规则

-t 后面跟表名,-nvL 即查看该表的规则,其中-n表示不针对IP反解析主机名;-L表示列出的意思;而-v表示列出的信息更加详细。如果不加-t ,则打印filter表的相关信息:

iptables -F iptables -Z //清除规则

不加-t默认是针对表filter来操作的,-F 表示把所有规则全部删除;-Z表示把包以及流量计数器置零

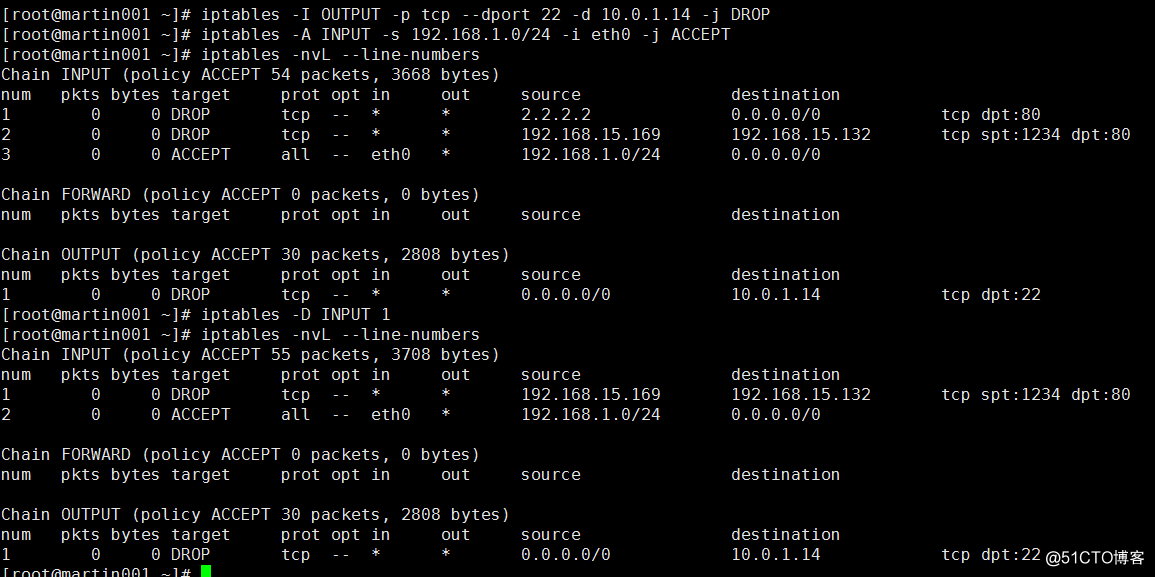

B. 增加/删除一条规则

iptables -A INPUT -s 192.168.15.132 -p tcp --sport 1234 -d 192.168.15.136 --dport 80 -j drop

这就是增加了一条规则,省略-t所以针对的是filter表。-A 表示增加一条规则,另外还有-I 表示插入一条规则,-D删除一条规则;后面的INPUT即链名称,还可以是OUTPUT或者FORWORD;-s 后跟源地址;-p 协议(tcp, udp, icmp); --sport/--dport 后跟源端口/目标端口;-d 后跟目的IP(主要针对内网或者外网);-j 后跟动作(DROP即把包丢掉,REJECT即包拒绝;ACCEPT即允许包)。-i 表示指定网卡

iptables 的默认规则的配置文件/etc/sysconfig/iptables

10.11 Linux网络相关 10.12 firewalld和netfilter 10.13 ne

原文:http://blog.51cto.com/12058686/2065869