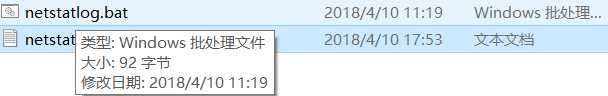

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt老师讲课后在课堂上就建立了这个windows批处理文件

netstatlog.bat文件的作用是将记录的联网结果按格式输出到相同目录下的netstatlog.txt文件中。

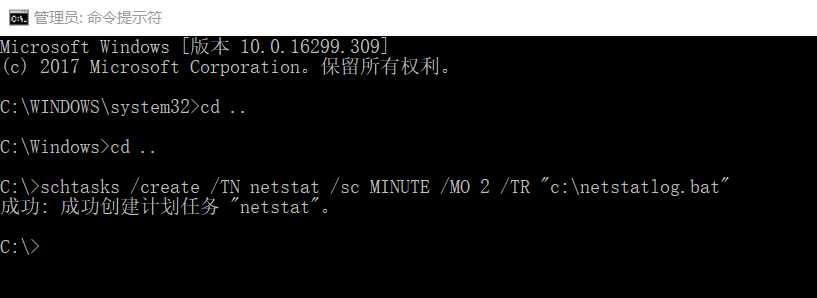

用schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。

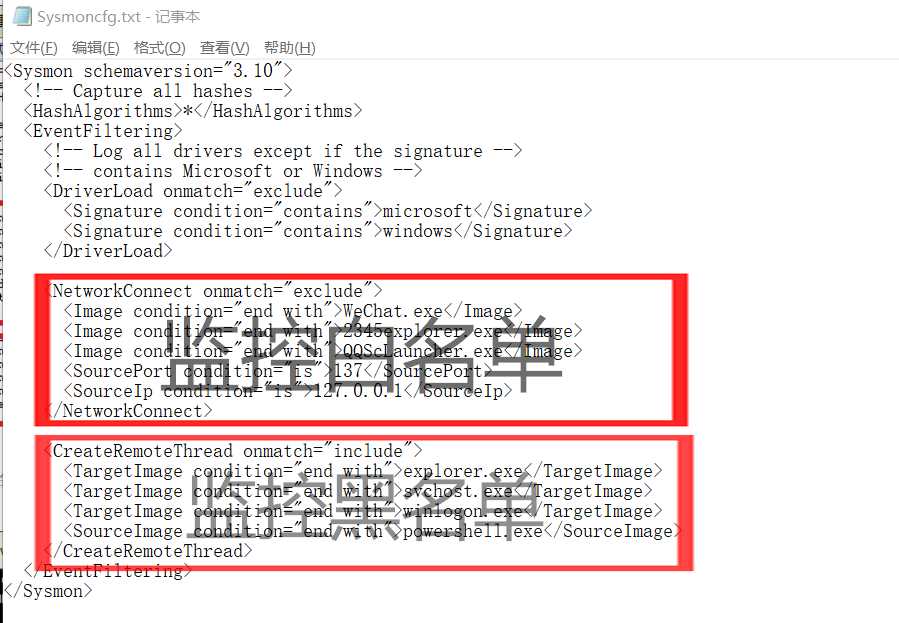

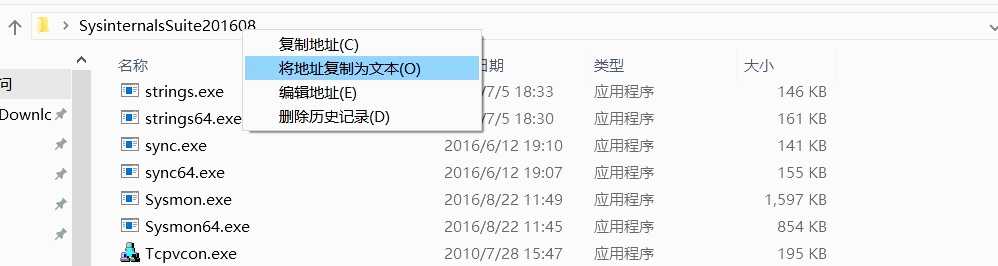

配置文件,使用老师提供的配置文件模板,简单修改,把微信、2345浏览器(一直用这个没用IE)、QQ等放进了白名单,保存在了E盘。

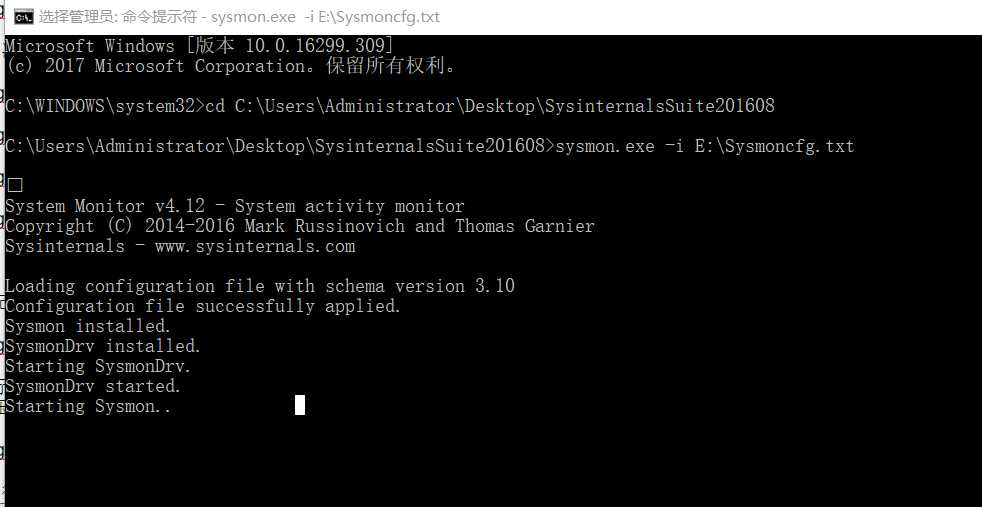

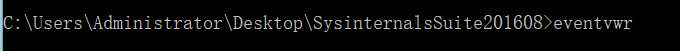

同第一步要以管理员身份运行命令行,转到sysmon所在的目录下,使用sysmon.exe -i 配置文件所在路径指令安装sysmon。

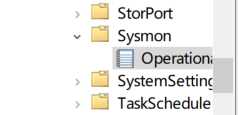

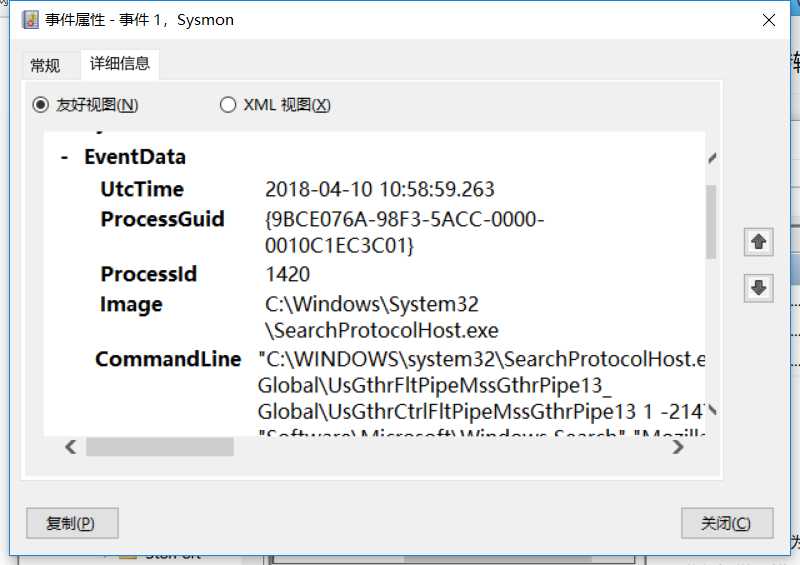

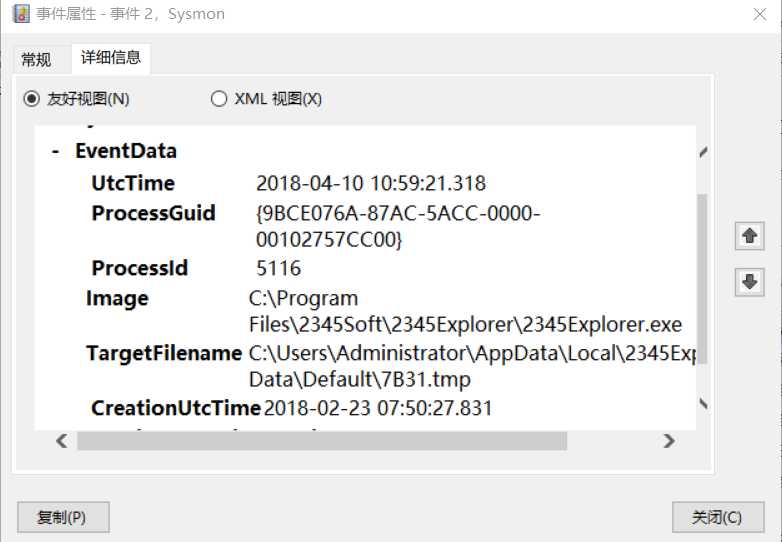

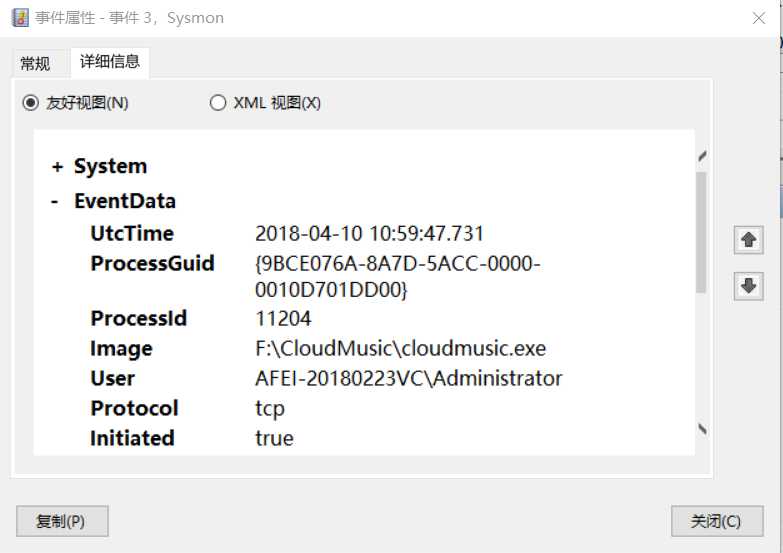

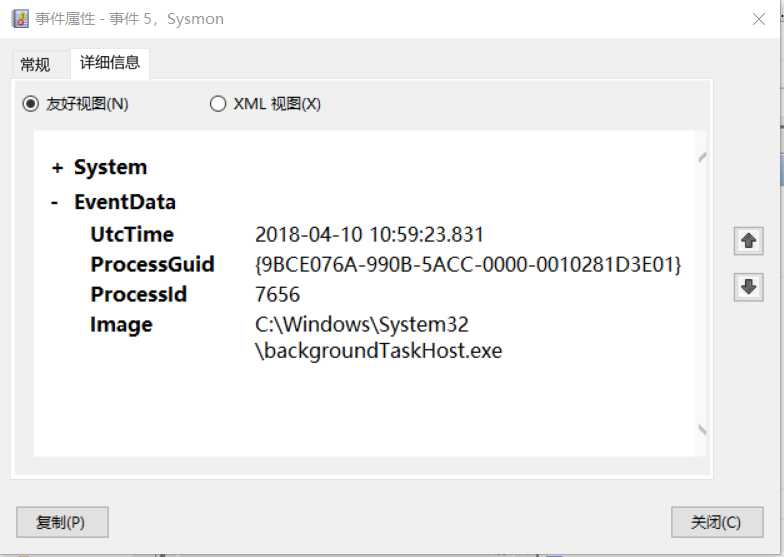

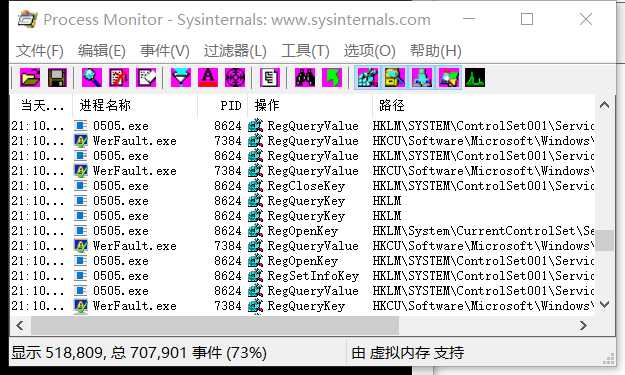

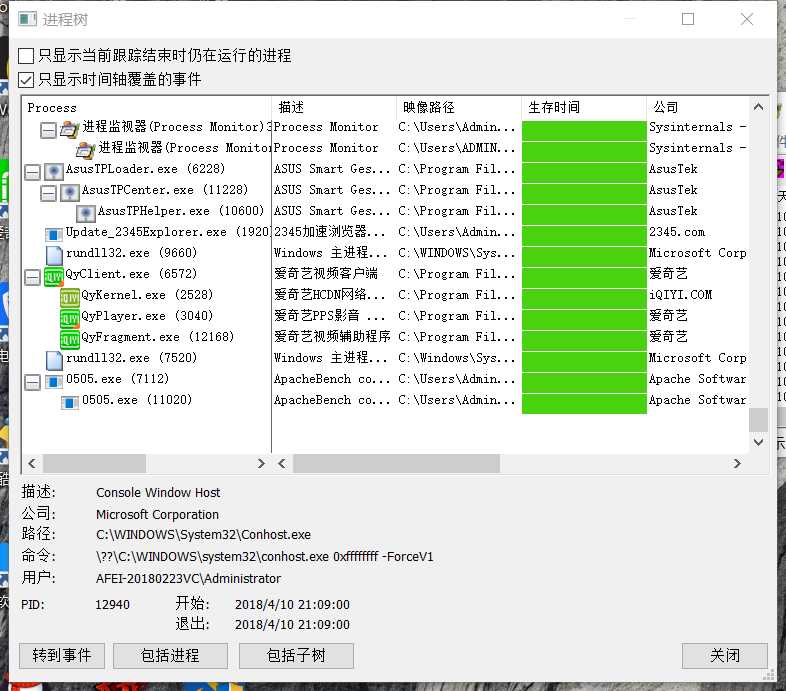

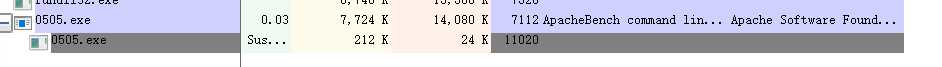

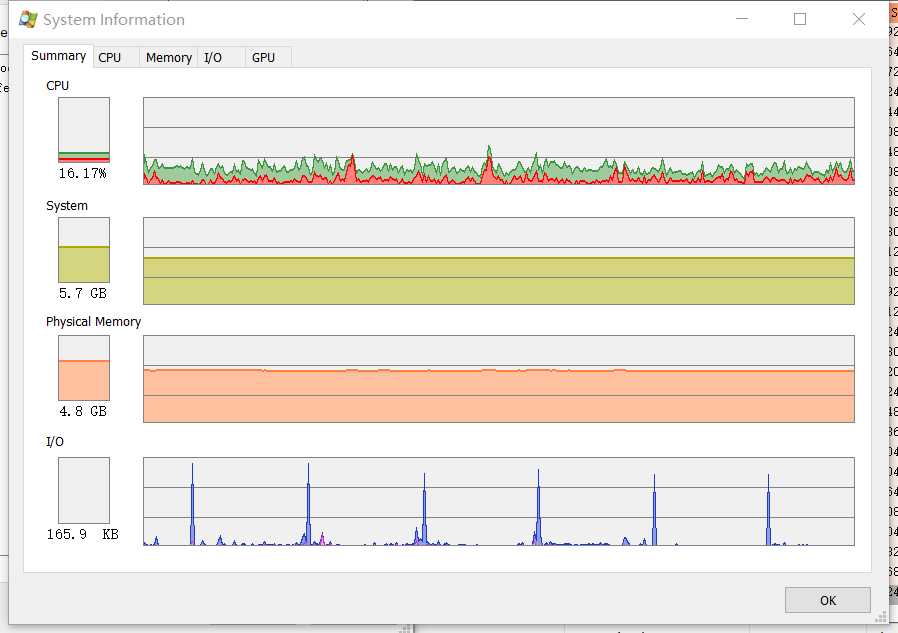

我开着记录了很多很多条,选择感兴趣的条目,在下方打开详细信息的友好视图,可以查看程序名、使用时间、目的ip、使用端口、通信协议类型等等信息。从事件1,事件2,事件3,和事件5都有记录

在上次用来查杀程序的网站上,等一段时间后依旧出不来学长学姐们的行为分析,网站一直挂着,等了大约几歌小事后我绝望了,这个方法略过。估计一年过去网站有了一些变化,只能看看学长学姐的分析过过眼瘾了

首先下载(只能自力更生下载一波)systracer下载网址

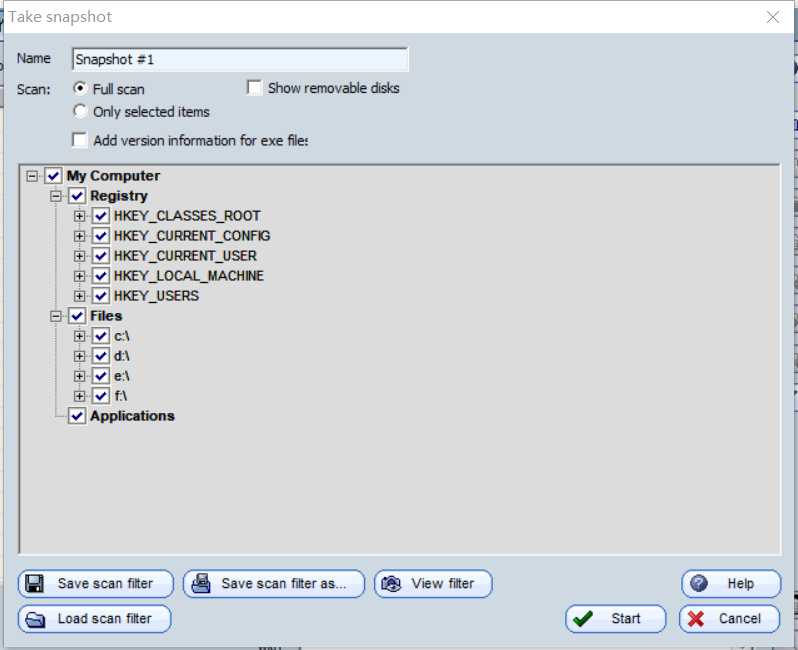

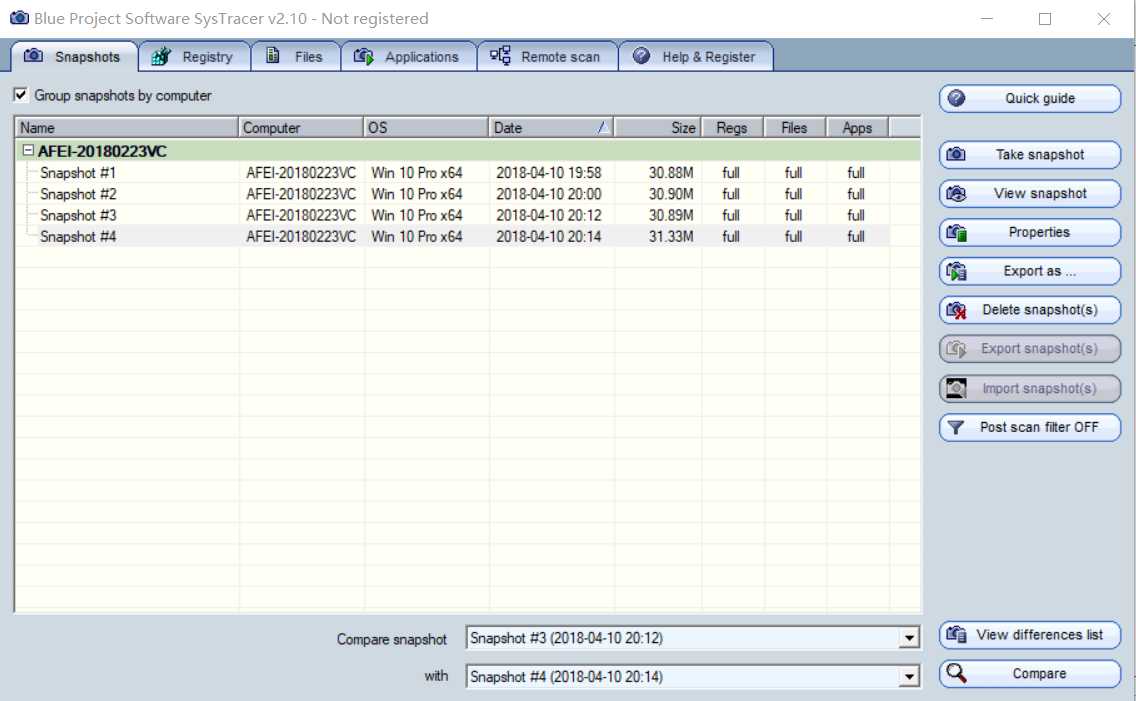

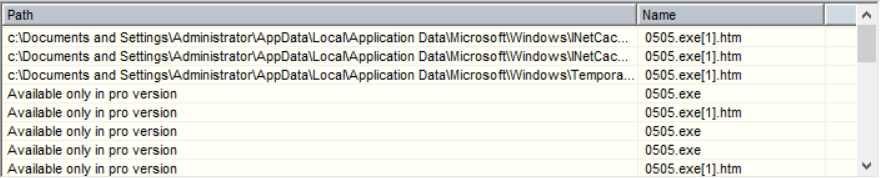

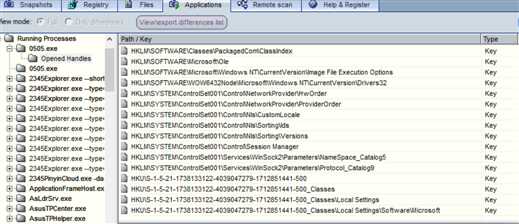

安装很简单虽然是英文版,之后捕获快照

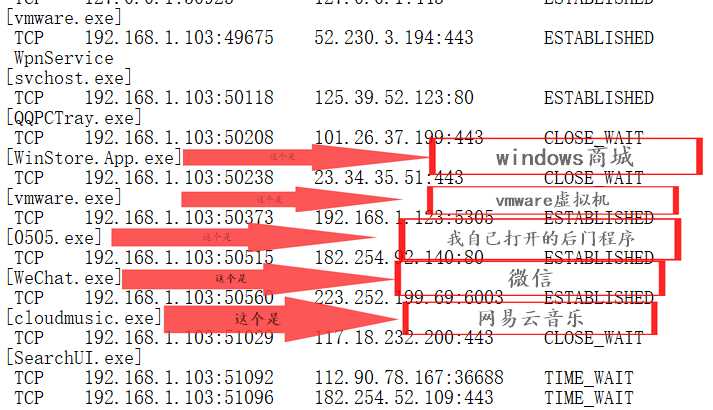

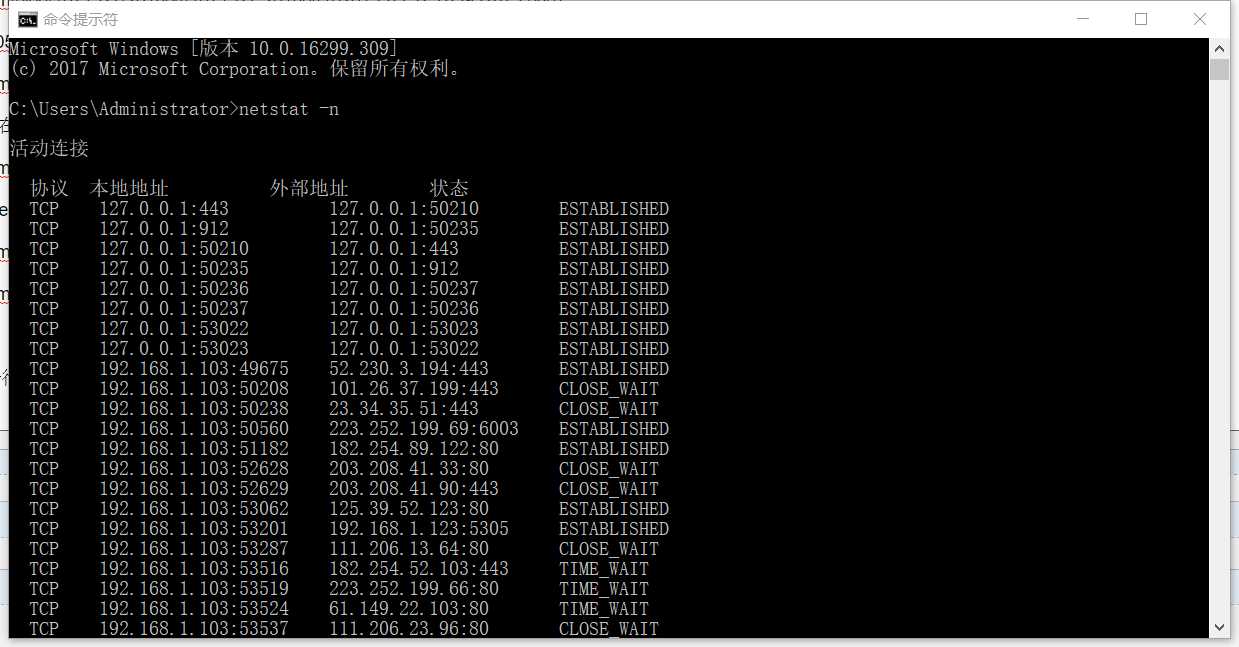

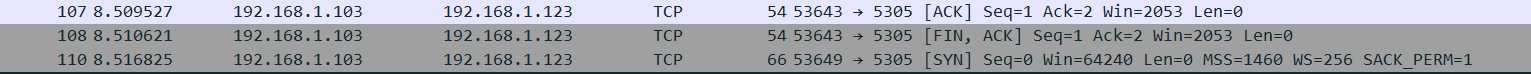

在后门程序回连时,在主机的命令行中用netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序

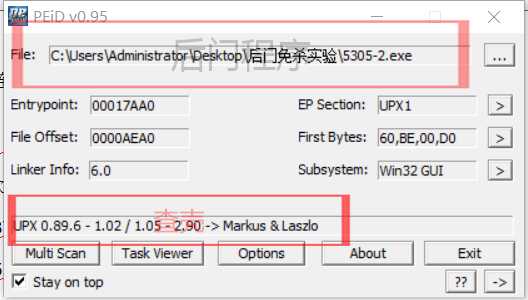

PEiD是一个常用的的查壳工具,PEID下载网址,可以分析后门程序是否加了壳,这时候我们想起来上周有一个UPX加壳的(很鸡肋的壳)5305-2.exe

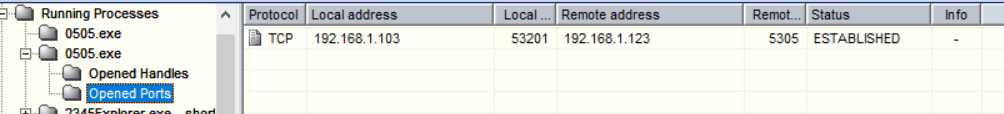

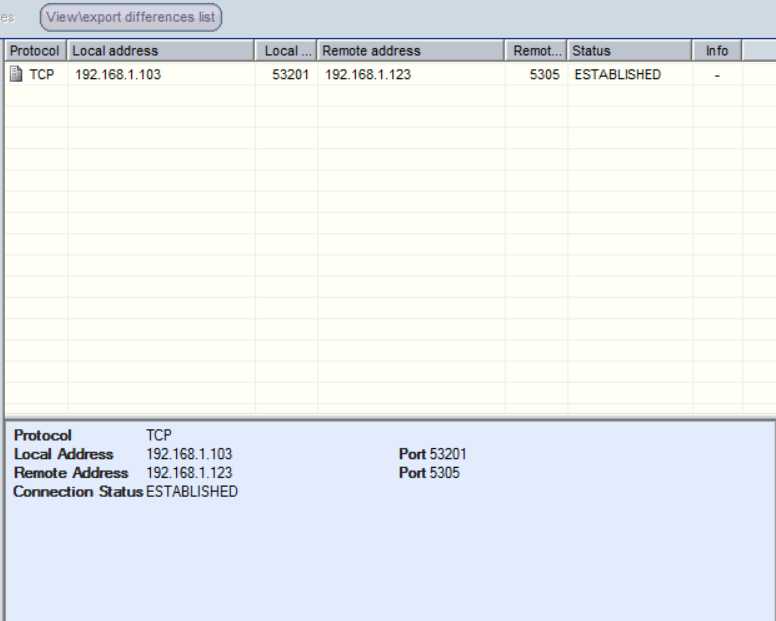

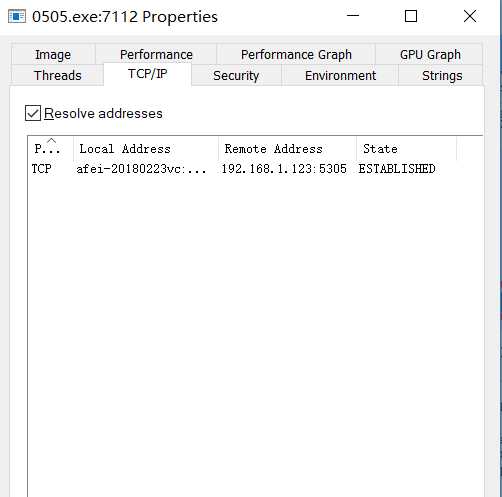

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

这次实验老师给了很少的参考,许多软件都需要自己下载,虽然都是小软件,但是老师上课说了,上他的课要有开放的思想,那就自己一个一个下载了试呗,总归是好奇心没有用完之前就做完了这次的实验,感觉以后监控电脑的能力至少上升了一个不大不小的阶,恶意代码的分析能力也可以在有工具的前提下进行一些简单的分析,看源码分析那纯粹不现实,现在自己一边回连,一边监视着自己的回连时IP地址,端口。成就感满满的,谢谢好奇心和老师给予的可以让大家好奇的实验。

原文:https://www.cnblogs.com/20155305ql/p/8762962.html