2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

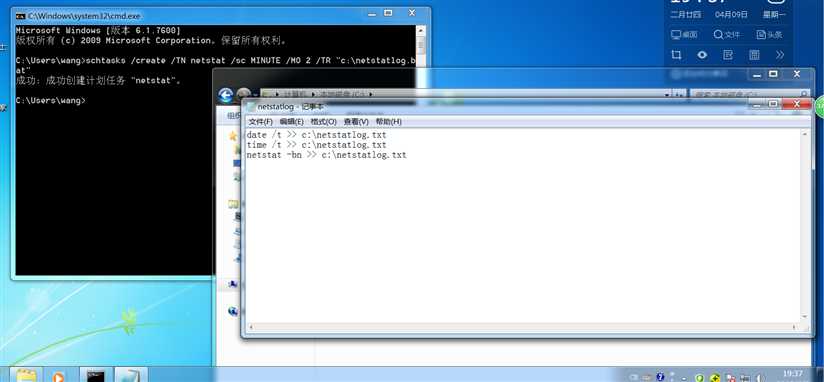

首先说明一下schtask,它安排命令和程序定期运行或在指定时间内运行。从计划表中添加和删除任务,按需要启动和停止任务,显示和更改计划任务。简单来讲,它可以创建一个计划任务,让系统去自动运行。

1.首先在c盘目录下创建一个 netstatlog.bat 文件,在此这个批处理文件中,我们要填写我们要执行的计划任务

date /t >> c:\netstatlog.txt //将时间写入该文件 time /t >> c:\netstatlog.txt //将时间写入该文件 netstat -bn >> c:\netstatlog.txt //将网络连接情况写入该文件

2.在C盘下创建一个 netstatlog.txt 文件,此文件用于处理记录。

3.输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstatlog.bat" 来执行任务 ,该语句的含义是每过一分钟便执行一次。

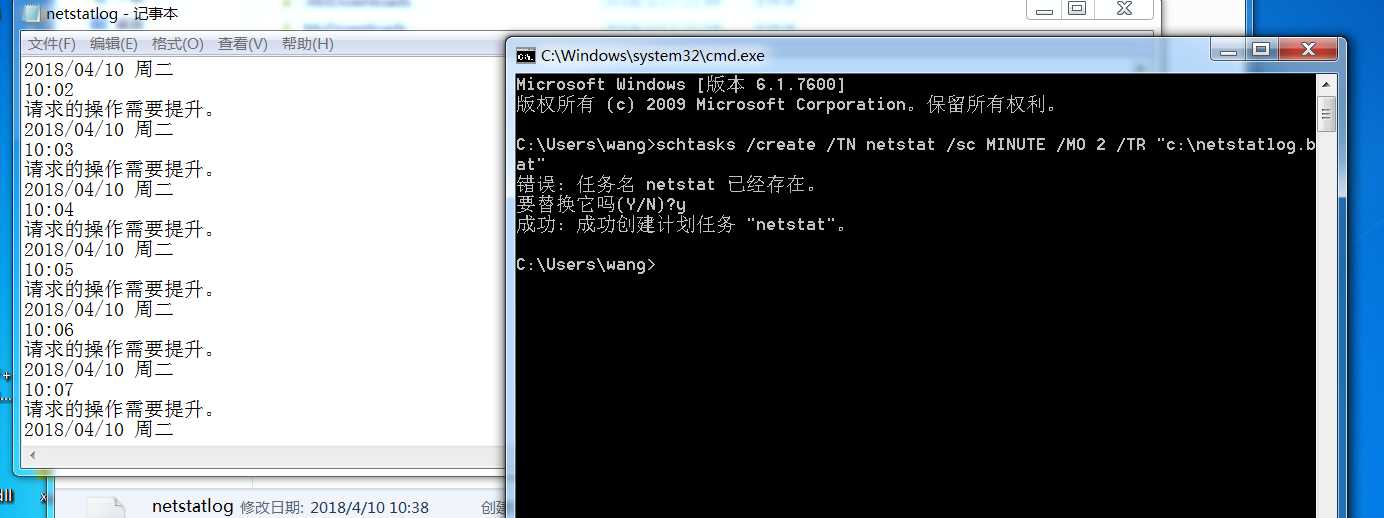

4.在执行到这里之后,每过一分钟,就会有更多的联网记录记录在TXT文件中,但是在实验过程中我出现了这样的情况。

我尝试过重新建立任务,发现并没有什么用处,最后我发现应该是权限不够导致的,我打算切换的administer来执行命令,最后找了这个网址,click ,有出现此类现象的同学完全可以参照这个解决,完成后便成功了

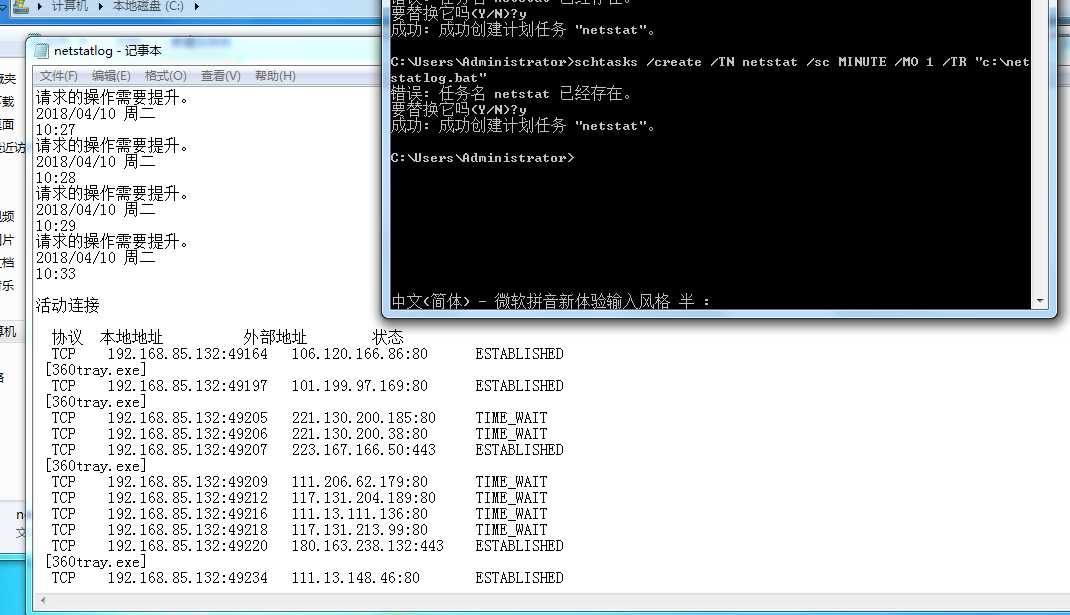

这是其中抓到的一个ip,去网上查ip发现是360的IP地址

分析未完,还在捕捉。。。。。()

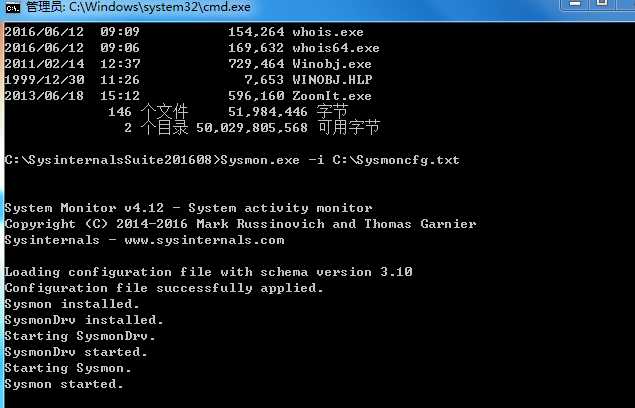

1.sysmon是Sysinternals套件中的一个工具,下载地址

首先对sysmon进行配置,在C盘下面建立Sysmoncfg.txt,用来存储安装指令,指令如下:

<Sysmon schemaversion="3.10"> <!-- Capture all hashes --> <HashAlgorithms>*</HashAlgorithms> <EventFiltering> <!-- Log all drivers except if the signature --> <!-- contains Microsoft or Windows --> <DriverLoad onmatch="exclude"> <Signature condition="contains">microsoft</Signature> <Signature condition="contains">windows</Signature> </DriverLoad> <NetworkConnect onmatch="exclude"> <Image condition="end with">chrome.exe</Image> <Image condition="end with">iexplorer.exe</Image> <SourcePort condition="is">137</SourcePort> </NetworkConnect> <CreateRemoteThread onmatch="include"> <TargetImage condition="end with">explorer.exe</TargetImage> <TargetImage condition="end with">svchost.exe</TargetImage> <TargetImage condition="end with">winlogon.exe</TargetImage> <SourceImage condition="end with">powershell.exe</SourceImage> </CreateRemoteThread> </EventFiltering> </Sysmon>

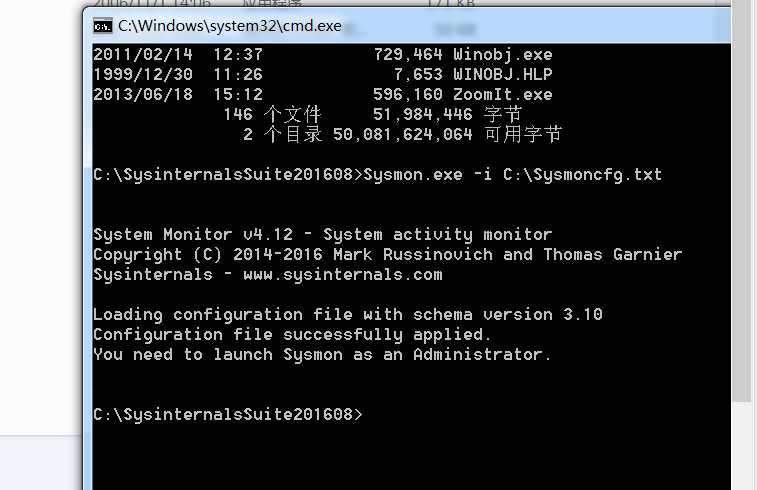

2.进入安装文件夹底下 输入命令Sysmon.exe -i C:\Sysmoncfg.txt 进行安装。

一开始我有安装失败的案例:

大家可以尝试像上个步骤一样,切换到管理员模式即可。

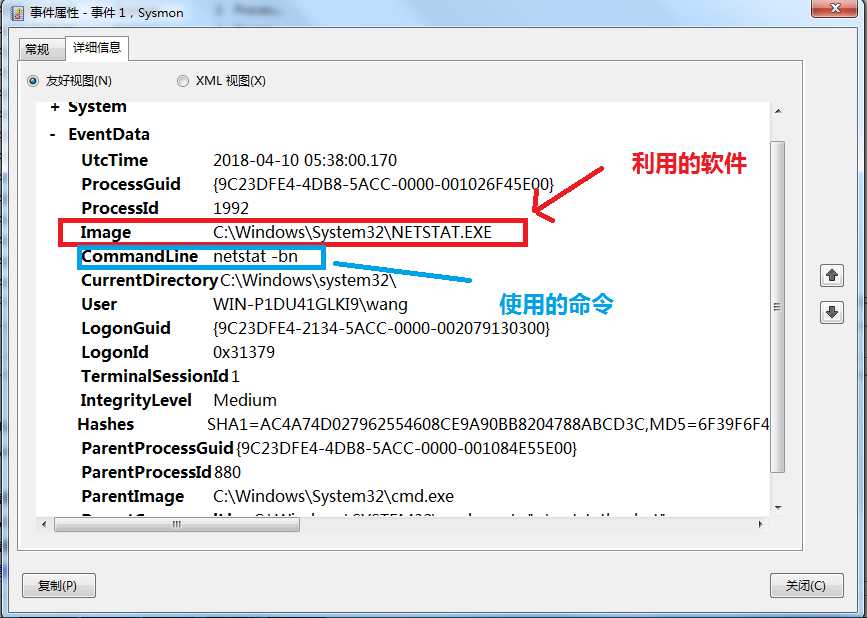

完成之后,大家可以在计划任务里查看相应的日志信息

这是我找到的,当时创建定时任务时所创建的日志信息,上面包含了利用的软件、使用的命令等等比较详细的信息。我们可以利用这个来查看进程的详细信息。

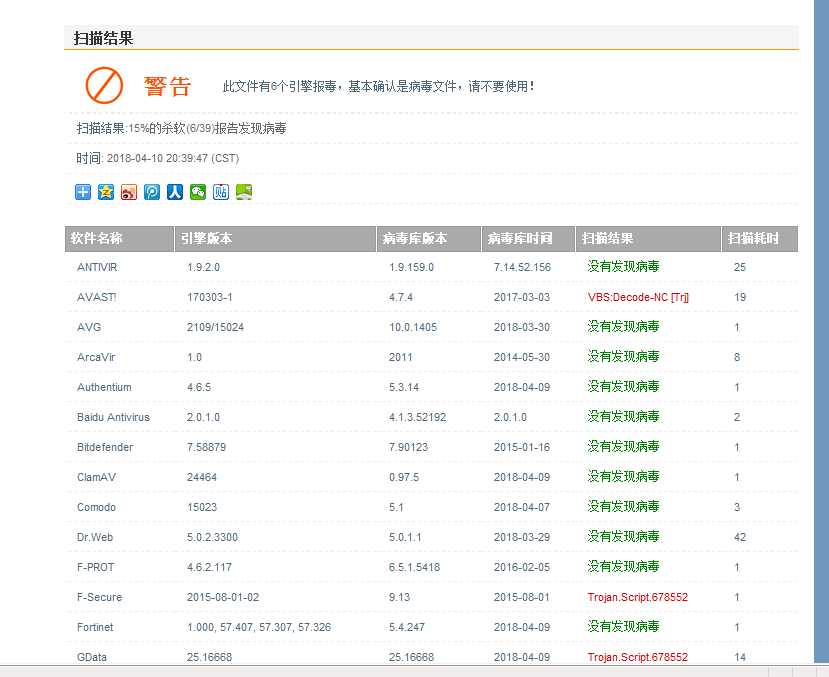

本次使用网址查看病毒信息,发现并没有发现能够查看行为之类的信息,可能版本有变,比较可惜。。。。

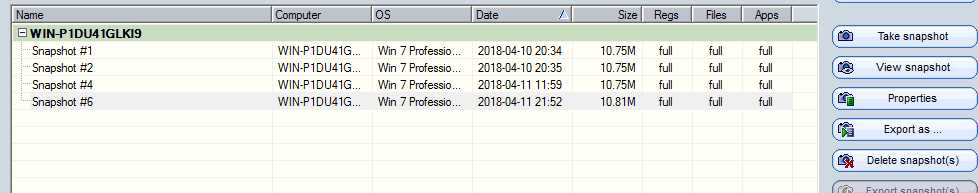

我利用systracer 软件对后门移入计算机之前、移入之后以及回连成功时的状态

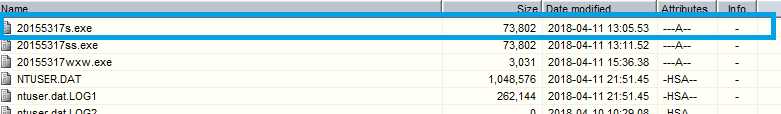

后门植入之后,我们发现文件中多了后门程序

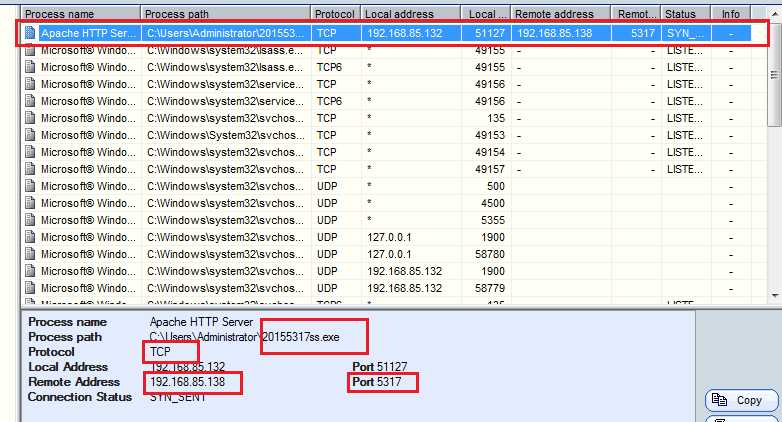

后门回连之后产生的变化,我们发现回连之后,运行的程序中多了后门程序,并且信息中包含连接信息

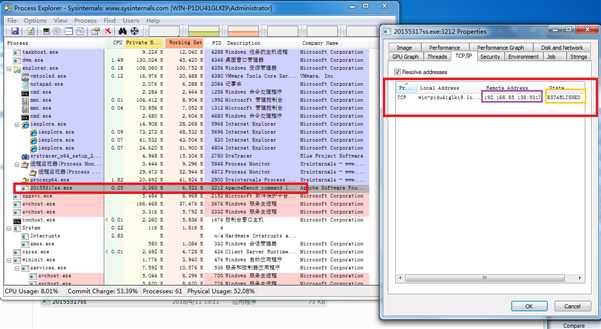

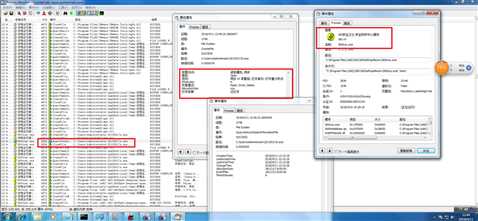

这是利用 Process Explorer查看的当时后门进行回连并且连接成功时的情况,上面包含连接的目的IP、连接的端口号、以及回连成功时的状态

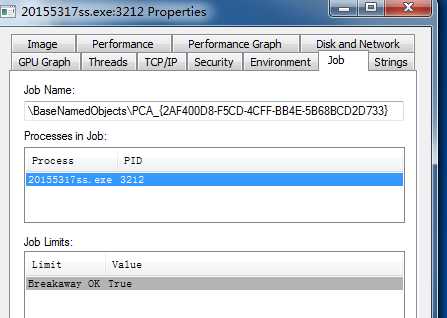

这个是进程信息的进程号

在使用process monitor中,我首先遇到了一个错误:

这个错误其实是需要给予权限修改注册表的,大家在操作过程中如果出现这错误 ,大家直接打开360安全卫士,再运行此程序,360安全卫士会协助大家完成这个注册表的修改的。

这是我不小心在360开启的情况下,打开了后门程序,这上面是360的对其的一个监视程序。

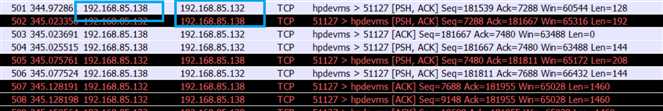

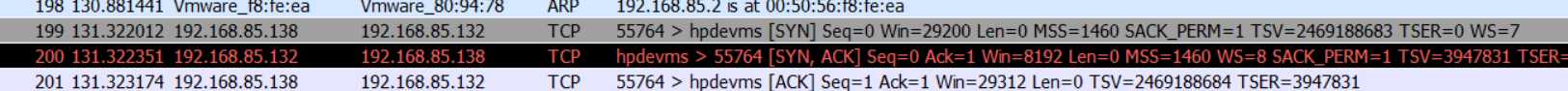

通过wirseshark,我们可以看到win7的ip和kali的ip互相发送消息

这个是TCP建立连接时的三次握手

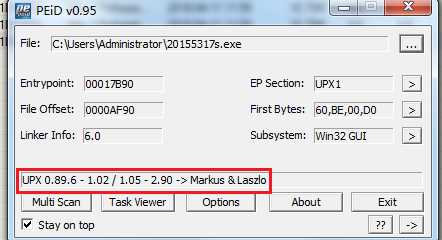

用PEID来分析,一查便发现用加壳了

通过本次实验,我知道了许多分析恶意代码、恶意程序的方式方法,从比较简单的利用命令去记录网络连接情况,到后来使用软件去分析进程的详细信息等等,我觉得如果我以后想对我的系统进行一个检查,我不会再以杀软查杀木马病毒作为自己的唯一选择,我会像做的本次实验一样,利用这些方法去分析当前系统的运行状况,从而对系统有一个自己的认知和评价,总体来说,这次实验我认为收获很大!在以后的生活中,我也将多实践多运用这些方法。

原文:https://www.cnblogs.com/wxwddp/p/8798596.html