一、 实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

二、实验过程

1.应用SET工具建立冒名网站

在终端输入setoolkit进入SET工具

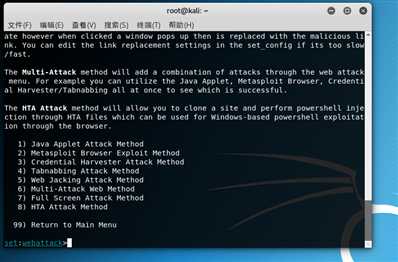

随后按以下步骤进行。选择1,社会工程学攻击

选择2,钓鱼网站攻击向量

选择3,登录密码截取

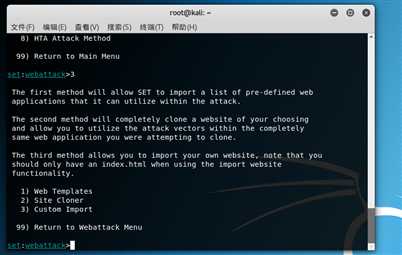

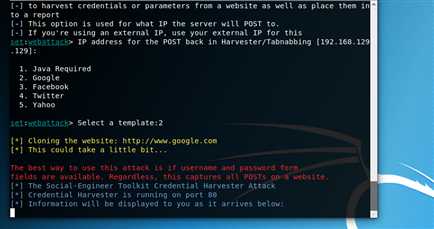

这里可以选择1使用模板,也可以选2克隆网站,我选了1,使用谷歌模板

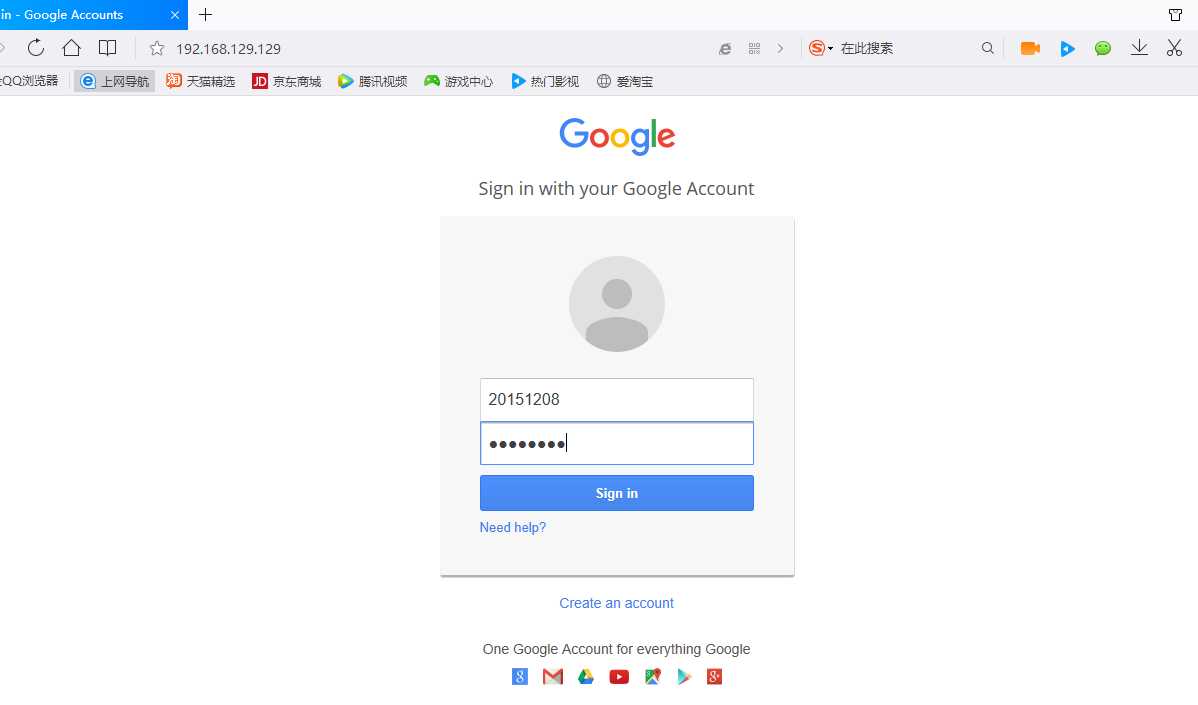

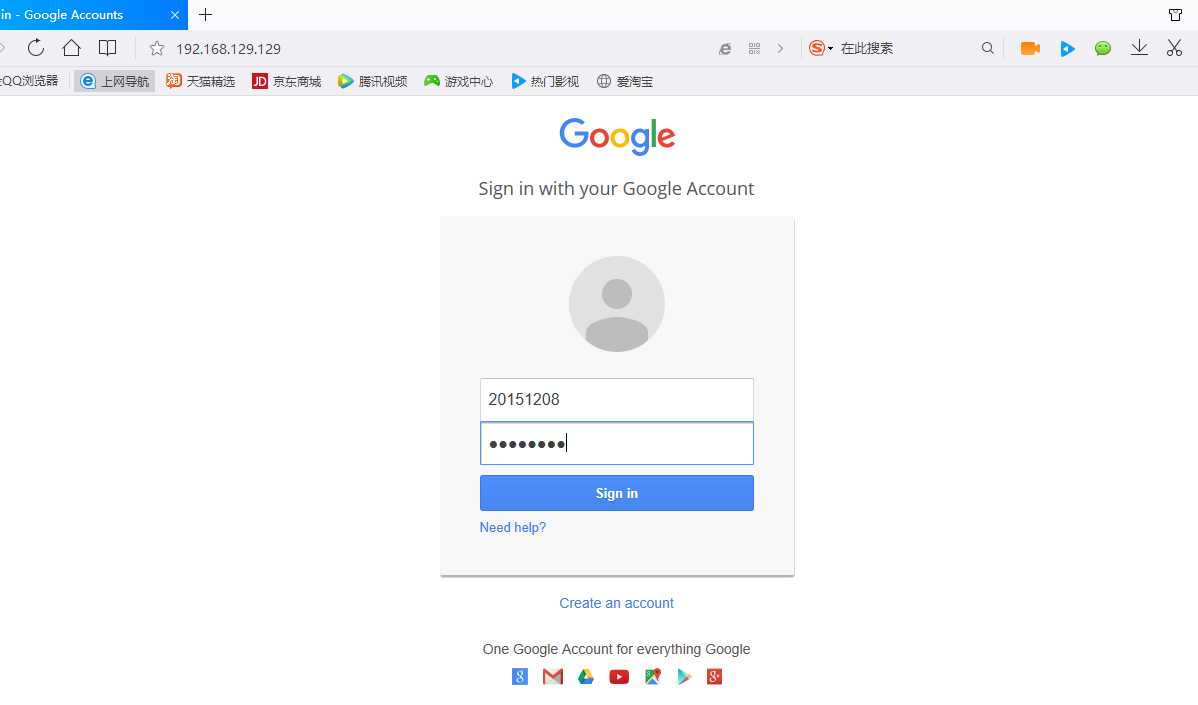

用自己靶机打开Kail的IP地址,进入了假谷歌。

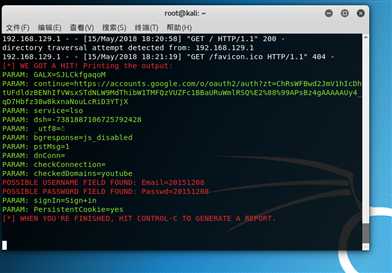

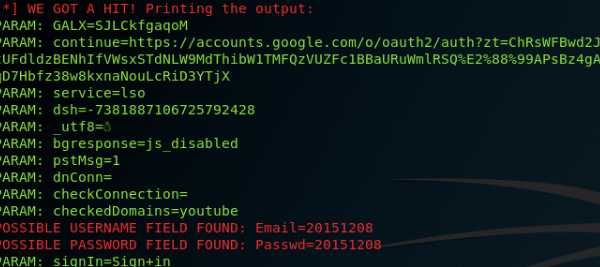

用学号当用户名密码输入一波,截取成功

2.ettercap DNS spoof, 并结合应用两种技术,用DNS spoof引导特定访问到冒名网站

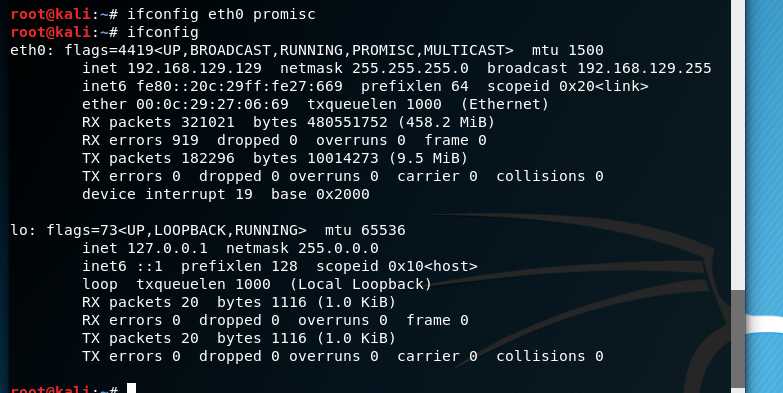

先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式。

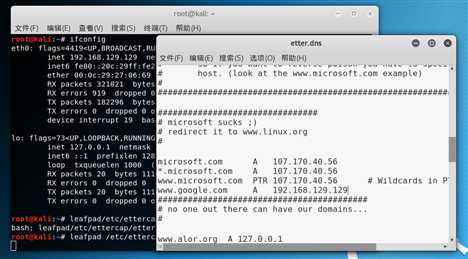

然后输入命令leafpad /etc/ettercap/etter.dns对DNS缓存表进行修改

我依旧添加了谷歌网站

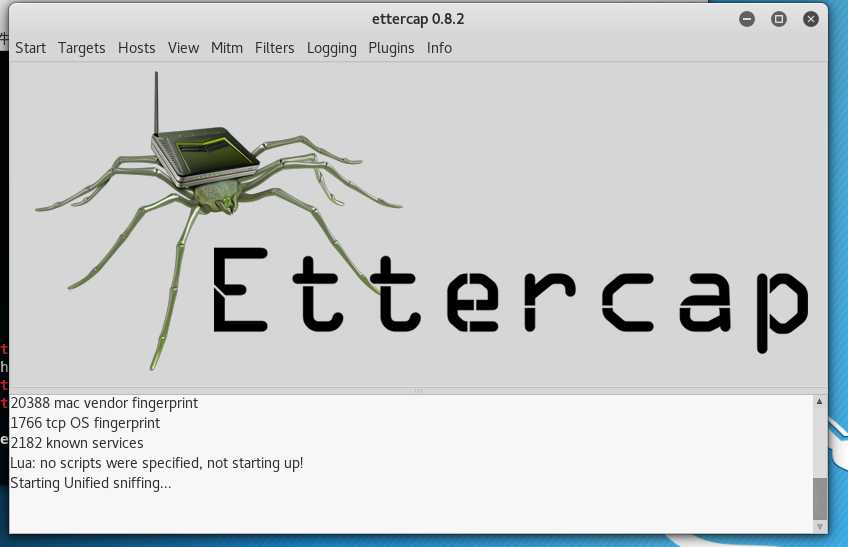

然后输入ettercap -G,开启ettercap

通过Sniff选择unified sniffing,弹窗直接确认。

出现以下结果

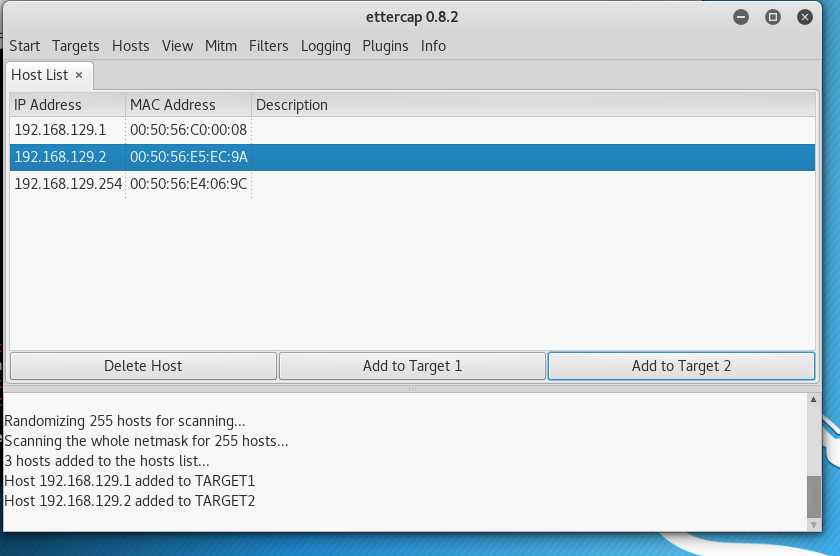

先Scan for hosts扫描子网,再点击Hosts list查看主机列表

将攻击机192.168.129.1加到target1,靶机192.168.129.2加到target2

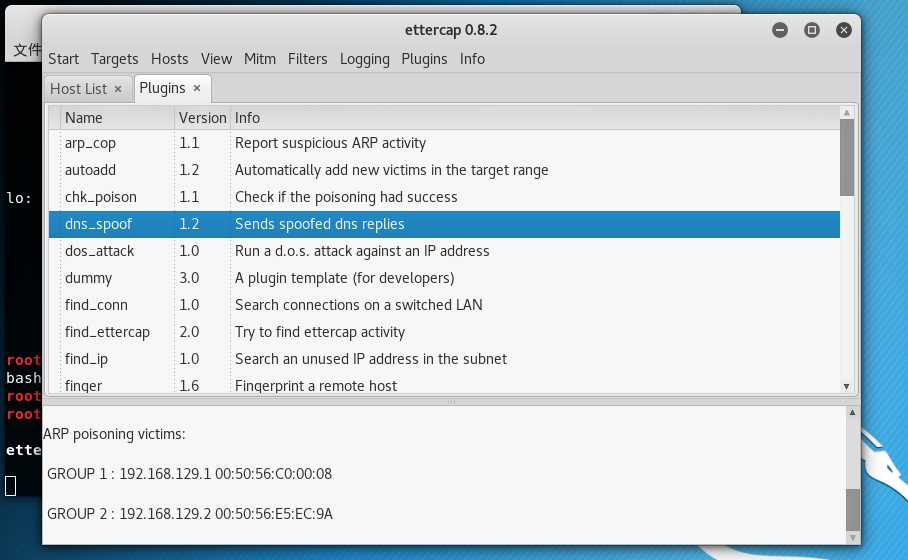

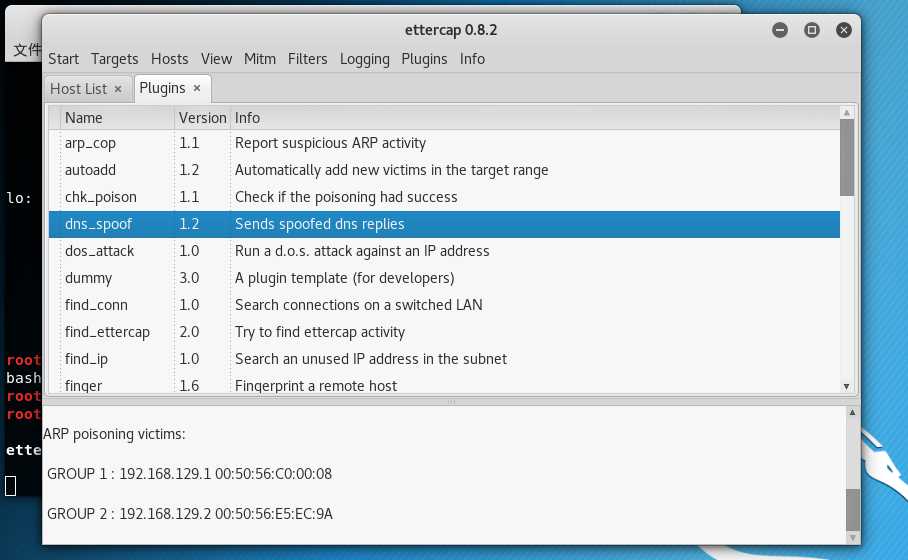

Plugins目录下选择Manage the plugins,在弹窗中找到dns_spqof

此时靶机ping www.google.com将解析出Kail网关

打开界面和密码截取如下

达成任务目标

三、实验问题

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就会连入局域网和该局域网中的各个主机都处于同一网段下了。

(2)在日常生活工作中如何防范以上两攻击方法

URL攻击的防范主要就是打开网页的时候注意看其ip地址,事先可以通过gid命令和nslookup命令查看网站正确的ip地址,如果输入网站显示访问的ip地址对不上就证明已经被攻击了。

DNS欺骗攻击的防范主要就是注意不要乱连接没有设置密码的公共WIFI。

使用入侵检测系统进行防范。

四、实验体会

在DNS攻击下我自己的主机已经没有办法正常打开谷歌了……震惊。

其实说起来URL攻击的防范比较容易,但是实际操作中谁在打开网页前会先看ip地址是不是正确==,这些攻击使得被攻击者暴露了自己的用户名和密码,很可怕。

网络时代个人隐私安全什么的果然都是浮云啊……要想让自己的电脑不被攻击,也可以通过使用入侵检测系统,进行正确的配置部署之后可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。不过经过这次实验还是很有收获的。

原文:https://www.cnblogs.com/20151208congliyu/p/9042665.html