| 选项名 | 功能及特点 |

|---|---|

| -A | 在指定链尾端添加 |

| -D | 删除莫一条 |

| -I | 在指定链插入一条规则 |

| -R | 修改替换 |

| -L | 列出指定的所有规则末指定为所有 |

| -F | 清空链规则末指定为所有 |

| -P | 指定默认链 |

| -n | 使用数字心事显示输出结果 |

| -v | 查看规则列表显示详细信息 |

| -h | 产看密令帮助信息 |

| --line-numbers | 查看规则列表时,同时显示出在链中的顺序号 |

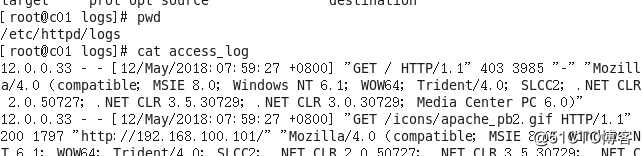

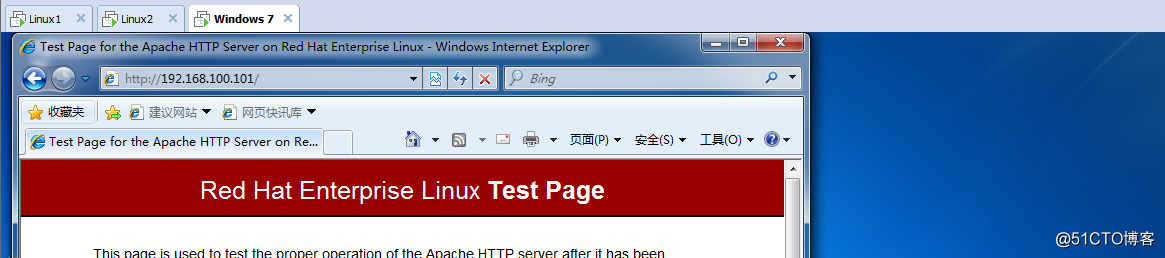

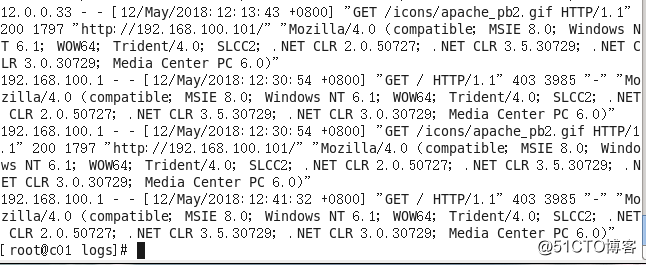

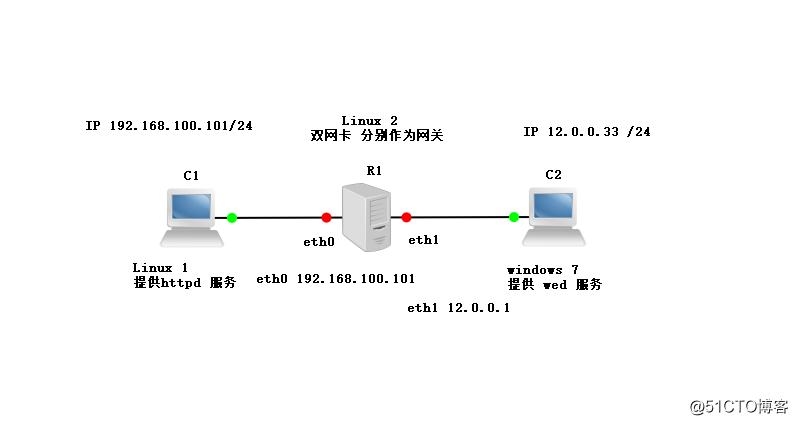

实验准备两Linux 其中Linux 1 提供HTTP 服务 Linux 2充当路由器 一台客户机

原文:http://blog.51cto.com/13660858/2120254