在自己的电脑中完成https://www.shiyanlou.com/courses/231缓冲区溢出漏洞实验 实验

一、实验的准备

实验楼提供的系统用户名 shiyanlou

实验楼提供的是 64 位 Ubuntu linux,而本次实验为了方便观察汇编语句,需要在 32 位环境下作操作,因此实验之前需要做一些准备,在命令行输入命令来安装一些用于编译 32 位 C 程序的软件包。

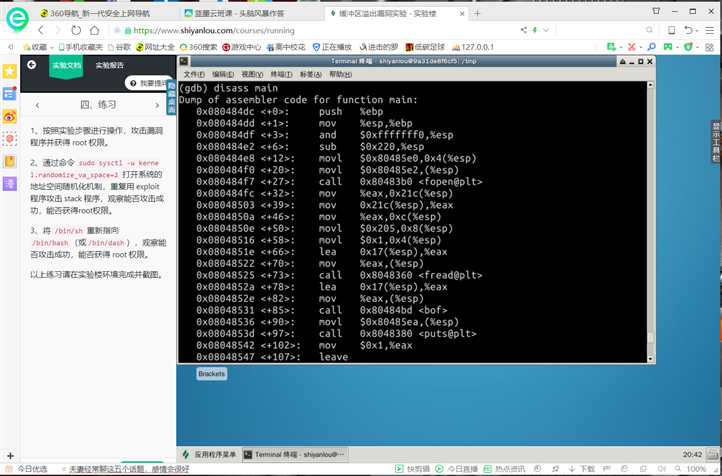

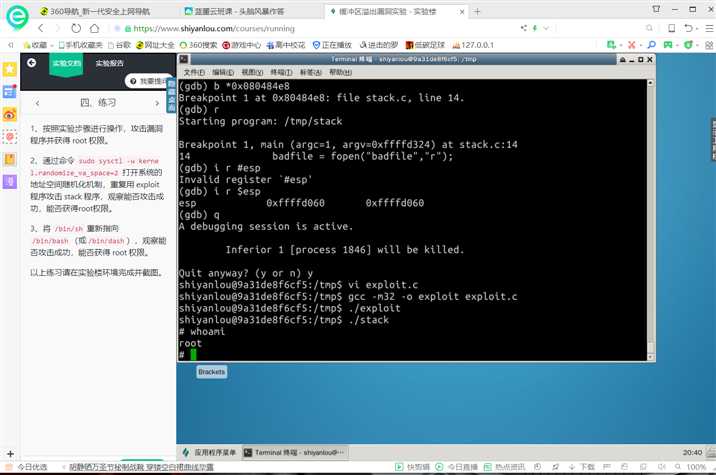

二、实验过程:

运行两代码的目标文件,可发现已经获得目标权限。

三、实验截图

原文:https://www.cnblogs.com/ningxinyu/p/9786070.html