前言

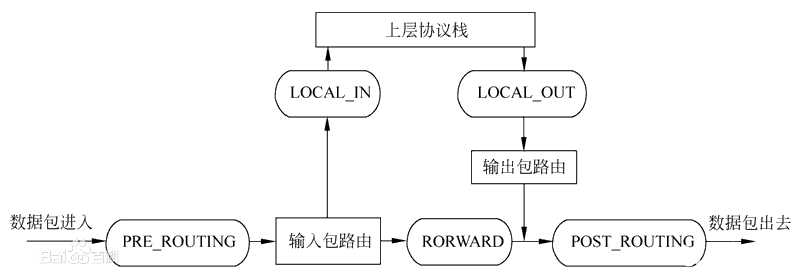

防火墙是保护服务器的重要工具。 Linux中最常用的基本防火墙软件是iptables。iptables通过与Linux内核网络堆栈(networking stack)中的包过滤钩子(packet filtering hooks)进行交互来工作。 出入网络系统的数据包将在通过网络堆栈时会触发这些钩子。这些内核钩子称为netfilter框架。

Netfilter 钩子

一个程序可以注册5个netfilter钩子。 当数据包通过网络堆栈时,将触发与被注册钩子相关的内核模块。下面介绍钩子

IPTables和链

iptables防火墙使用表来组织规则。 例如,如果规则处理网络地址转换,它将被放入nat表中。 如果规则决定数据包是否继续发往目的地,它将被放入filter表中。

表

Filter表

Filter表是iptables中使用最广泛的表之一。 Filter表用于决定是否让数据包继续发完目的地,还是拒绝其请求。 Filter表提供了人们在讨论防火墙时所考虑的大量功能。

NAT表

NAT表用于实现网络地址转换。 当数据包进入网络堆栈时,此表中的规则将确定是否以及如何修改数据包的源地址或目标地址,以便影响数据包和任何响应流量的路由方式。 这通常用于在无法直接访问时将数据包路由到网络。

Mangle表

mangle表用于以各种方式更改数据包的IP头。 例如,您可以调整数据包的TTL(生存时间)值,或者延长或缩短数据包可以承受的有效网络跳数。 其他IP头可以以类似的方式更改。

该表还可以在数据包上放置内部内核“标记”,以便在其他表和其他网络工具中进一步处理。 此标记不会触及实际数据包,但会将标记添加到内核的数据包表示中。

链

在每个iptables表中,规则在单独的“链”中进一步组织。 虽然表是根据规则一般作用定义的,但内置链表示触发iptables表的netfilter钩子。 链决定何时执行规则。内置链的名称反映了与它们关联的netfilter钩子的名称:

原文:https://www.cnblogs.com/kelamoyujuzhen/p/10004569.html