ESTABLISHED已经建立的连接

INVALID信息报与任何已知的流或连接都不相关联,可能包含了错误的数据或头。

NEW表示该信息包已经或即将启动新的连接,或者他与尚未用于发送和接收信息包的连接相关联

RELATED表示该信息包正在启动新连接,以及他与已建立的连接相关联的连接。

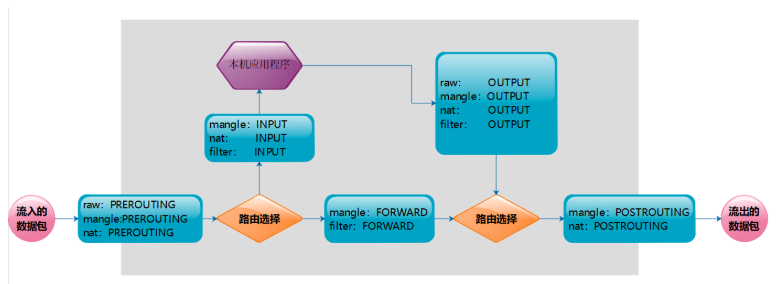

数据报的流向:

PREROUTING --> FORWARD --> POSTROUTING

PREROUTING --> INPUT --> 本机 --> OUTPUT --> POSTROUTING

filter默认表,内建的链:INPUT,OUTPUT,FORWARD

nat包含源、目的地址及端口转换使用的规则,内建的规则链包括PREROUTING,OUTPUT,POSTROUTING

mangle表包含用于设置特殊的数据包路由标志的规则。随后filter表中的规则会检查这些标志。内建的规则链包括:PREROUTING,INPUT,FORWARD,POSTROUTING,OUTPUT

INPUT链:当一个数据包由内核中的路由计算确定为本地的linux系统后,他会通过INPUT链的检查。

OUTPUT链:保留给系统自身生成的数据包

FORWARD链:经过linx系统路由的数据包,连接两个网络,数据包必须流经该防火墙。

PREROUTING链:用于修改目的地址(DNAT)

POSTROUTING链:用于修改源地址(SNAT)

动作:

ACCEPT

DROP

REDIRECT:将数据包重新转向到本机或另一台主机的某一个端口,通常实现透明代理或对外开放内网的某些服务

REJECT

SNAT:源地址转换,即改变数据包的源地址。在POSTROUTING链上进行该动作。

DNAT:目标地址转换,在PREROUTING链上进行该动作。

MASQUERADE:ip伪装,即常说的nat技术。如果主机的ip地址是静态固定的,就要使用SNAT

LOG:日志功能,将符合规则的数据包的相关信息记录在日志中,以便管理员的分析和排错。

iptables的状态state:

例子:

iptables -A INPUT -m state --state NEW -j DROP (不能在服务器使用,这样别人过来的请求连接,都会被drop)

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

原文:https://www.cnblogs.com/alexhjl/p/10343079.html