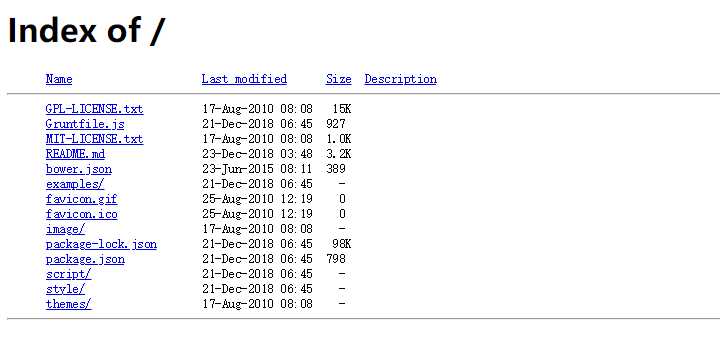

Web中间件如果开启了目录浏览功能,当用户访问Web应用时,Web服务器会将Web应用的目录结构、文件信息返回给客户端,攻击者可能利用这些敏感信息对Web应用进行攻击,如数据库脚本SQL文件路径泄露、程序备份压缩文件路径泄露等。

中

直接访问Web应用存在的一些目录,如果返回文件列表信息,证明存在此漏洞。

可以利用Web漏洞扫描器扫描Web应用进行检测,也可通过搜索网站标题包含"index of"关键词的网站进行访问。

GoogleHacking 语法:

intext:Index of /攻击者利用目录、文件路径信息可以对Web应用进行攻击,如数据库脚本SQL文件路径泄露、程序备份、压缩文件路径泄露等,可以利用这些信息进一步对Web应用进行攻击,甚至可以利用这些信息获取数据库的数据或获取服务器控制权限。

<Files *> Options -Indexes </Files>在应用的WEB-INF目录找到web.xml配置文件,将“listings”参数的初始化值设置为“false”即可。代码示例如下:

<servlet-name>default</servlet-name>

<servlet-class>org.apache.catalina.servlets.DefaultServlet</servlet-class>

<init-param>

<param-name>debug</param-name>

<param-value>0</param-value>

</init-param>

<init-param>

<param-name>listings</param-name>

<param-value>false</param-value> //注意:如果这个地方是true,如果访问tomcat上的应用程序如果URL输入的是一个目录,而不是具体的文件,则会在浏览器上列出该目录下的文件列表,设置为false,就不会列出文件列表了

</init-param>

<load-on-startup>1</load-on-startup> 原文:https://www.cnblogs.com/wlfsky/p/10570078.html