掌握信息搜集的最基础技能与常用工具的使用方法。

(1)哪些组织负责DNS,IP的管理?

(2)什么是3R信息?

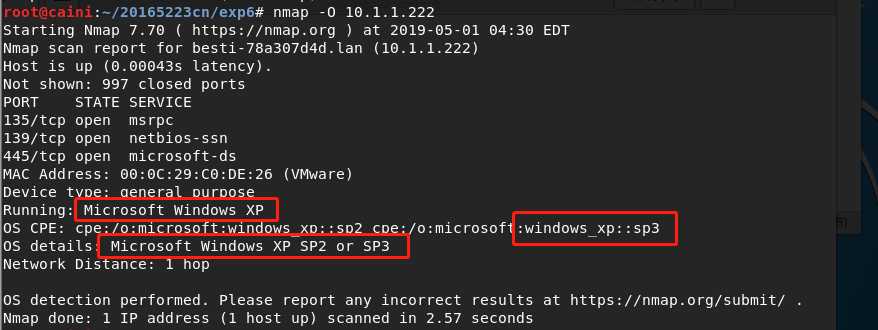

(3)评价下扫描结果的准确性。

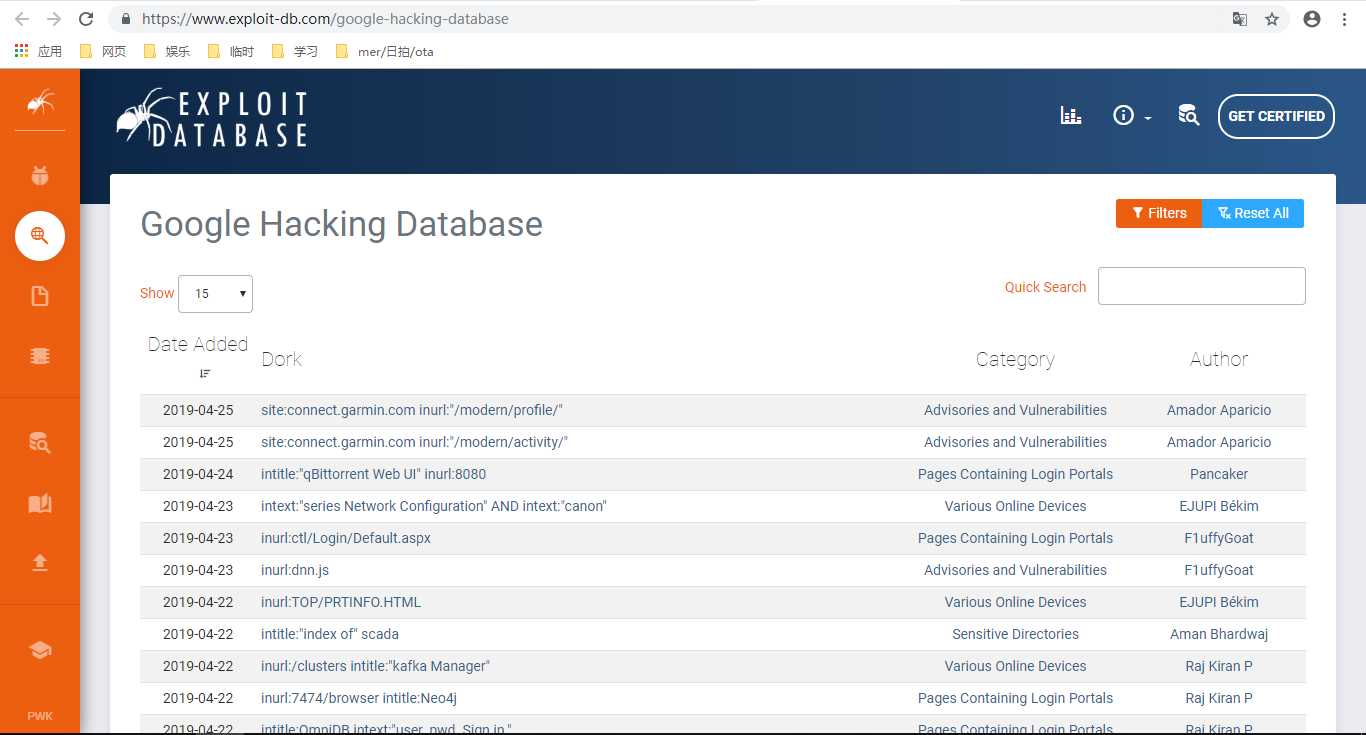

??Google Hacking是利用谷歌搜索引擎,配合一些语法,在互联网中实现开放式搜索,找到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口;中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等;重量级扫描则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

参考博客:Google Hacking的用法

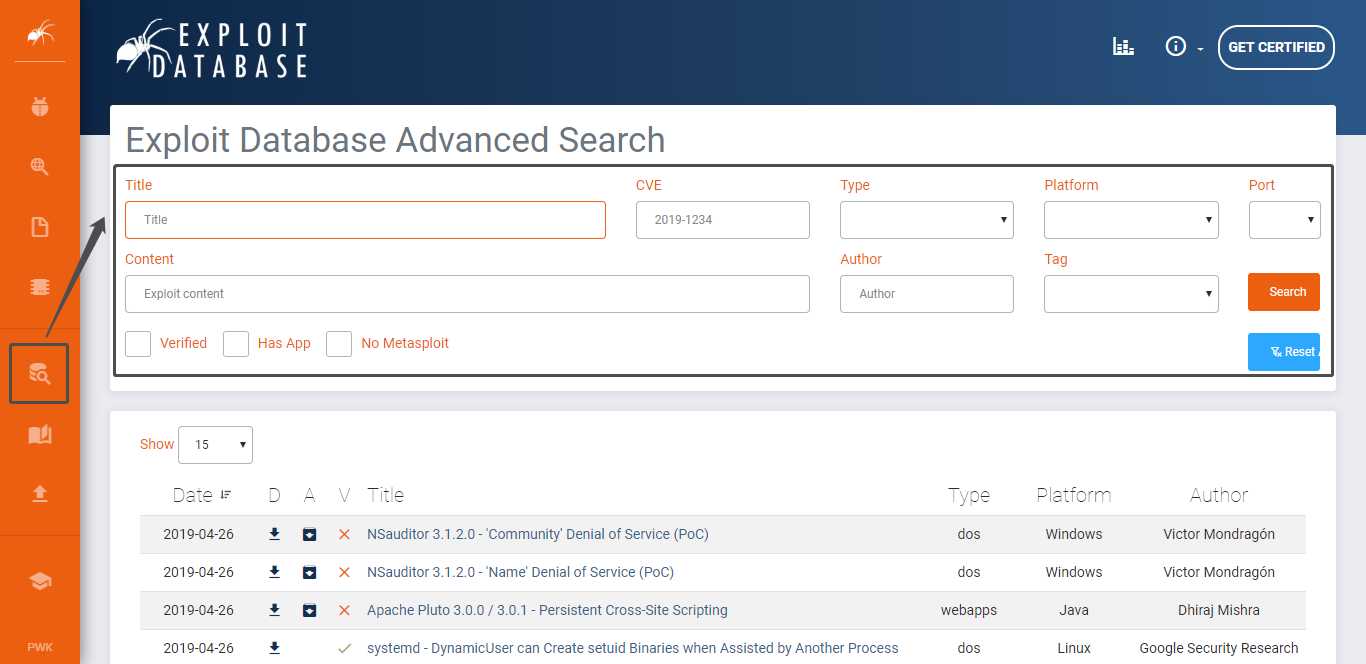

??方法是利用msf自动化的工具:例如metasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要是暴力猜解。

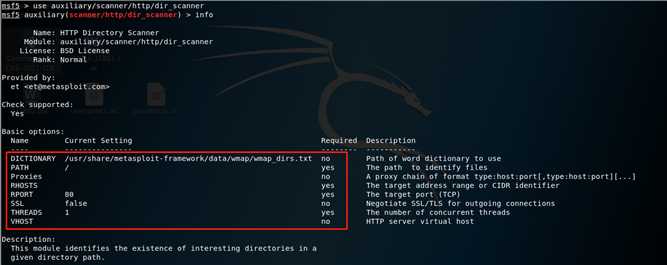

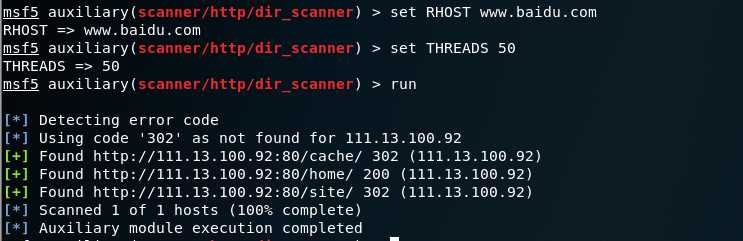

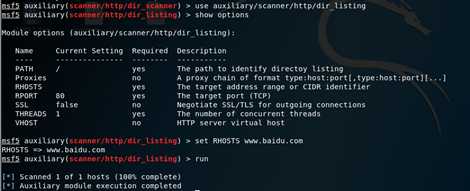

dir_scanner模块metasploit的辅助模块dir_scanner进行暴力猜解,目的是获取目的网站的目录结构use auxiliary/scanner/http/dir_scanner

info

set RHOST www.baidu.com

set THREADS 50

run

dir_listing模块use auxiliary/scanner/http/dir_listing

show options

set RHOSTS www.baidu.com

run

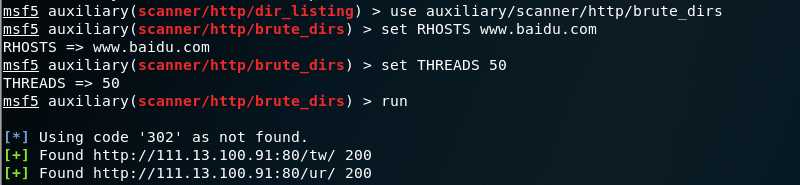

brute_dirs模块use auxiliary/scanner/http/dir_dirs

show options

set RHOSTS www.baidu.com

run

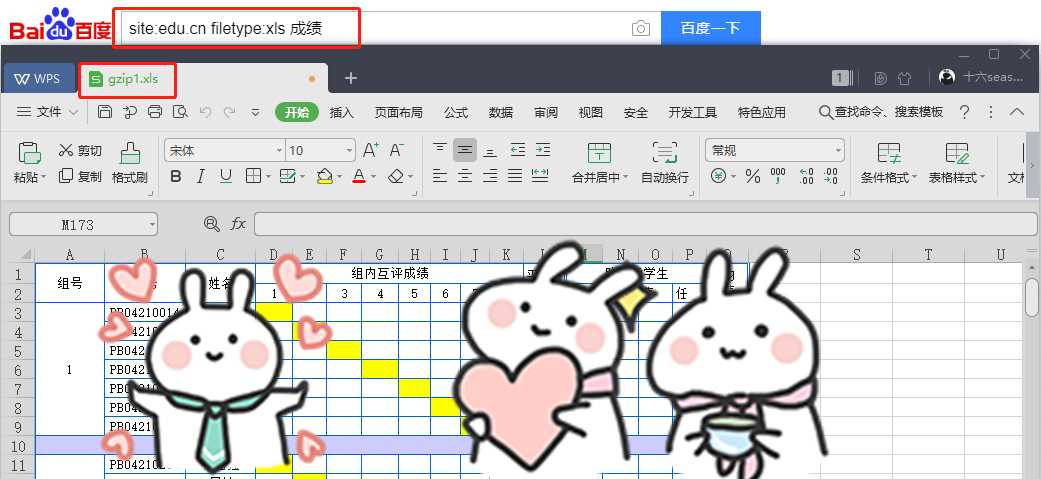

site:<域名> filetype:<文件类型> <检索信息>

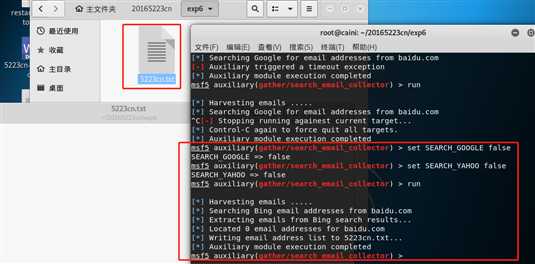

metasploit中有search_email_collector,进行针对性的搜集。

use auxiliary/gather/search_email_collector

show options

set DOMAIN baidu.com

set OUTFILE 5223cn.txt

set SEARCH_GOOGLE false

set SEARCH_YAHOO false

run

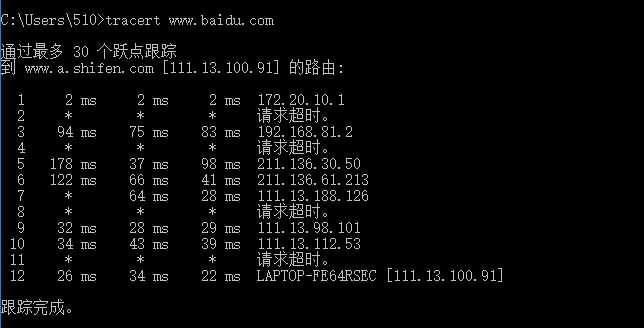

??traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器。TTL值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP呼叫报文的TTL值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

traceroute www.baidu.com,可以跟踪到百度服务器经过的30个路由器的过程

tracert www.baidu.com,同样可以跟踪到信息

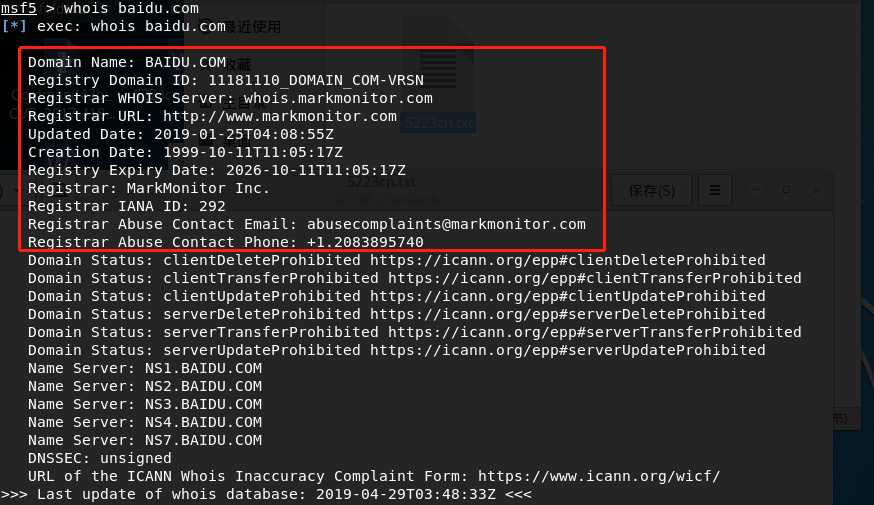

通过whois命令查询,可以获得域名信息、子域信息、服务器位置信息、3R注册信息等内容

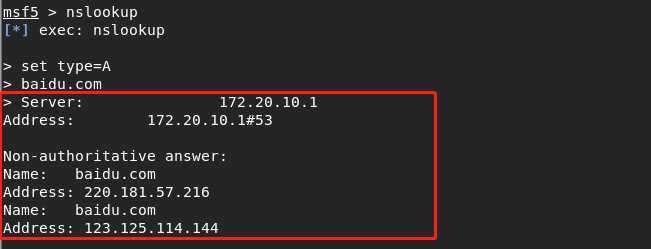

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的

nslookup

> set type=A

> baidu.com

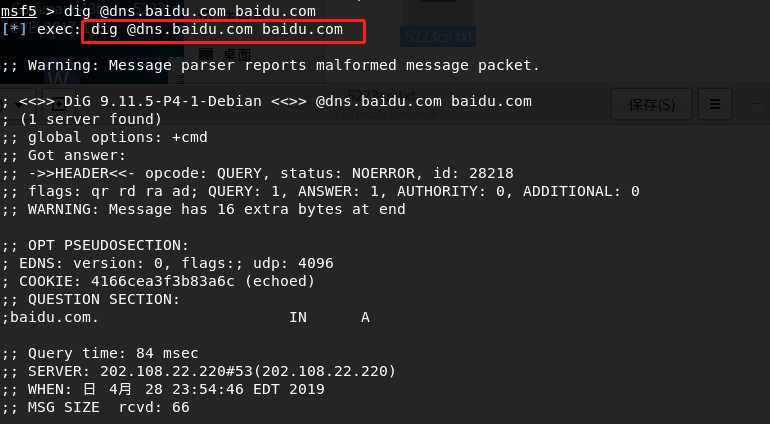

dig可以从官方DNS服务器上查询精确的结果

dig @dns.baidu.com baidu.com,其中dns.baidu.com为DNS服务器

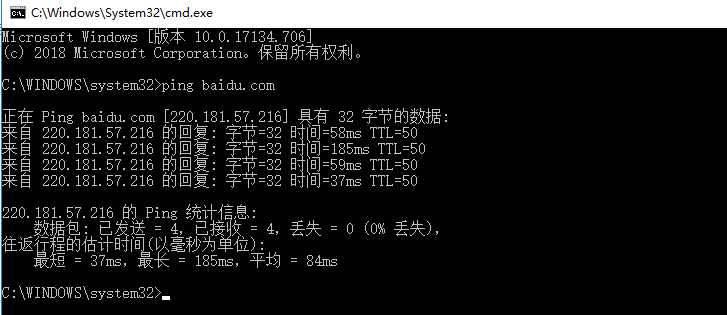

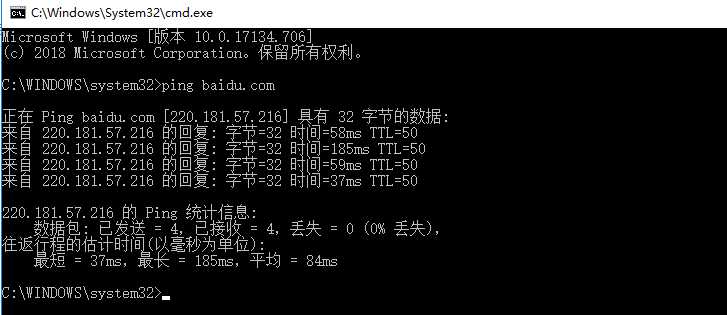

(1)ping命令:ICMP查询

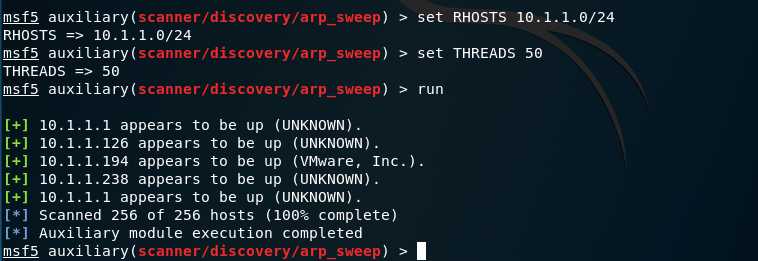

(2)metasploit中的模块扫描

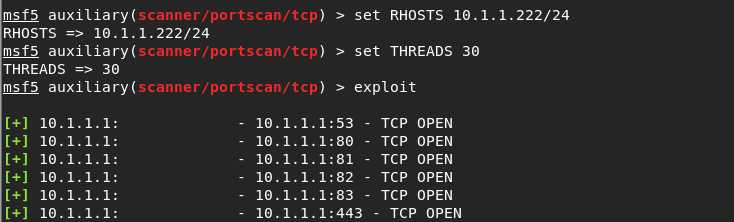

(1)使用MSF中的auxiliary模块扫描自己的winXP主机

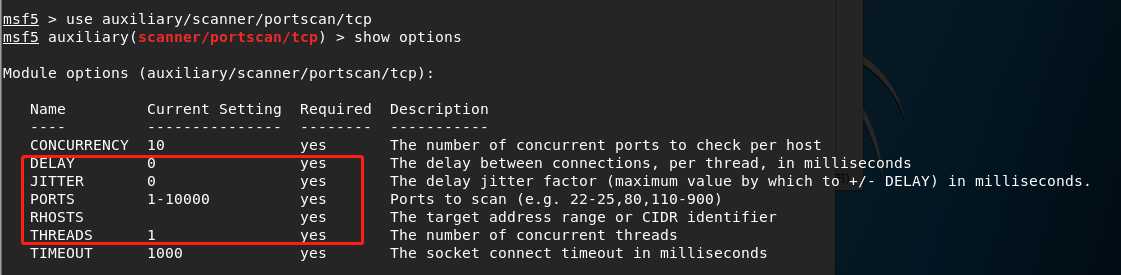

use auxiliary/scanner/portscan/tcp

show options

set RHOSTS 10.1.1.222/24

set THREADS 30

exploit

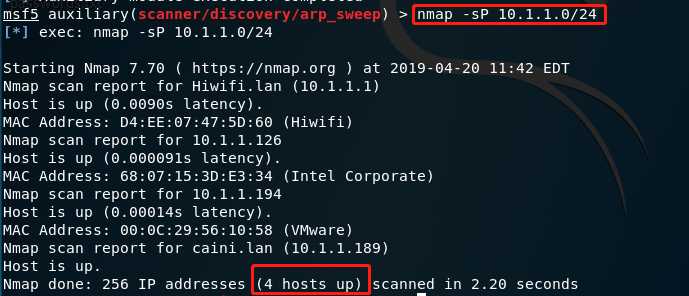

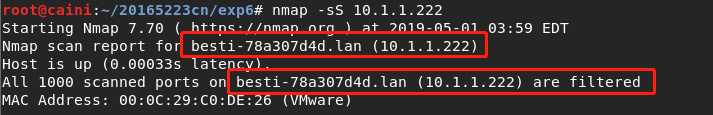

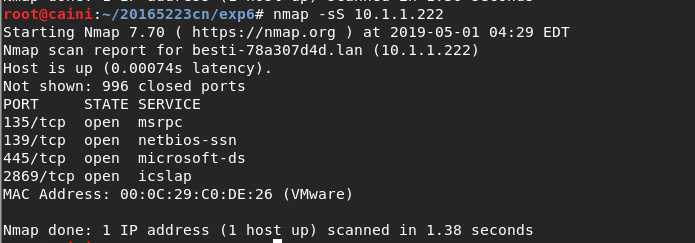

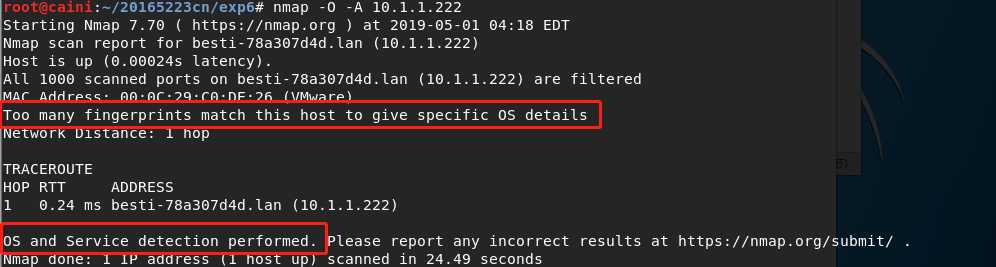

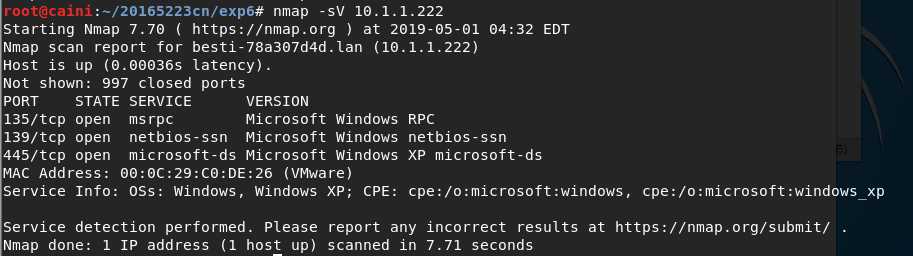

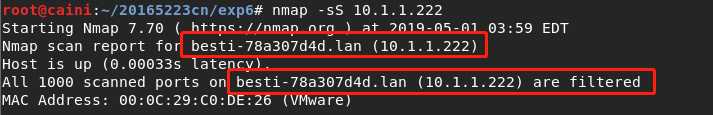

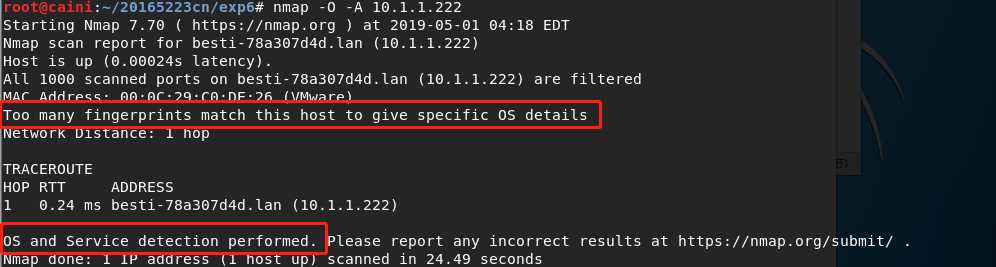

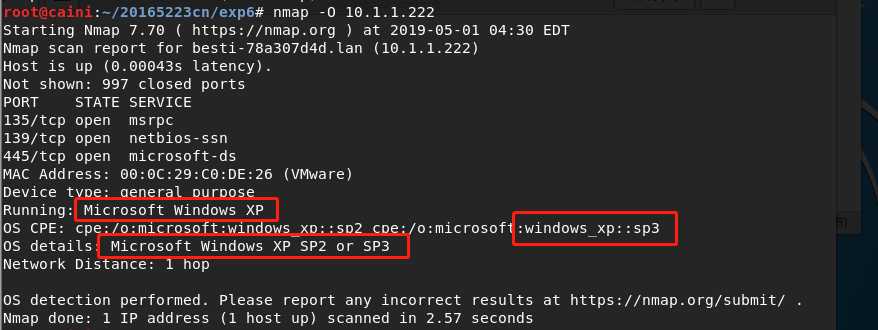

(2)使用nmap扫描目标主机winXP

nmap -sS 10.1.1.222可以看见开放的TCP端口与对应的服务

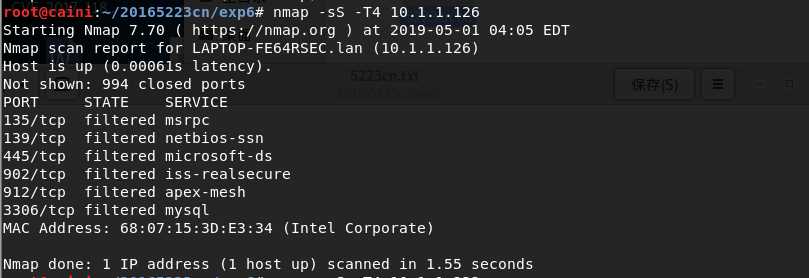

(1)使用nmap扫描自己的win10虚拟机

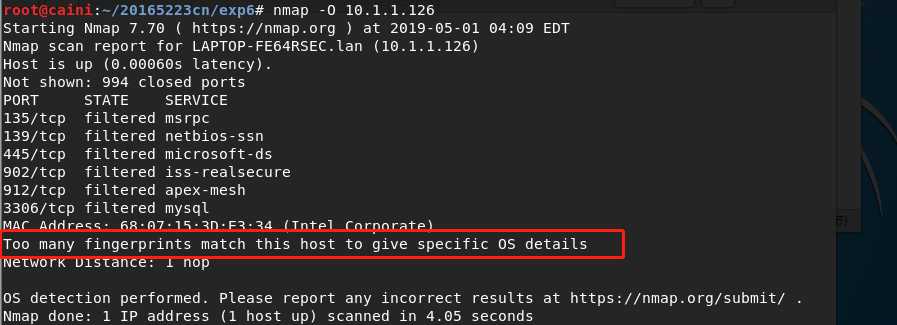

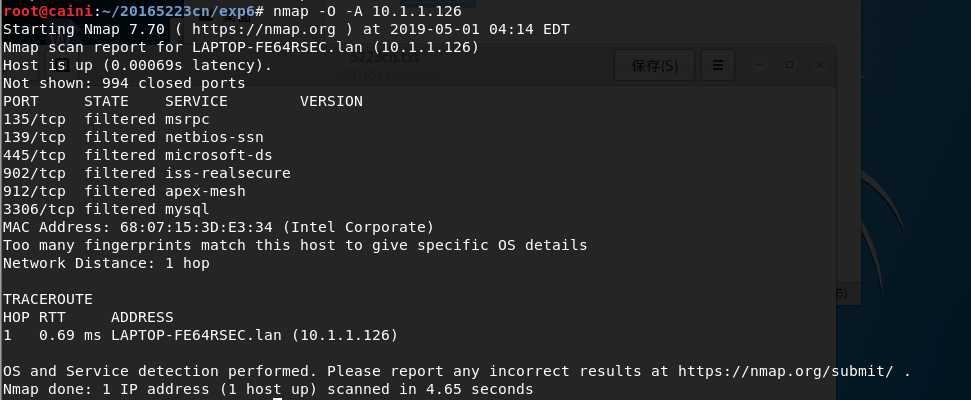

nmap -O -Pn 10.1.1.126获取目标机的操作系统和服务版本等信息

Filtered(过滤的):由于报文无法到达指定的端口,nmap不能够决定端口的开放状态,这主要是由于网络或者主机安装了一些防火墙所导致的。当nmap收到icmp报文主机不可达报文或者目标主机无应答,常常会将目标主机的状态设置为filtered

(2)使用nmap -sV 10.1.1.222查看目标主机的详细服务信息

每个具体服务的探测都对应一个msf模块,可以在modules/auxiliary/scanner中进行搜索

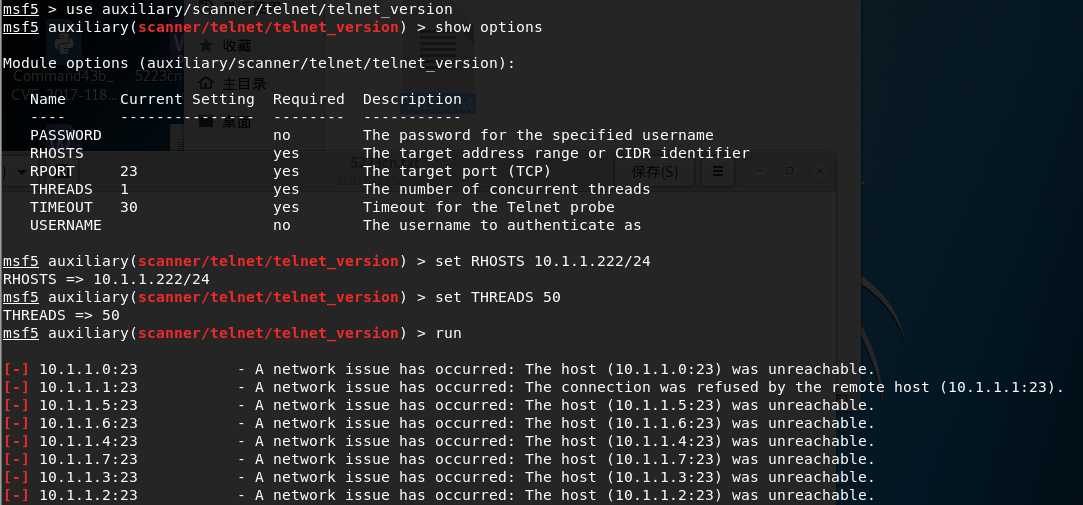

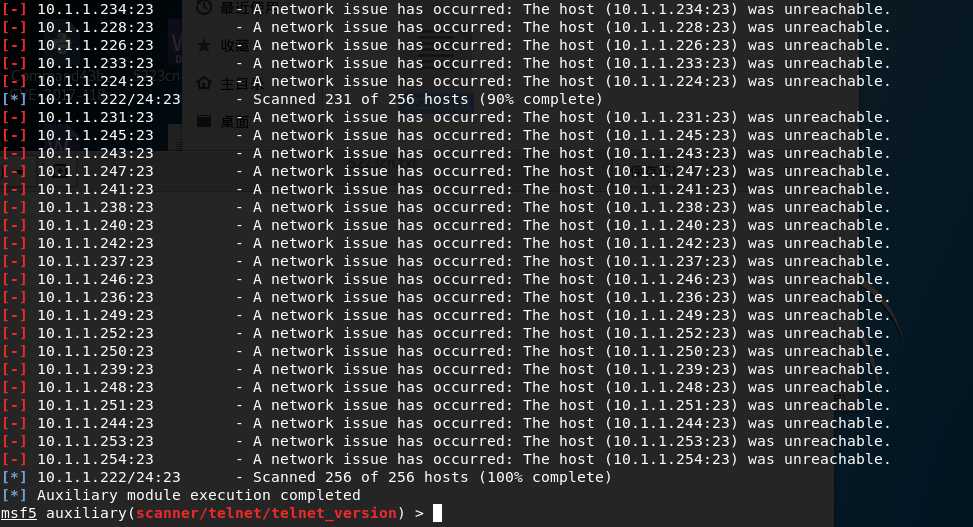

(1)Telnet服务扫描

Telnet先天缺乏安全性的网络服务,对于传输数据不进行加密,一般管理员大多使用SSH协议代替telnet。在渗透进入一个网络时,可以扫描一下是否有主机设备开启telnet服务。use auxiliary/scanner/telnet/telnet_version //进入telnet模块

show options //查看设置信息

set RHOSTS 10.1.1.222/24 //扫描主机网段

set THREADS 50 //提高查询速度

run //扫描

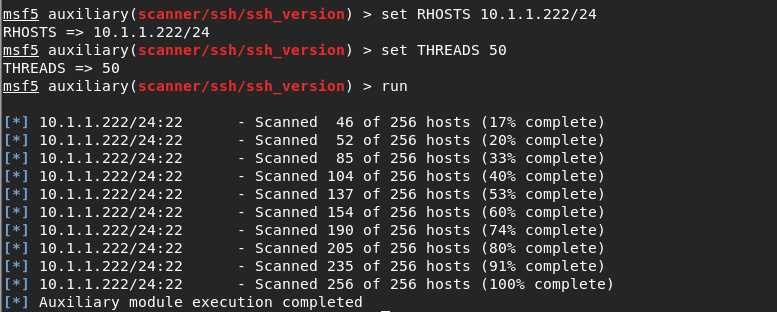

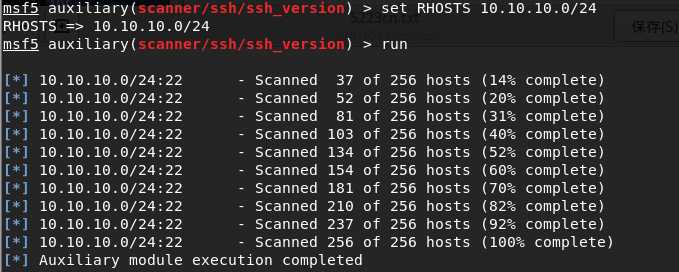

(2)SSH服务扫描

SSH(“安全外壳”)协议是用于从一个系统安全远程登录到另一个的方法。用户通过客户端 - 服务器架构格式的不安全网络使用安全通道,用于将SSH客户端与SSH服务器连接起来。一般是linux系统上最常见的远程管理服务,SSH采用了安全的加密信息传输方式。如果管理员没有限制管理员登录的ip地址或mac地址,可获取服务器口令登录服务器,对网络中开发的SSH服务主机进行扫描。use auxiliary/scanner/ssh/ssh_version //进入ssh模块

set RHOSTS 10.1.1.222/24 //扫描网段

set THREADS 50 //提高查询速度

run

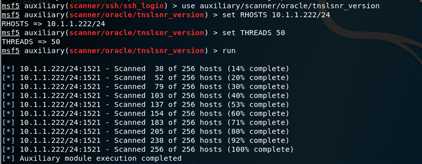

(3)Oracle数据库服务查点

use auxiliary/scanner/oracle/tnslsnr_version //进入oracle模块

set RHOSTS 10.1.1.222/24 //扫描10.1.1.207/30网段

set THREADS 50

run //运行

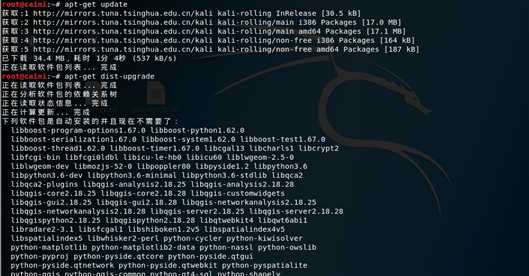

会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)windows

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

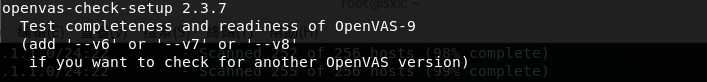

openvas-check-setup检查安装是否成功

输入openvas-start启动OpenVAS会自动弹出网页

或者可以打开浏览器,在搜索栏输入

https://127.0.0.1:9392进入网页

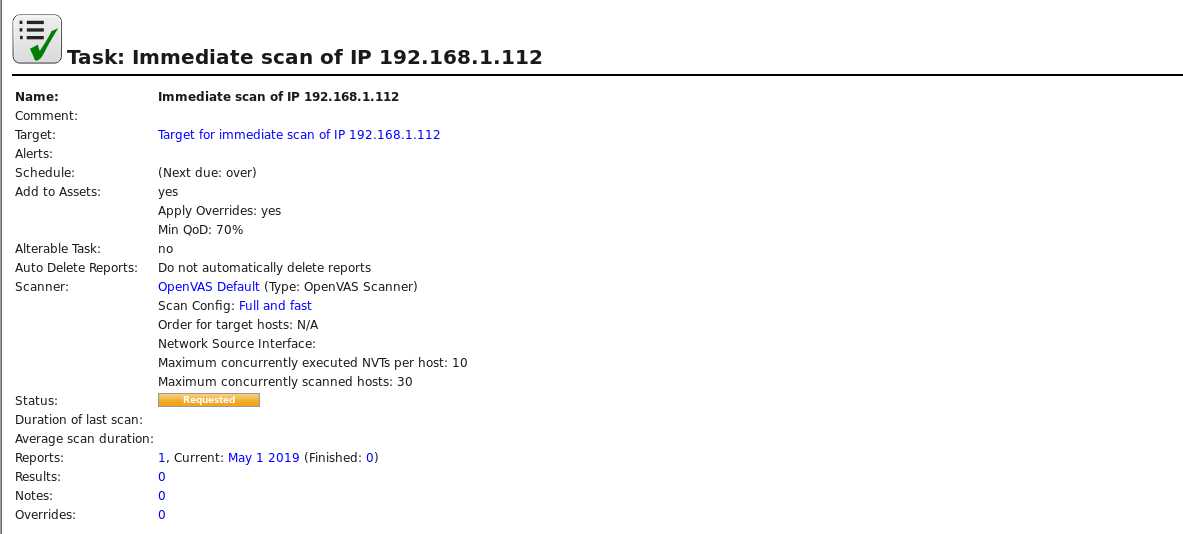

scan→Tasks→Task Wizard192.168.1.112开始扫描:Start Scans

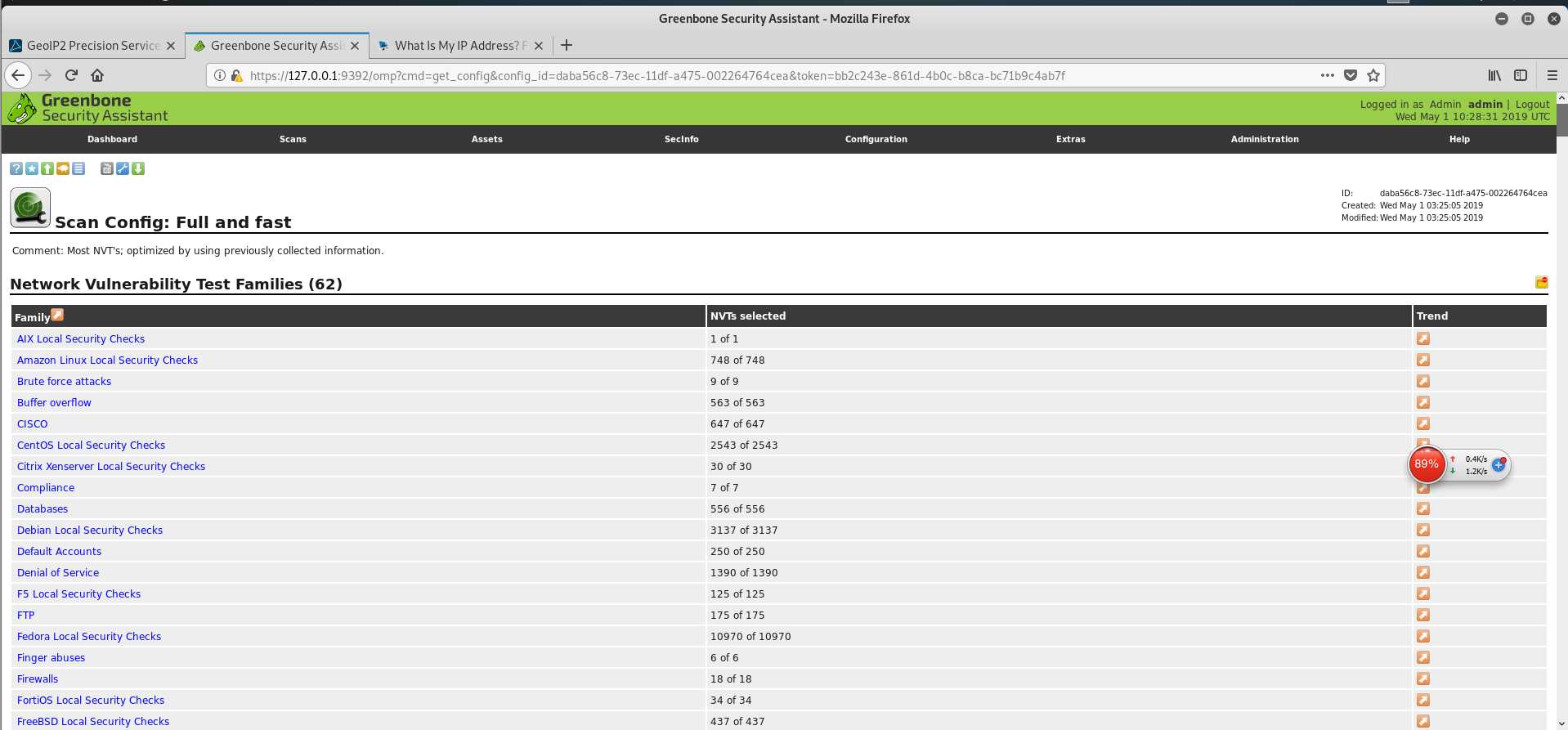

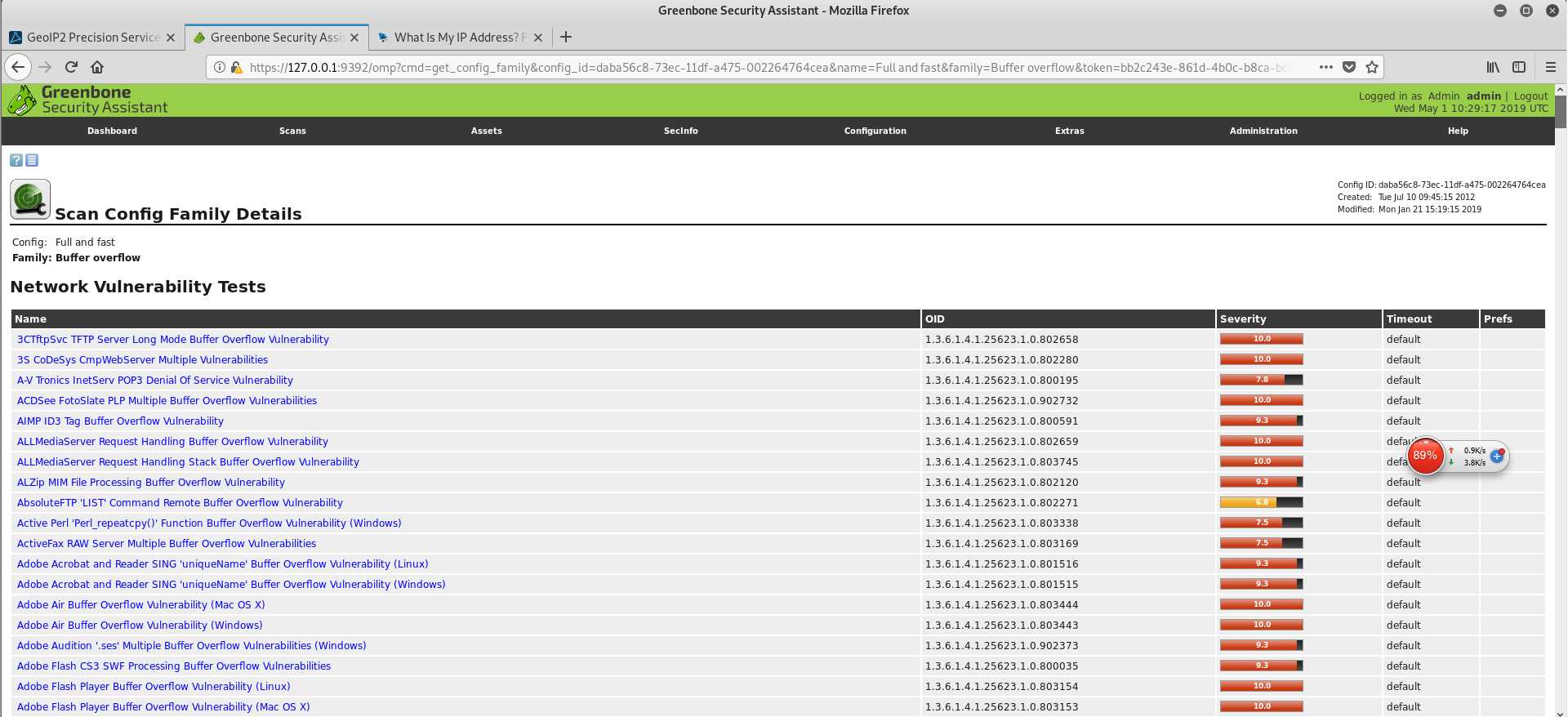

Full and fastDatabases查看所有漏洞

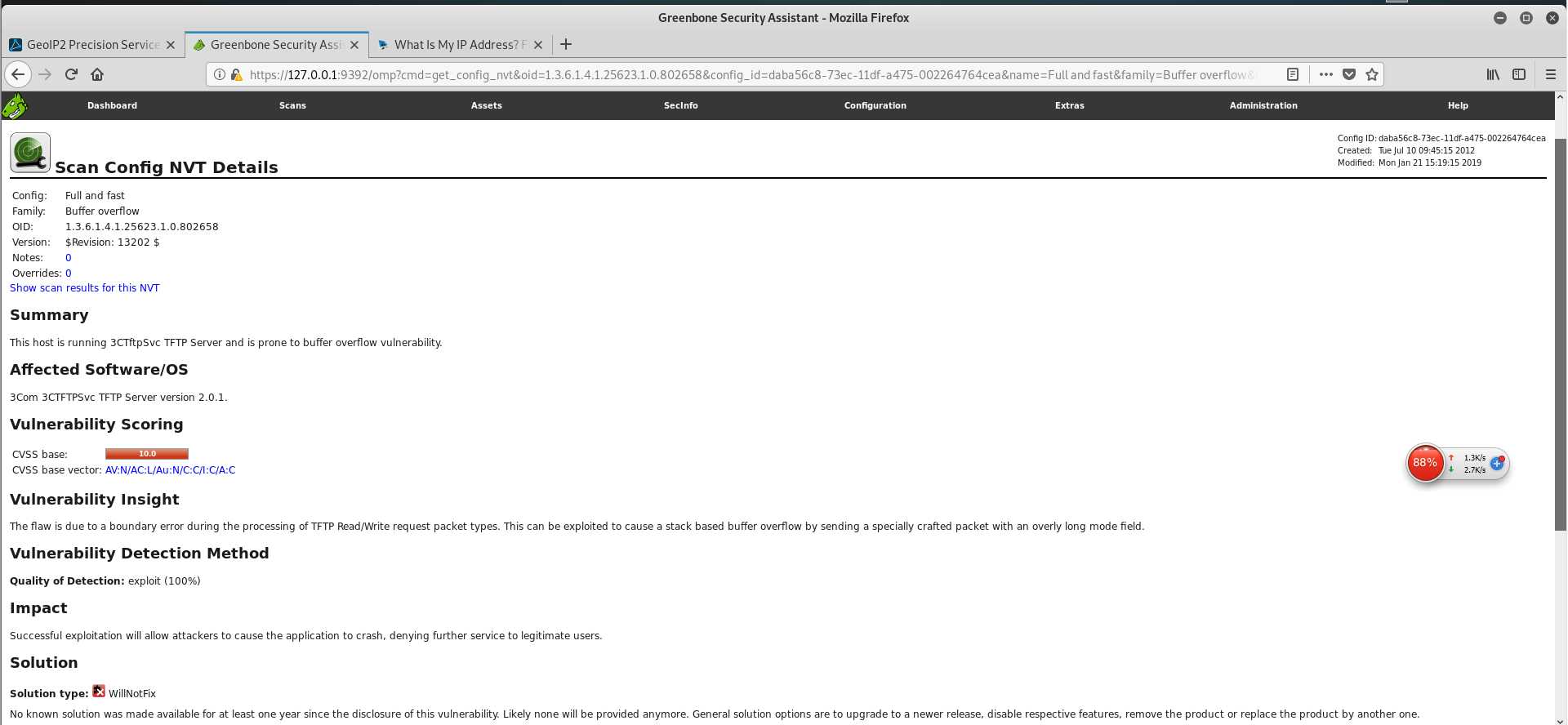

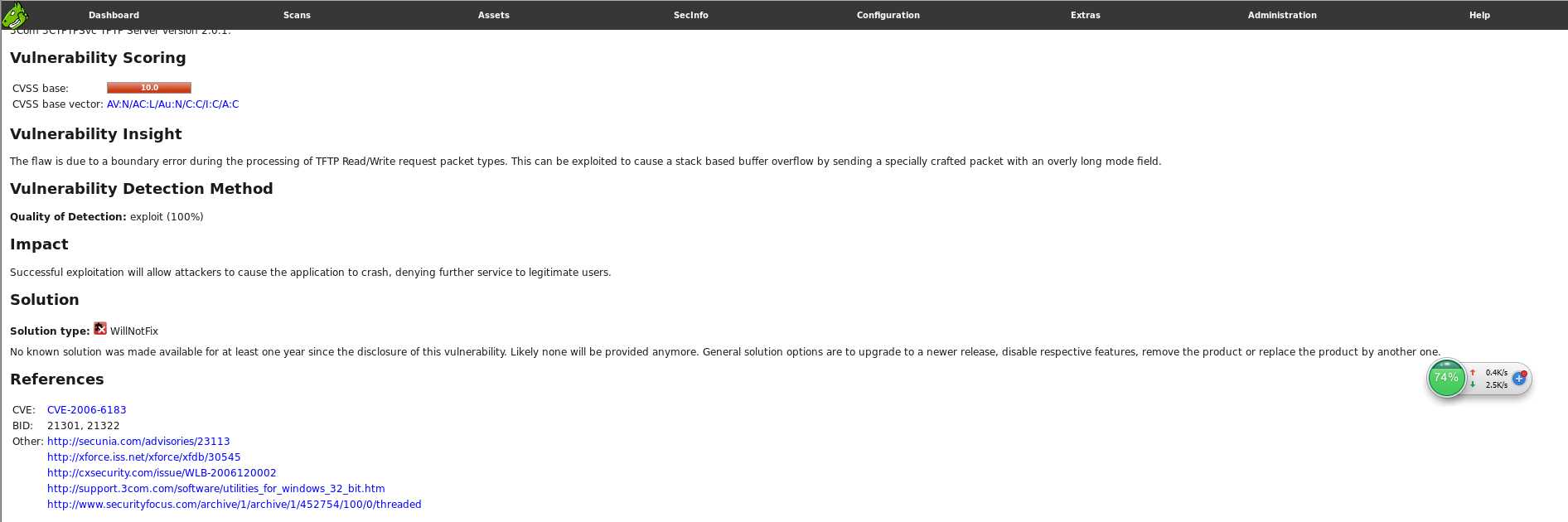

Summary描述该漏洞:"This host is running 3CTftpSvc TFTP Server and is prone to buffer overflow vulnerability",即说明该漏洞位于该主机运行3CTftpSvc TFTP的服务器中,容易出现缓冲区溢出漏洞。

Solution给出解决方法:"No known solution was made available for at least one year since the disclosure of this vulnerability. Likely none will be provided anymore. General solution options are to upgrade to a newer release, disable respective features, remove the product or replace the product by another one.",指明该漏洞至少一年没有提供任何已知的解决方案。很可能再也不会提供任何援助了。通用解决方案选项包括升级到新版本,禁用各自的特性,删除产品或是用另一个产品替换该产品。

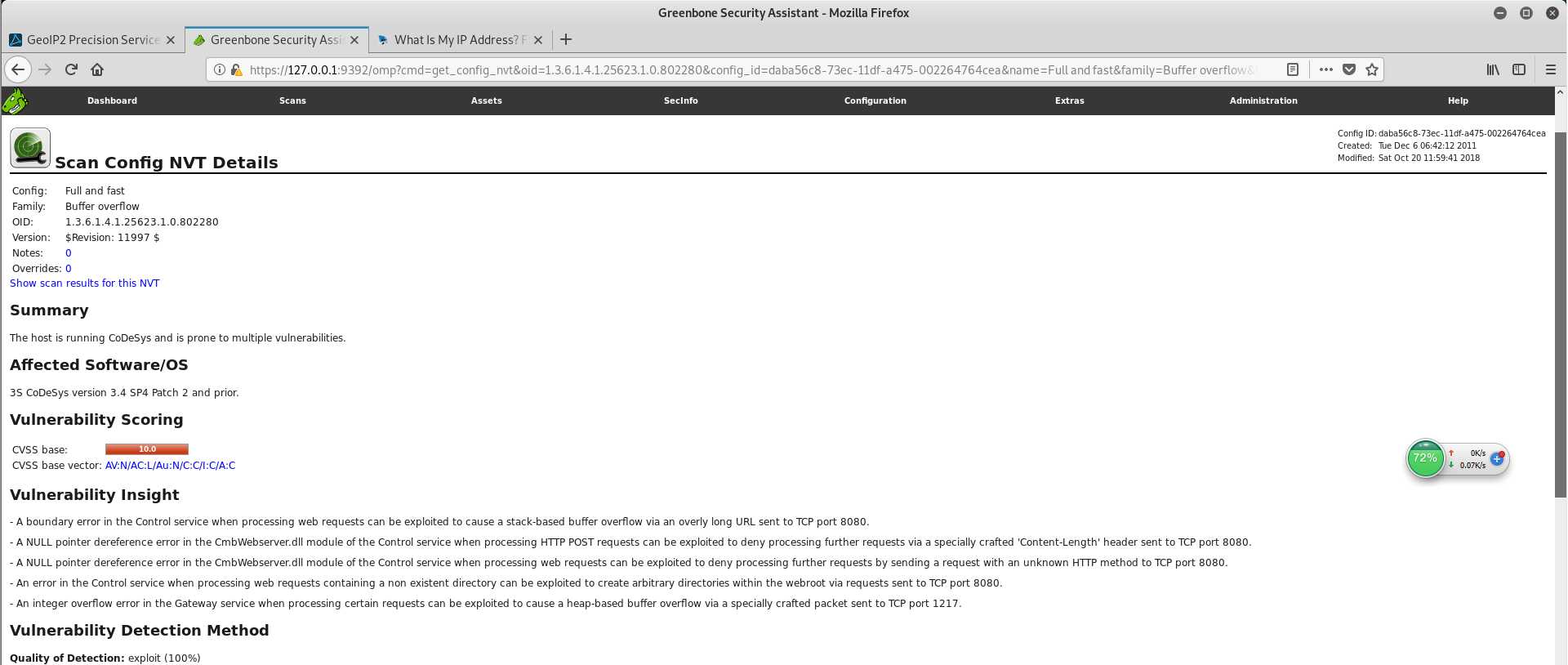

换一个漏洞查看一下

20165223《网络对抗技术》Exp6 信息搜集与漏洞扫描

原文:https://www.cnblogs.com/moddy13162201/p/10789578.html