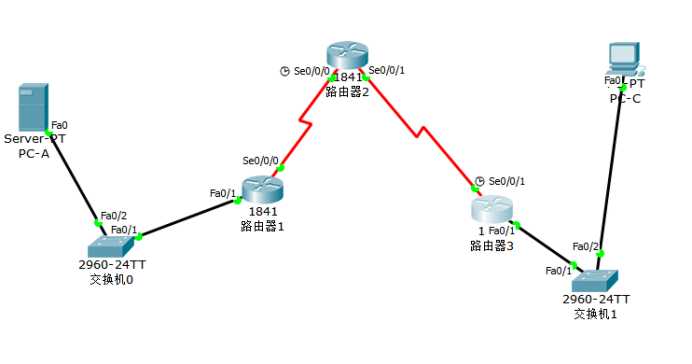

Addressing Table

地址表

|

Device |

Interface |

IP Address |

Subnet Mask |

Default Gateway |

|

R1 |

Fa0/1 |

192.134.1.1 |

255.255.255.0 |

N/A |

|

S0/0/0 |

10.1.1.1 |

255.255.255.252 |

N/A |

|

|

R2 |

S0/0/0 |

10.1.1.2 |

255.255.255.252 |

N/A |

|

S0/0/1 |

10.2.2.2 |

255.255.255.252 |

N/A |

|

|

R3 |

Fa0/1 |

192.134.3.1 |

255.255.255.0 |

N/A |

|

S0/0/1 |

10.2.2.1 |

255.255.255.252 |

N/A |

|

|

PC-A |

NIC |

192.134.1.3 |

255.255.255.0 |

192.134.1.1 |

|

PC-C |

NIC |

192.134.3.3 |

255.255.255.0 |

192.134.3.1 |

验证基本网络连通性

PC-A ping通PC-C。

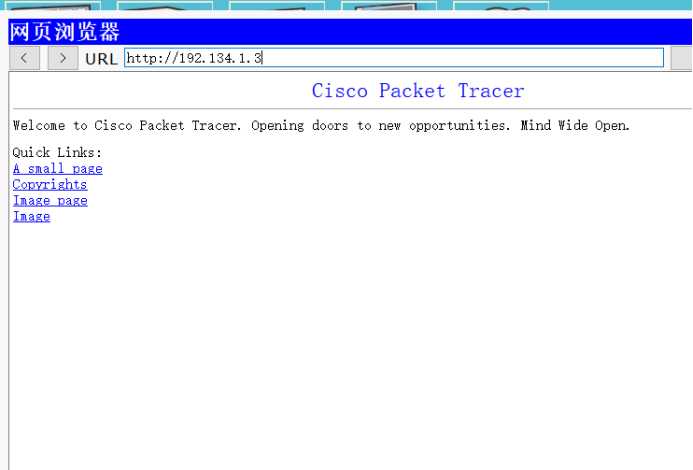

PC-C登到PC-A的网页。

创建一个内部区域。

R3(config)# zone security IN-ZONE

R3(config-sec-zone)# zone security OUT-ZONE

R3(config-sec-zone)# exit

创建一个用来定义内部流量的ACL

R3(config)# access-list 101 permit ip 192.168.3.0 0.0.0.255 any

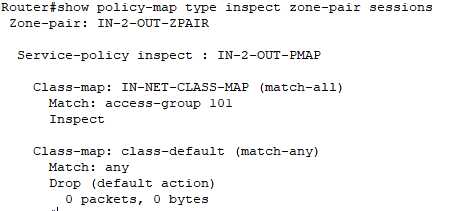

创建一个涉及内部流量ACL的class map

R3(config)# class-map type inspect match-all IN-NET-CLASS-MAP

R3(config-cmap)# match access-group 101

R3(config-cmap)# exit

创建一个策略图

R3(config)# policy-map type inspect IN-2-OUT-PMAP.

定义一个检测级别类型和参考策略图。

R3(config-pmap)# class type inspect IN-NET-CLASS-MAP

定义检测策略图

R3(config-pmap-c)# inspect

创建一对区域

R3(config)# zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONE

定义策略图来控制两个区域的流量。

R3(config-sec-zone-pair)# service-policy type inspect IN-2-OUT-PMAP

R3(config-sec-zone-pair)# exit R3(config)#

把端口调用到合适的安全区域。

R3(config)# interface fa0/1

R3(config-if)# zone-member security IN-ZONE

R3(config-if)# exit

R3(config)# interface s0/0/1

R3(config-if)# zone-member security OUT-ZONE

R3(config-if)# exit

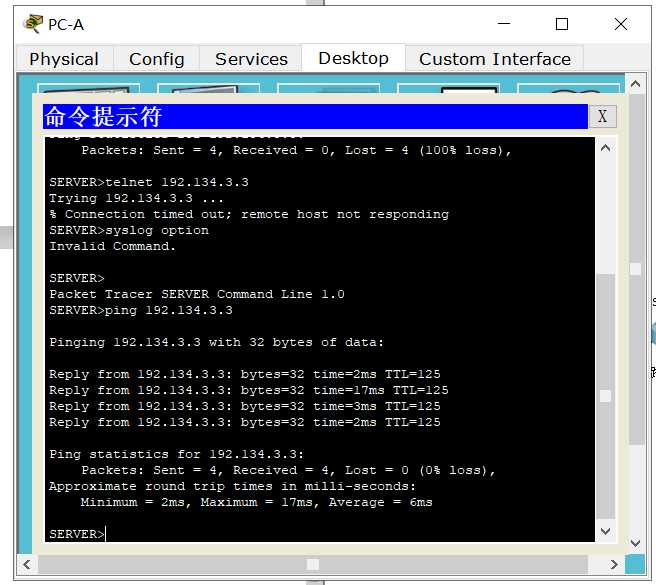

验证内配置ZPF后内部能访问外部

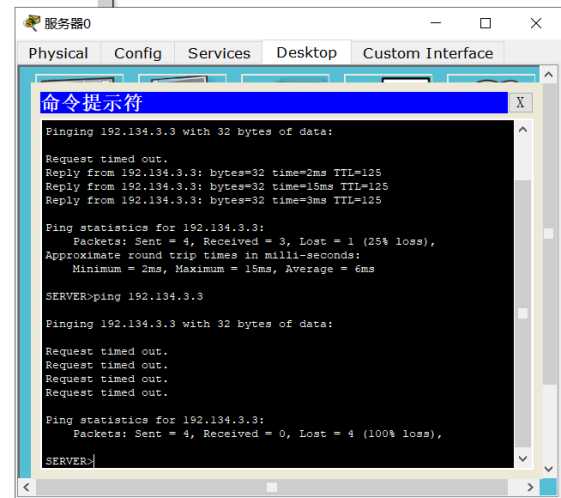

PC_C ping PC-A服务器

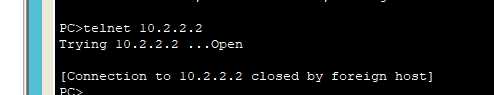

从PC-Ctelnet到R2 的s0/0/1口

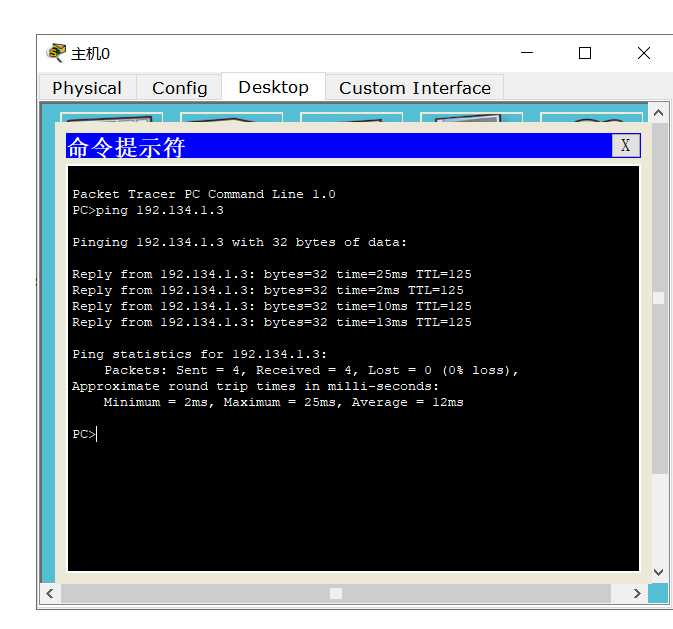

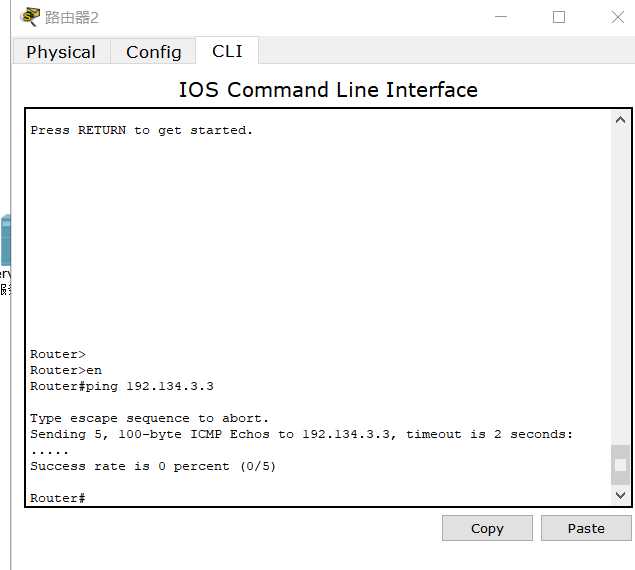

测试外部区域到内部区域的防火墙功能

R2 ping PC-C

原文:https://www.cnblogs.com/www66267729/p/10902700.html