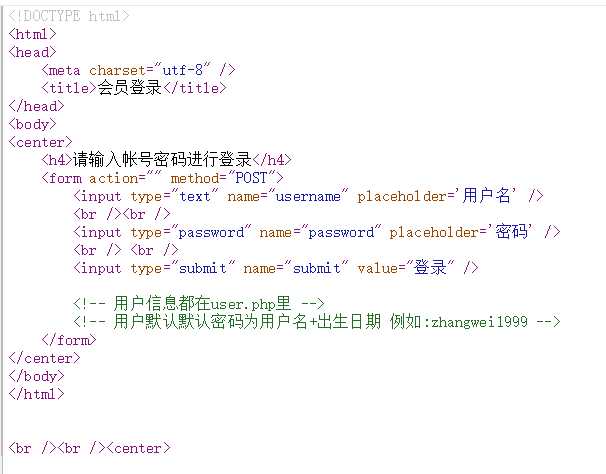

打开是个普普通通的登录窗口,下尝试根据提示12341234进行输入,发现不正确。。。可能1234是指步骤,然后查看源码

发现了绿色的提示信息,我们就根据提示试试打开user.php

打开是白板网页,源码也是白板,那就抓包试试

抓包也没找到什么关键信息。。。。那就试试注入吧

没反应。。。。

去看了看wp,发现这是个文件读取漏洞、备份文件的题

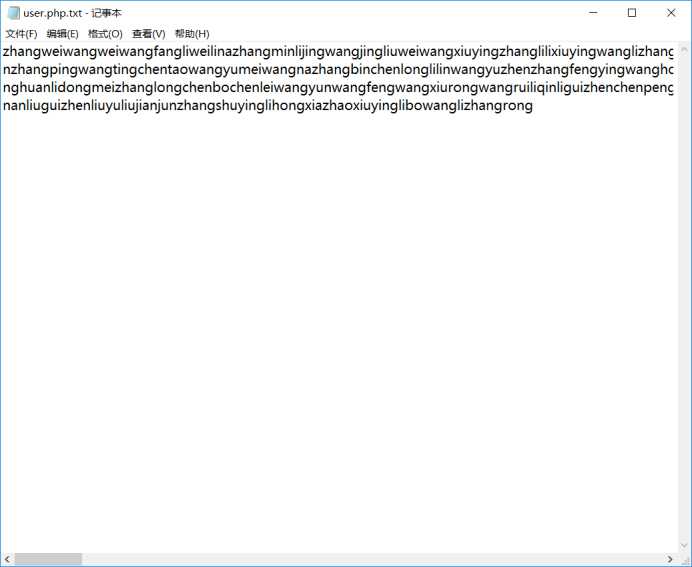

根据步骤,直接访问user.php.bak,提示我们下载备份文件

下载后直接将bak格式改为txt格式,然后就可以看见一堆所谓的用户名了

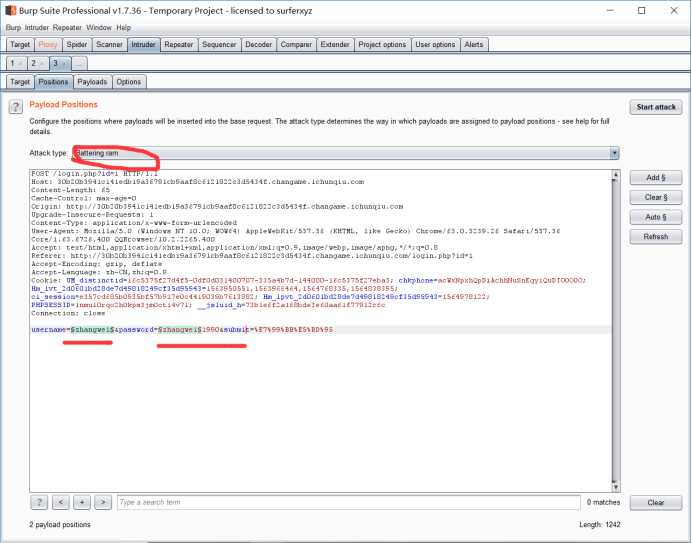

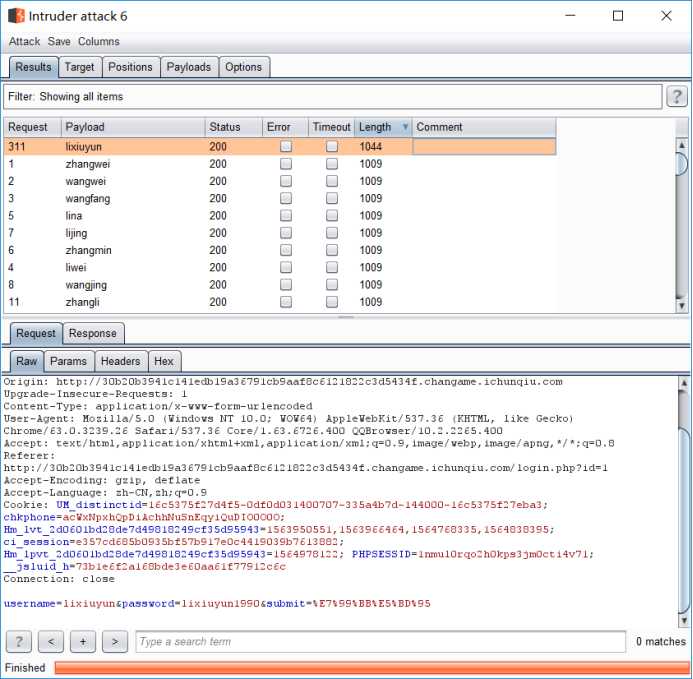

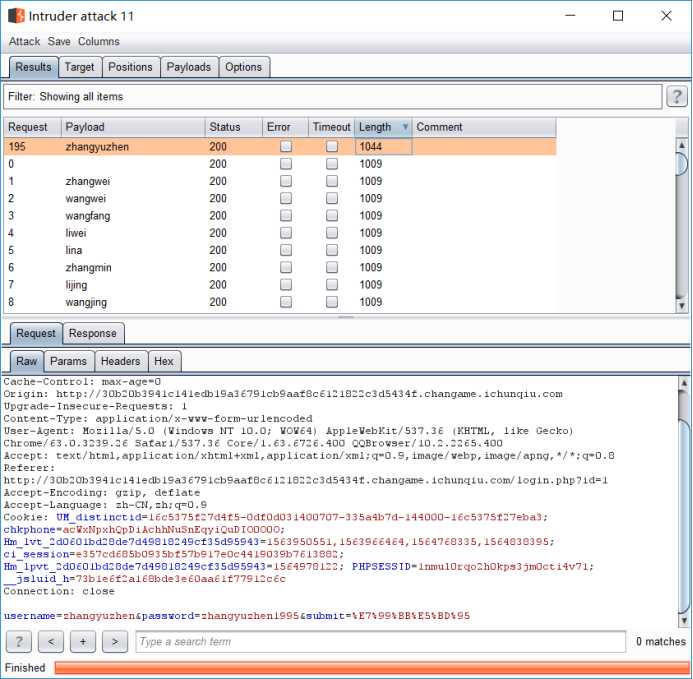

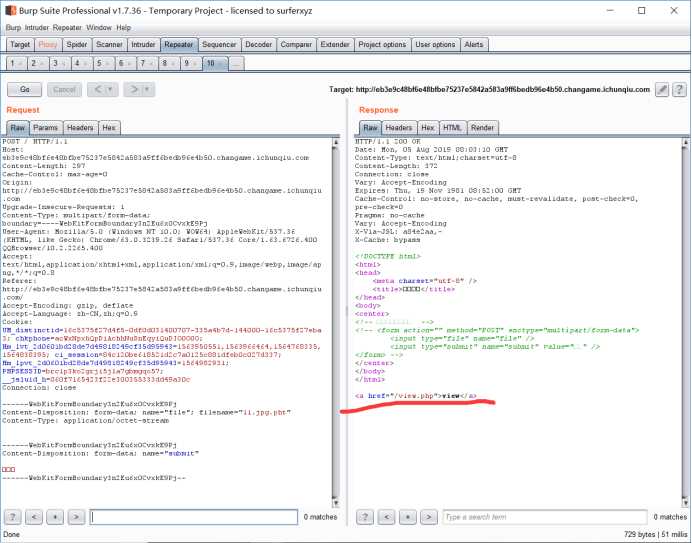

然后使用爆破,先进行login.php界面的抓包

然后去掉不需要改变的变量,切换成攻城锤模式

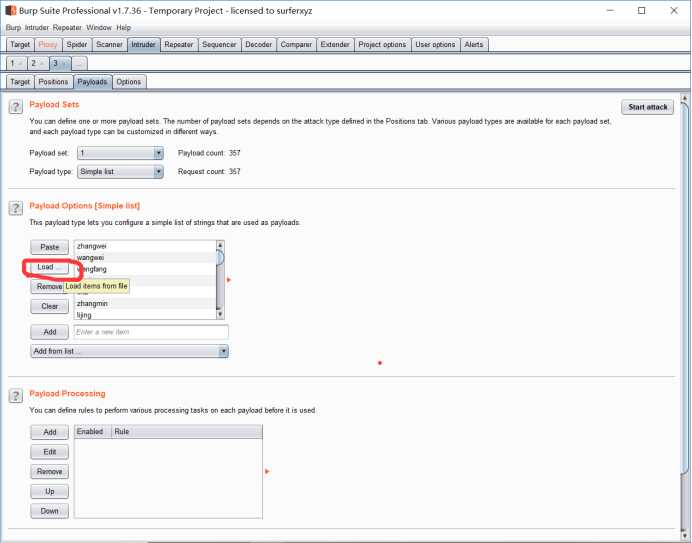

然后导入刚刚的user.php.txt

然后开始attack,每次attack结束后根据提示更改密码后面的年份

随机安排一个就可以登录进去了

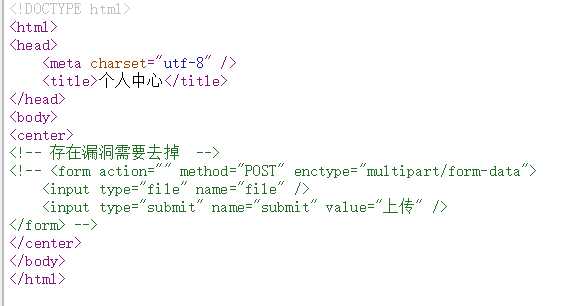

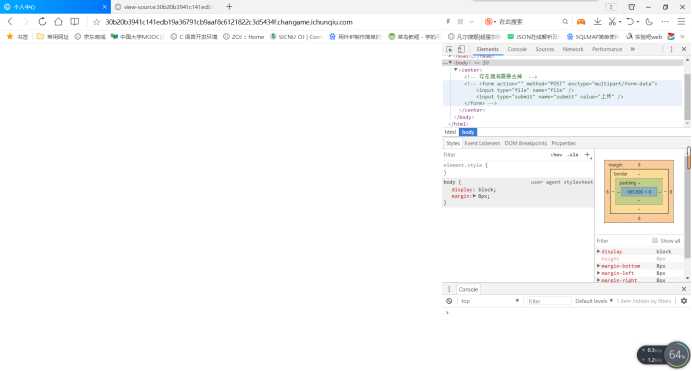

进去也是白板,右键源码

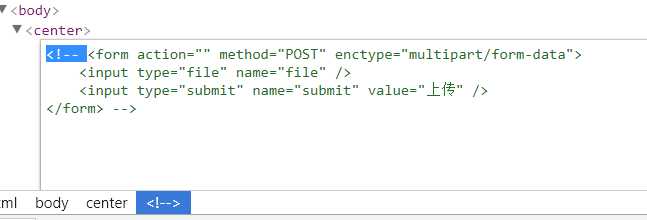

看到提示,然后这里我们可以按F12去修改网页源码

然后删除掉注释

弹出文件上传框,但是这里上传木马是被屏蔽了的

再直接上传jpg试试

。。。。。有点鸹貔了,又去看了看wp才知道这里是修改pht后缀,原因是Apache 配置文件中会有.+.ph(p[345]?|t|tml)此类的正则表达式,文件名满足即可被当做php解析

直接上传任意文件,其后缀满足是.pht就行了,如我随意将123.jpg重命名为123.jpg.pht

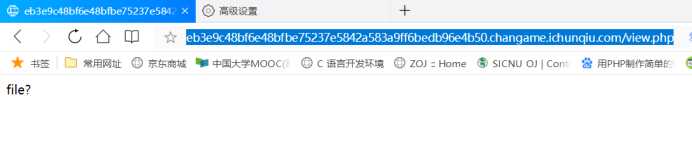

然后这里就直接访问view.php试试

file?应该是文件读取类型,问我们file的量是什么,查看源码没什么信息就直接在url中试试?file=1

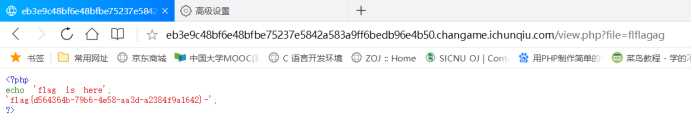

弹出提示过滤flag,我们试试file=flag,果然被过滤了

既然有过滤我们就绕过试试

最开始我用大小写混写的方法结果绕过不了,再尝试双写就可以了

?file=flflagag

提交flag{巴拉巴拉}就行了

原文:https://www.cnblogs.com/wosun/p/11304876.html