(1).webshell概念

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。

(2).攻击思路

想要拿下一台服务器的权限,首先需要了解该服务器的端口、Web版本、操作系统版本,以此寻找漏洞;然后通过漏洞添加修改上传Webshell或其他非法文件(木马病毒等),拿到具有一定权限的身份;最后进行提权。

漏洞公告网站:

国家信息安全漏洞共享平台https://www.cnvd.org.cn/

绿盟http://www.nsfocus.net/index.php?act=sec_bug

(3).展示webshell能够做到哪些

注意:不要去下载现成的webshell,很有可能会出现后门里插后门的情况。

搭建LNMP环境:源码安装LNMP。为了方便演示这里的php使用的是php-5.5.38。

然后将webshell上传至服务器

[root@youxi1 ~]# ls /usr/local/nginx/html 50x.html index.html index.php webshell2.php

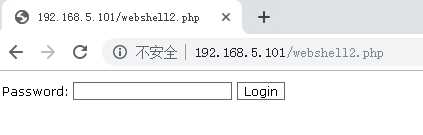

然后使用浏览器登录,这里输入的密码是webshell的密码

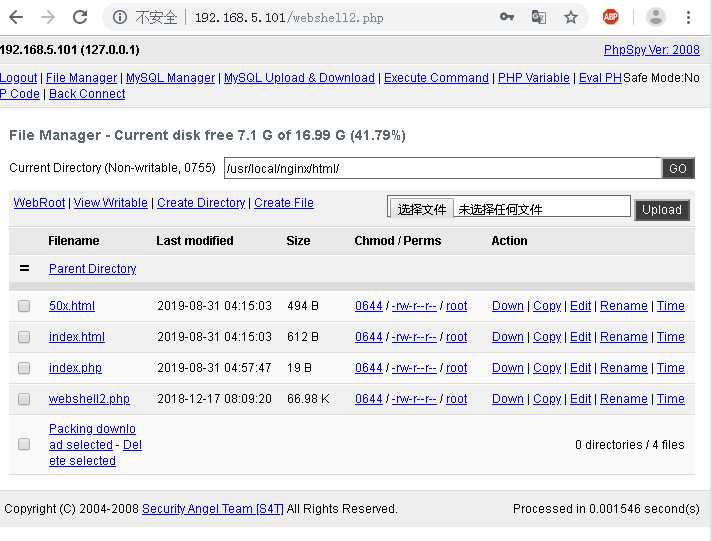

然后登录成功后会出现如下界面,可以看到文件名、权限、所有者,并且提供单独下载、拷贝、编辑、重命名、修改时间,以及打包下载选中的文件、删除选中的文件、创建文件和文件夹等。

如果黑客拿到了mysql的root密码,还可以管理mysql,上传下载mysql数据,甚至执行一些Mysql命令。

而且可以查看php的信息,以及执行php代码,甚至通过该服务器去连接其他服务器。

(4).如何预防webshell

(5).检测webshell

希望不会用到,详见:https://www.freebuf.com/articles/web/183520.html

(6).扩展:nc命令

如果原本没有nc命令,被黑客入侵后发现安装了该命令,一定需要注意,nc的其中一个功能是实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口并接受连接。(-l选项)

详细可看:nc命令用法举例

参考:百度百科-webshell

https://www.mozhedun.com/news/industry-news/57746.html

https://www.cnblogs.com/l1pe1/p/9213060.html

https://www.freebuf.com/articles/web/186298.html

原文:https://www.cnblogs.com/diantong/p/11432257.html