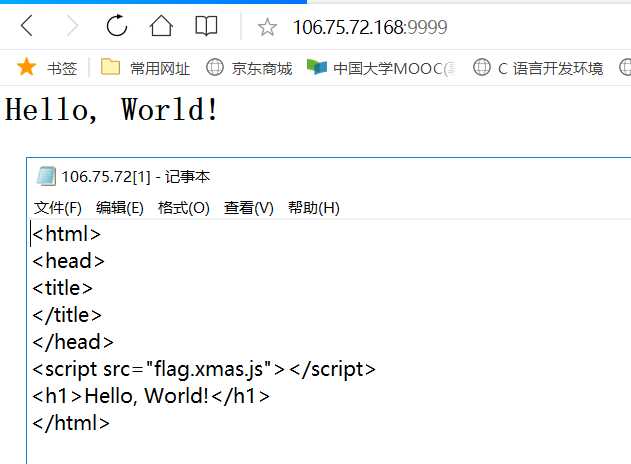

打开只有一句hello world,直接查看源码,发现一个flag.xmas.js文件

试试直接访问http://106.75.72.168:9999/flag.xmas.js http://106.75.72.168:9999/flag.xmas 访问不了

再试试http://106.75.72.168:9999/flag.js发现下载下来这个js文件了

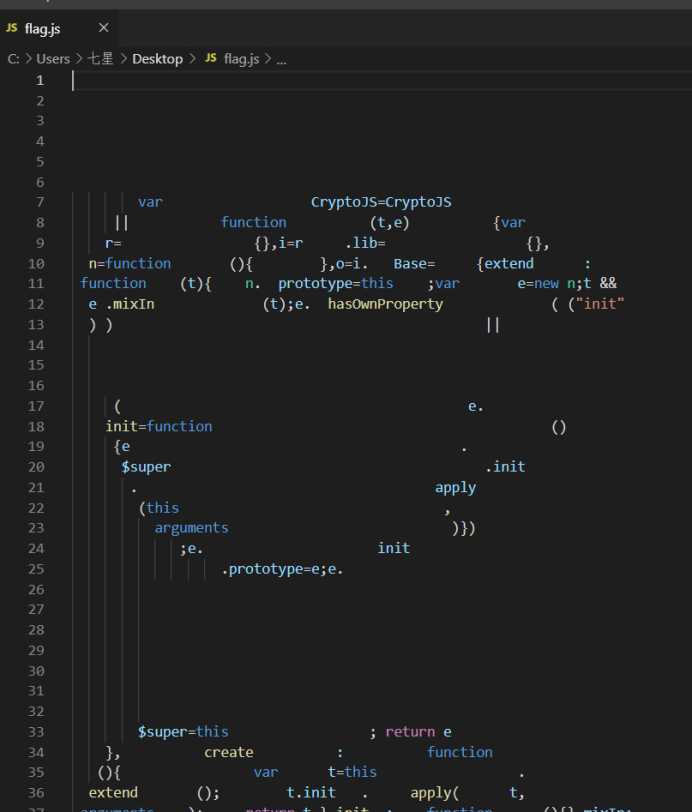

是一个打乱了的js文件。。。。。没有耐心去看这么多打乱的js代码

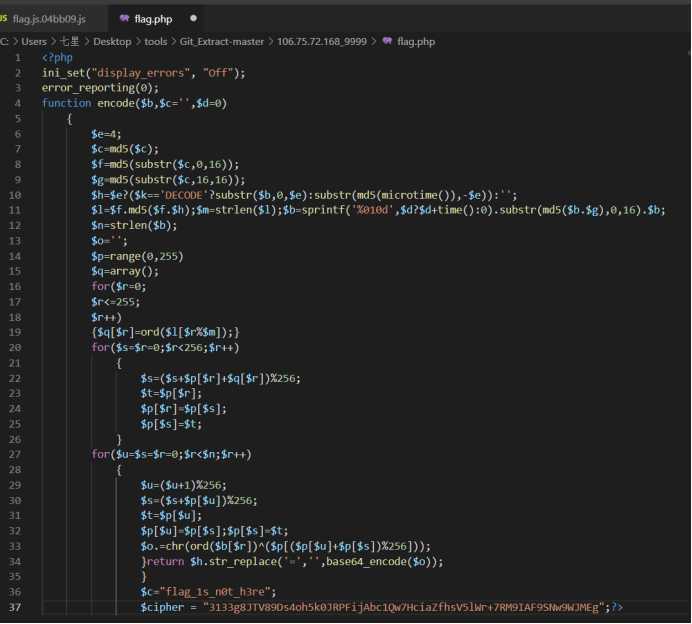

可能是.git文件泄露

直接用githack去抓一下试试

依次打开检查

发现flag.php中似乎有蹊跷,最后一个cipher的值很奇怪,怀疑是加密的,试试解密,不成功,上面那个变量c提示我们flag不在这里。。。。。

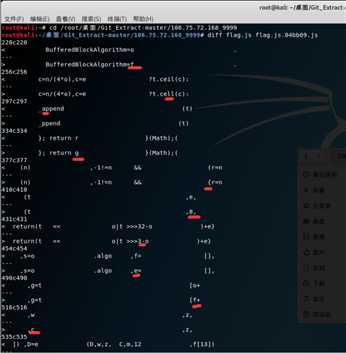

根据其他wp得知,flag在js的修改处

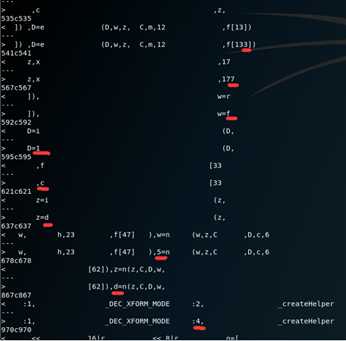

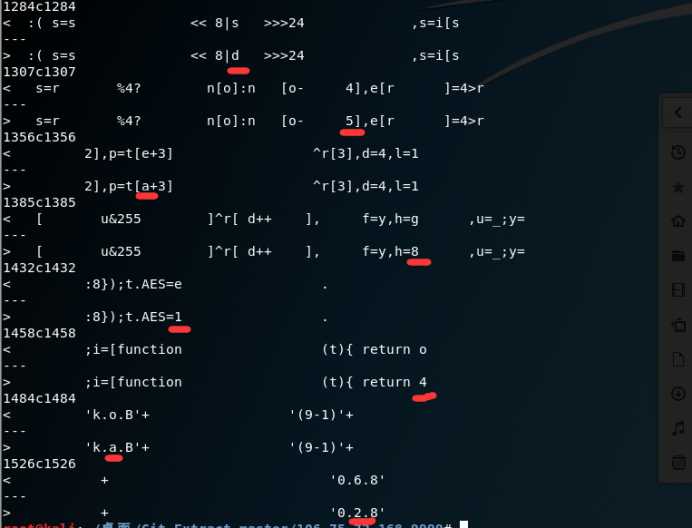

我们在kali linux上使用diff来对比两个文件

diff的用法(https://blog.csdn.net/zhangmeimei_pku/article/details/79483324)(这里其实不用看那么多,直接diff就行了)

flag{82efc

37f1cd5d4

636ea7cadc

d5a814a2

发现flag

flag{82efc37f1cd5d4636ea7cadcd5a814a2}

原文:https://www.cnblogs.com/wosun/p/11527770.html