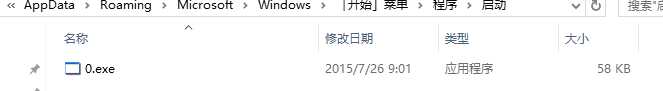

C:\Users\volcano\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

和开机启动有关的注册表项

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunHKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

这两个路径下,包括“Run/RunOnce/RunServicexOnce/RunServices/RunOnceEx”五个子项

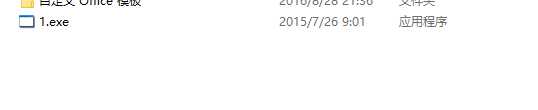

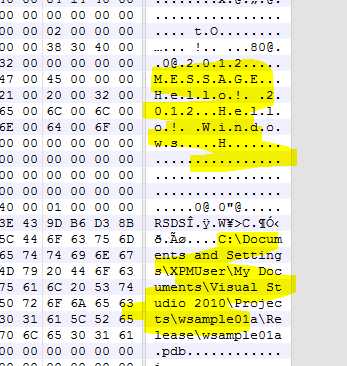

同时我的文档目录下的确也有

但是貌似注册表中没有

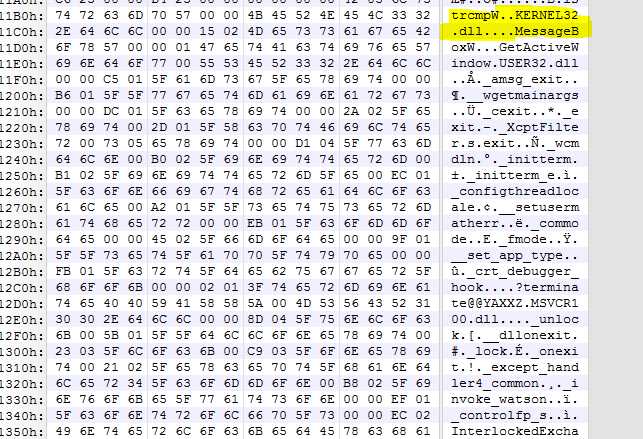

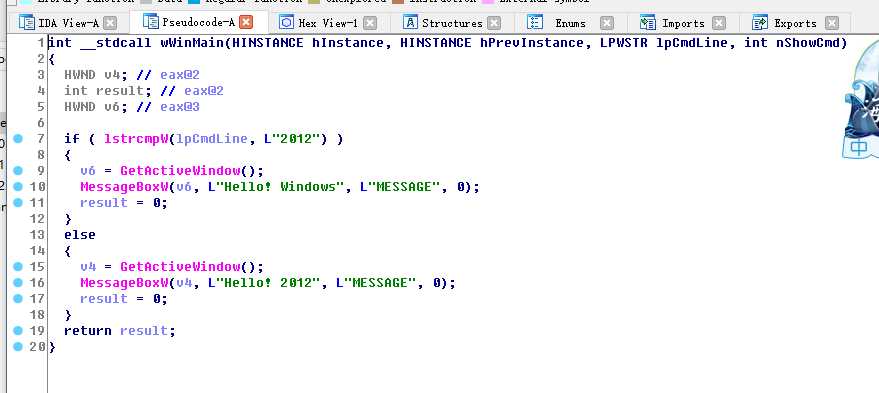

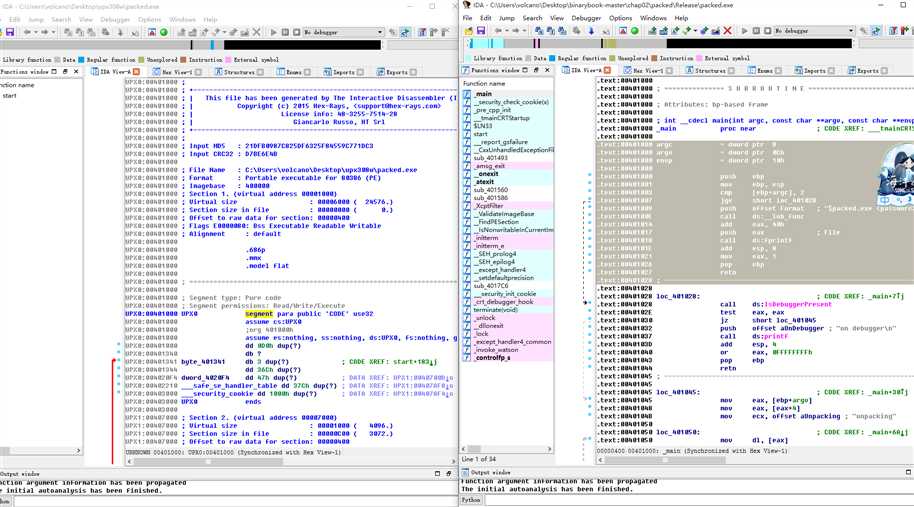

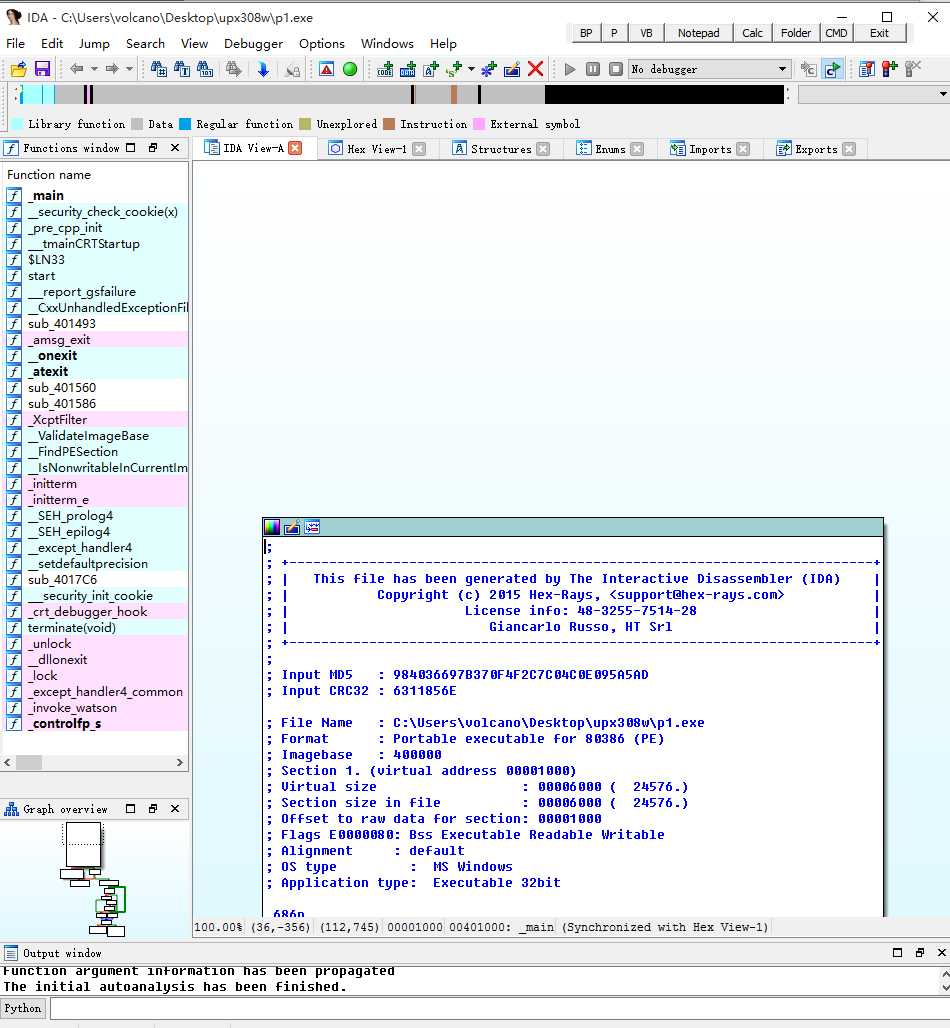

4.静态分析

IDA打开

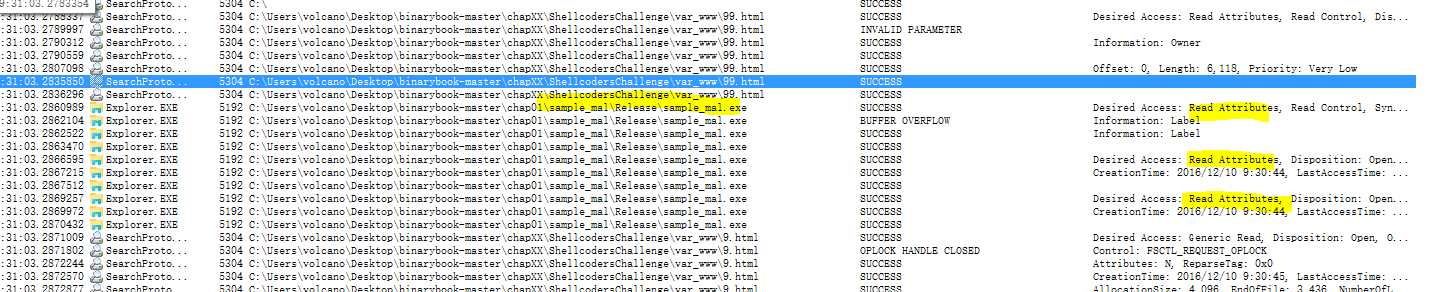

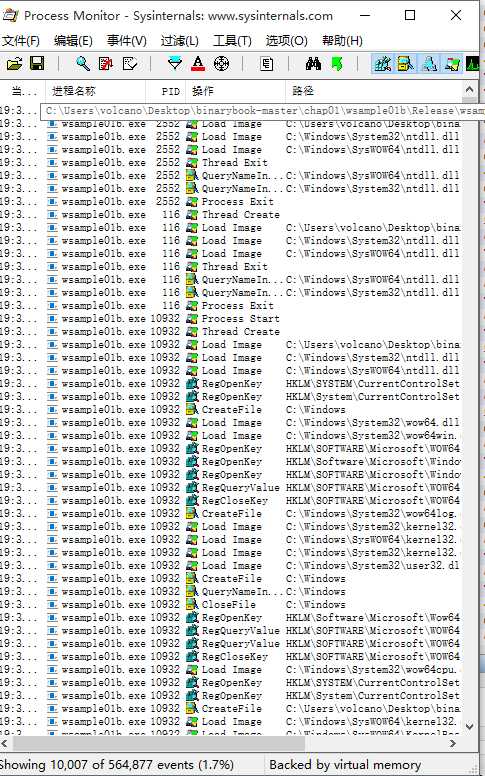

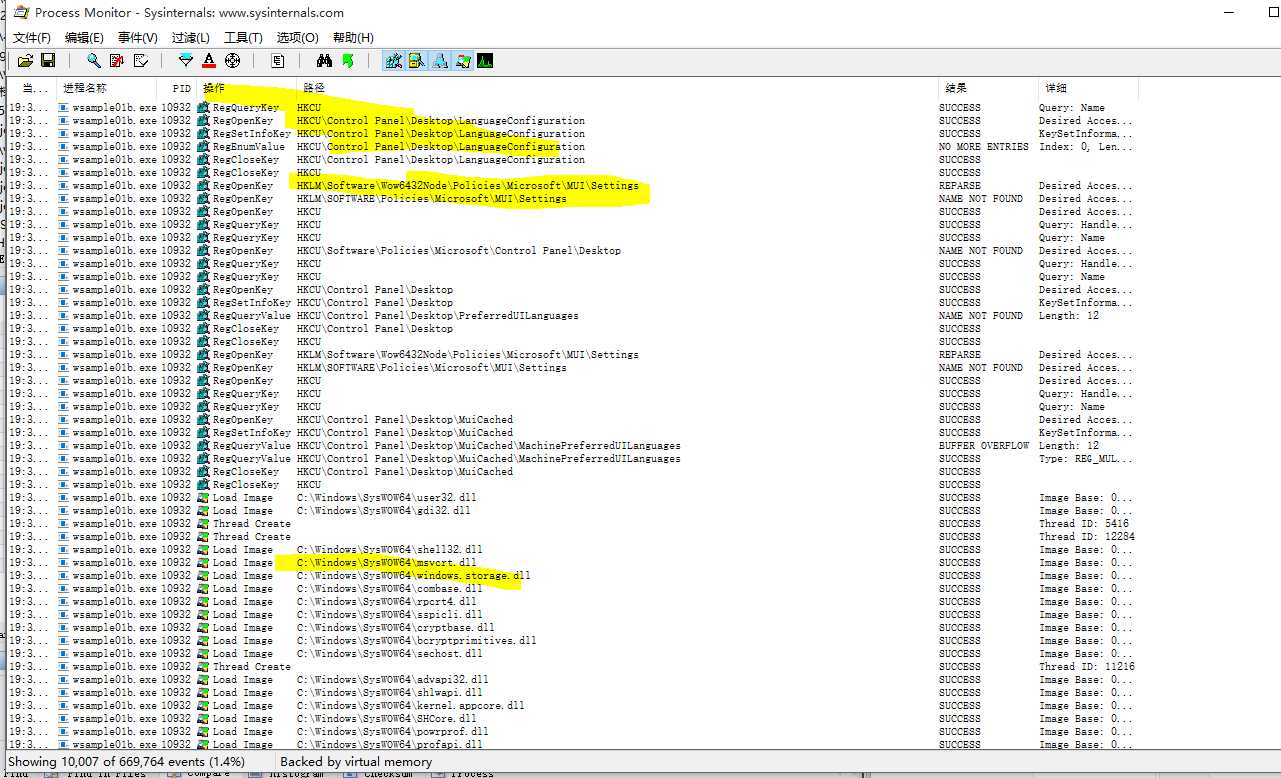

process monitor

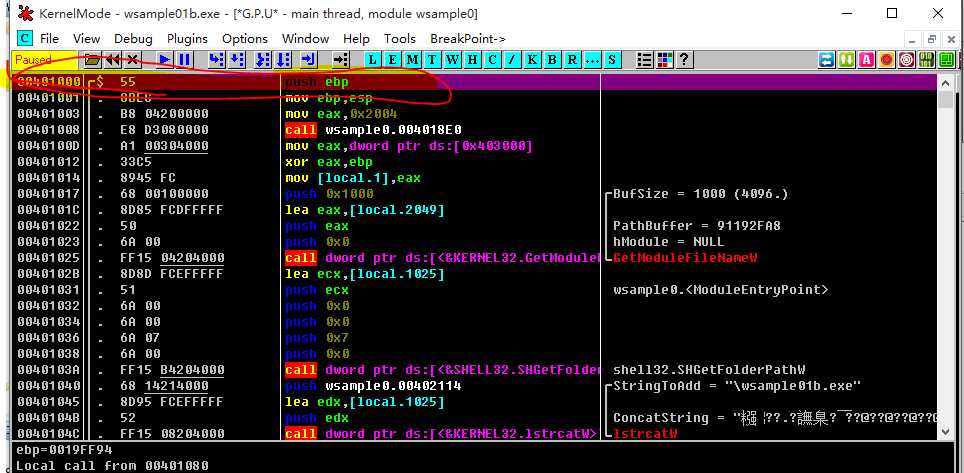

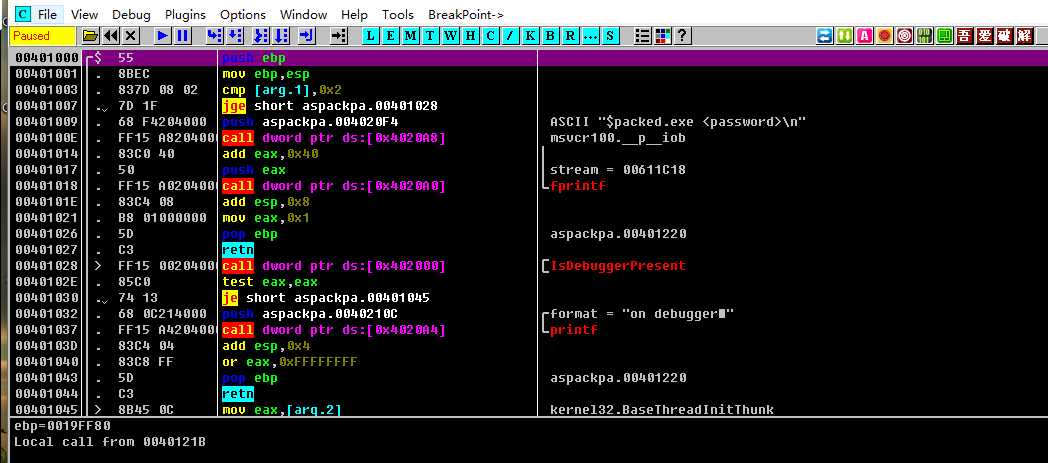

Ollydebug观察

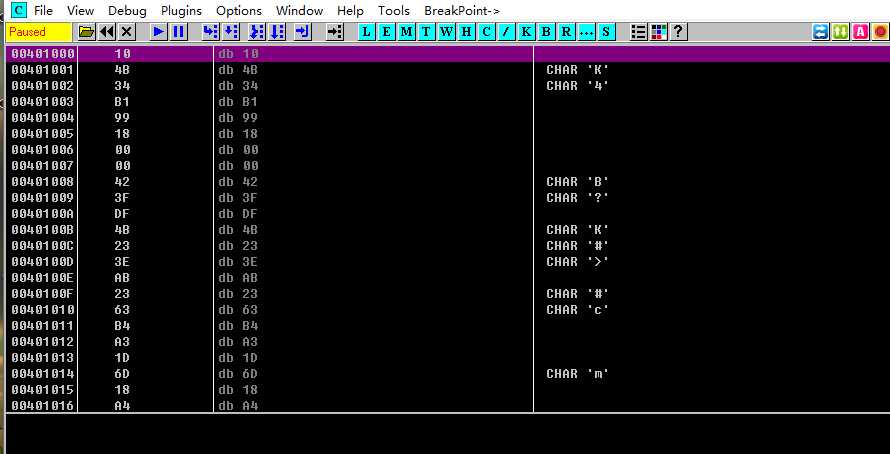

0040100——应该是起始位置

lea

TEST

其他就要了解一下:参数存放在栈中。

要学会从汇编代码想到C语言代码

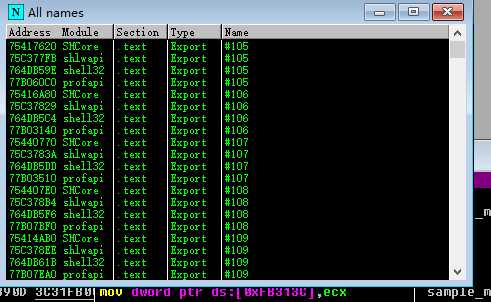

函数类型只有Export和Import

在Export上设置断点

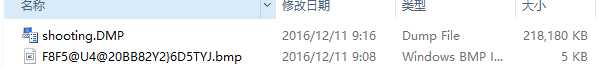

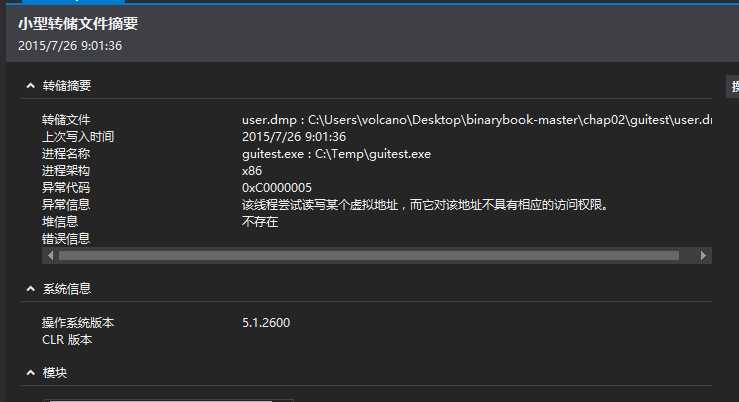

用任务管理器进行文件转储

保存在C:\Users\volcano\AppData\Local\Temp中

点击自动用VS打开

但是好像看不到代码——VS自动帮你分析了

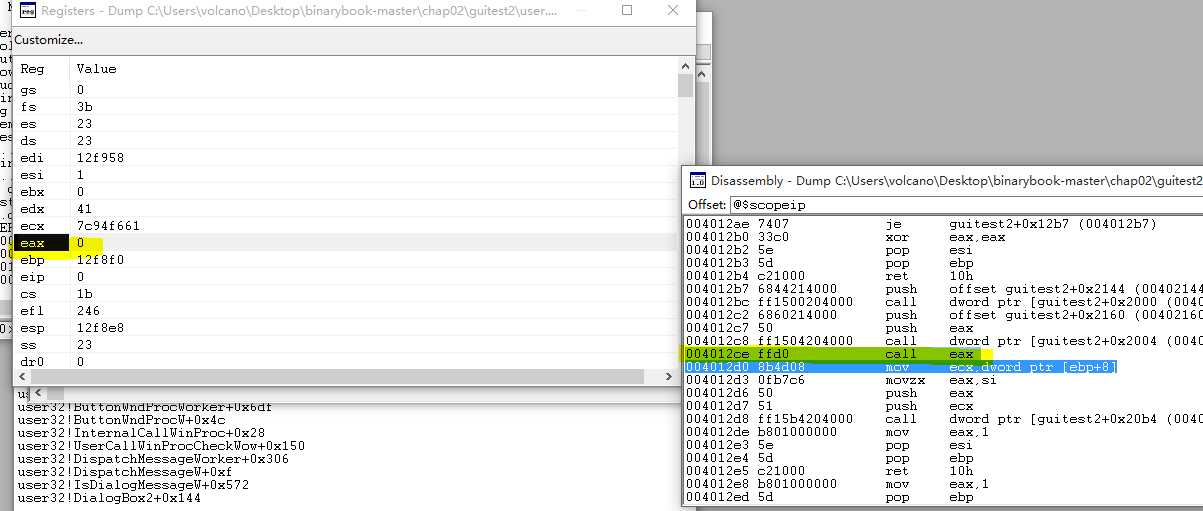

然后就是用windbg打开看看

。。。。尴尬了。。。。其实dump文件好像就是这个样子的

要看详细信息要在log文件中看

用ollydebug

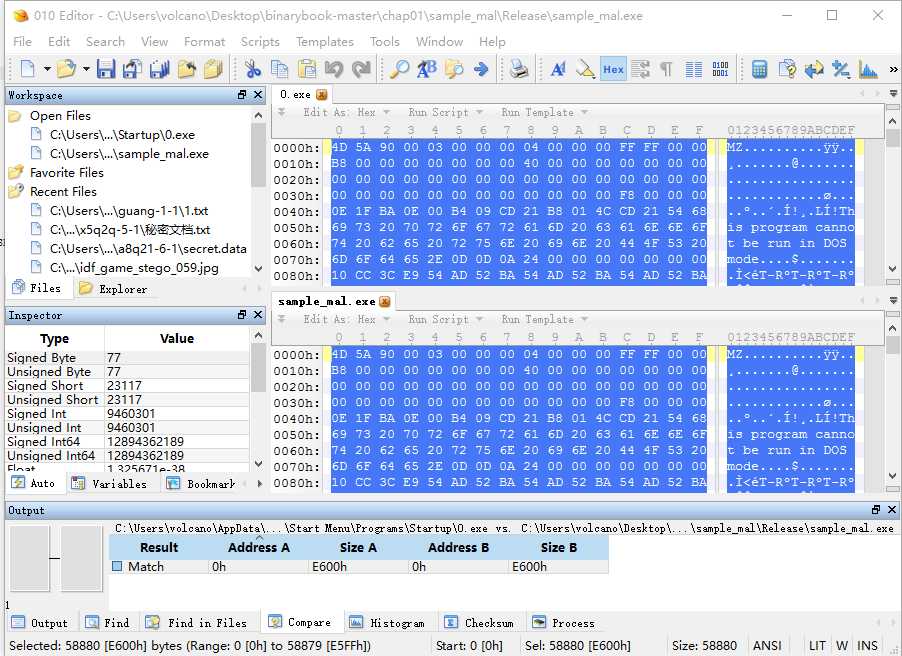

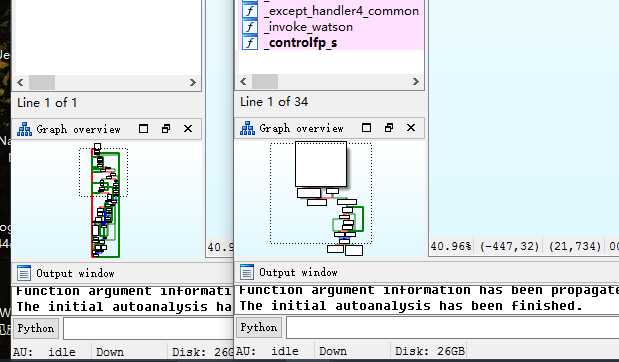

加shell前后的区别

明显右边的规整一些

而且可以通过流程图来看看

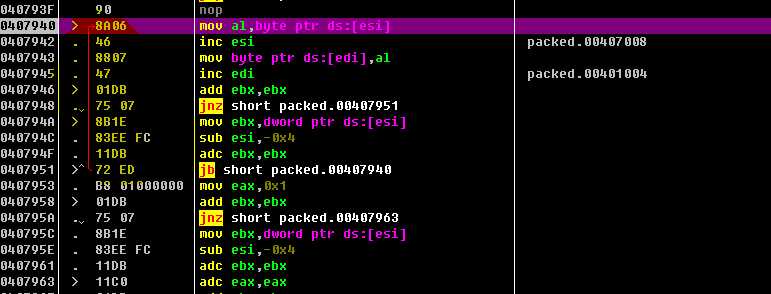

循环块

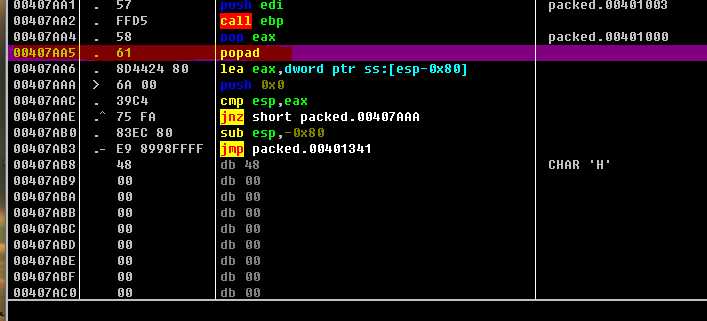

找到popad

ollydump解压缩之后得到的文件和原来的一样

基本方法也是找到和pushad对应的popad

不过这个比较难,需要硬件断点

http://07c00.com/tmp/FreeBSD_8.3_binbook.zip

http://07c00.com/tmp/Ubuntu-12.04_binbook.zip

原文:https://www.cnblogs.com/volva/p/11814410.html