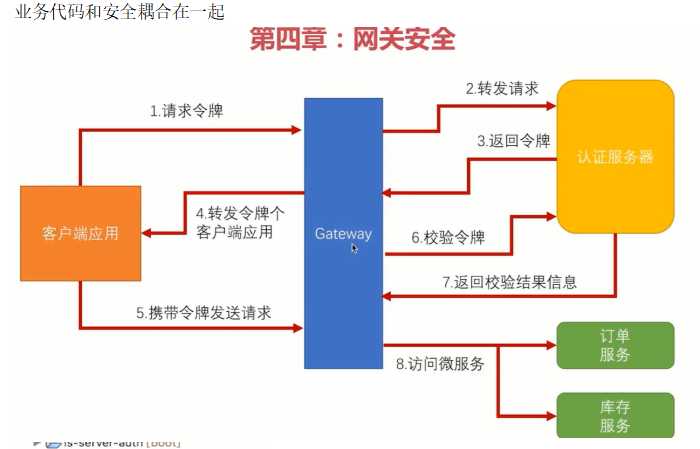

在微服务架构的安全 1,认证授权都是在各个资源服务器里完成的,这样有很大的局限性。不利于拓展。

微服务架构下应该是在zuul 网关这个层面去统一处理

创建网关服务

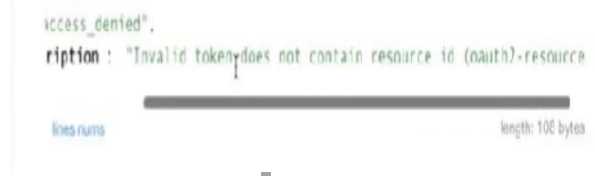

我配置完就访问出现401,因为你访问访问它也需要你有权限就会有这个问题

二、简单模拟网关

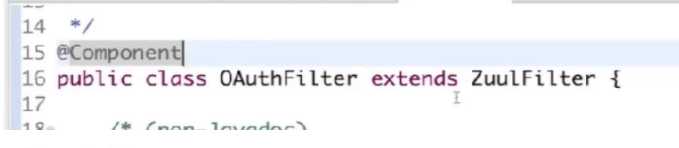

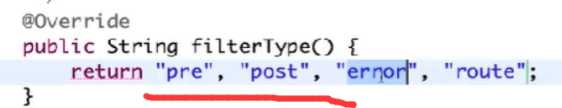

三大过滤器

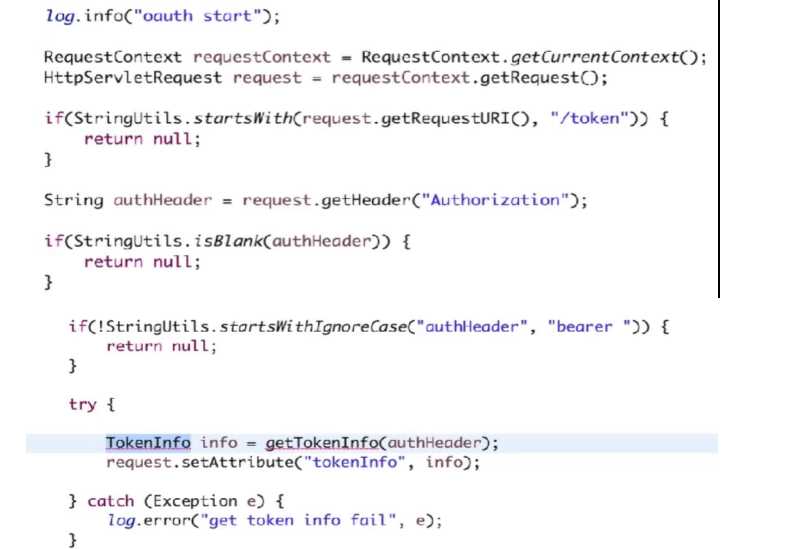

使用pre 在之前执行

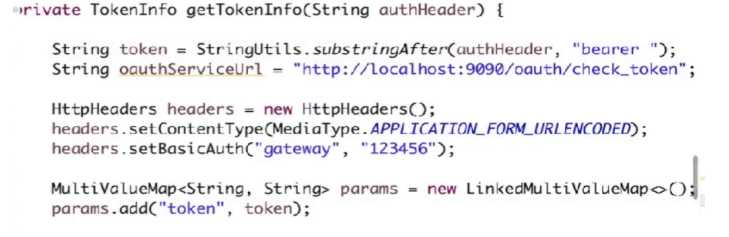

逻辑

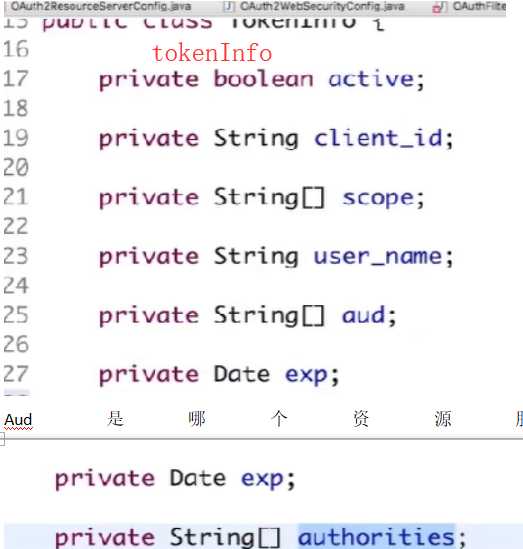

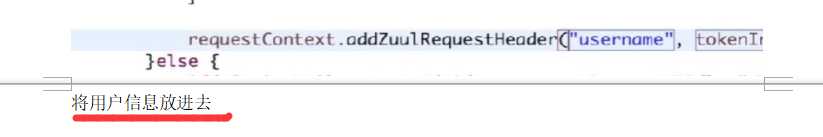

tokenInfo 放到请求里

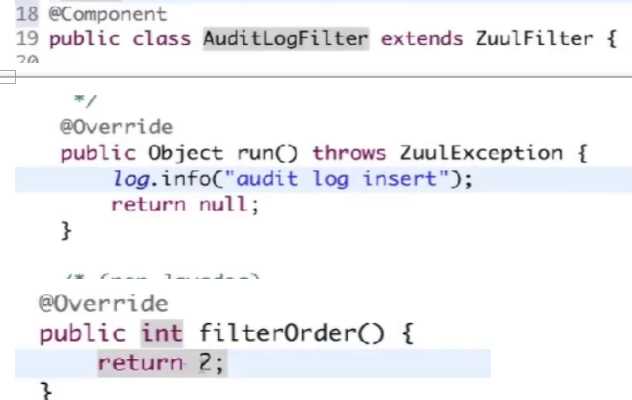

2、审计的过滤器

记录日志,执行顺序是2

3 授权过滤器

二、基于Oauth2 和 JWT 的网关权限处理

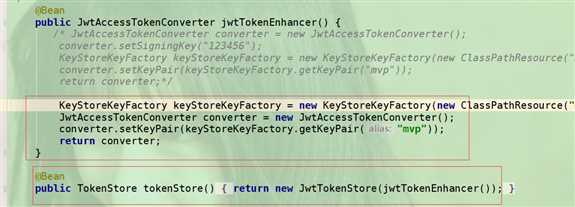

2.1 认证服务器里改造 使用jwt

使用了秘钥,更安全

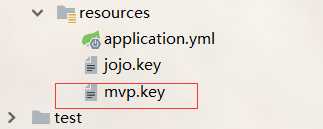

key 生成

keytool -genkeypair -alias mvp -keyalg RSA -keystore D:\mvp.key

视频 https 里有

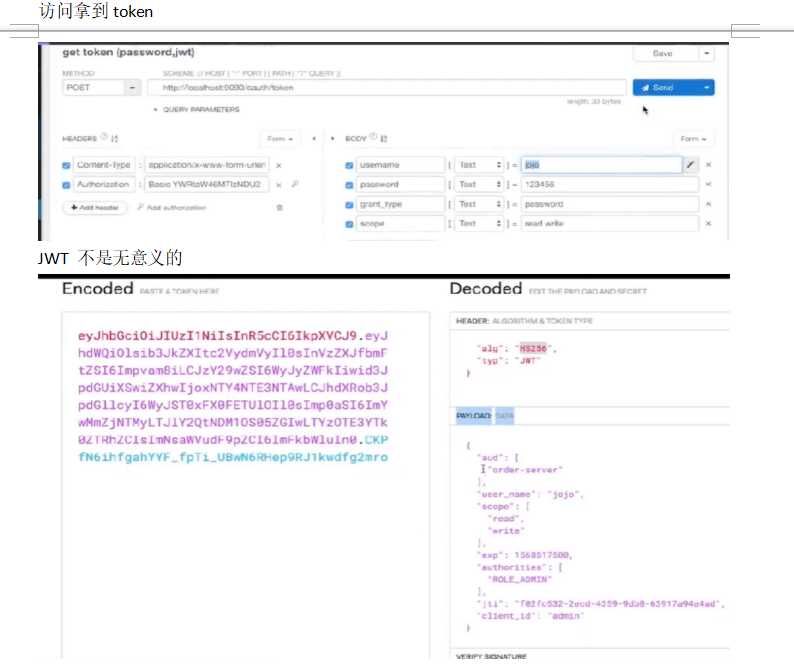

测试拿到token

防篡改 但是不防泄密 谁都可以看到里面的信息

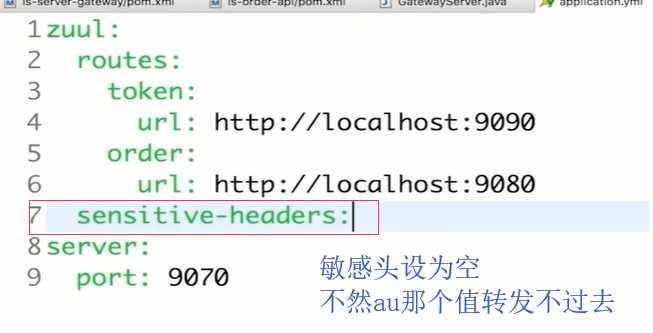

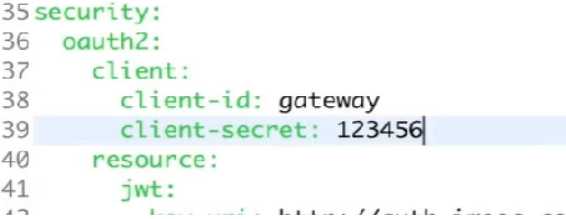

2.2 网关和资源服务器配置

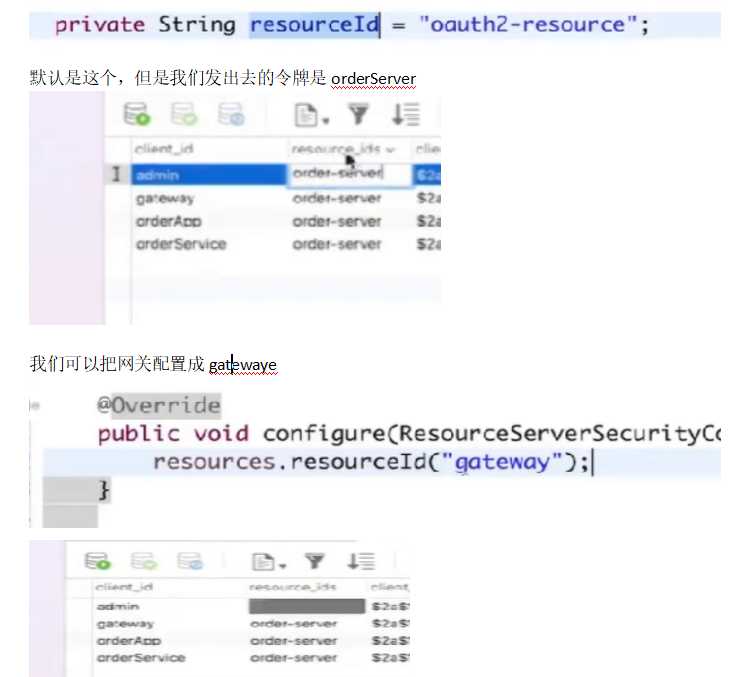

数据库里也要配置

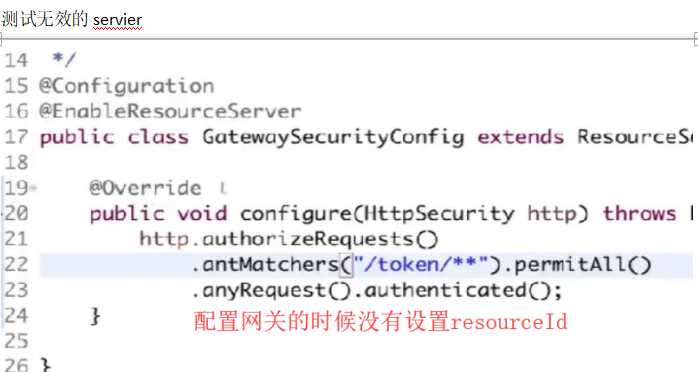

前面的过滤器不要了,使用Oauth2

访问token的url 放行

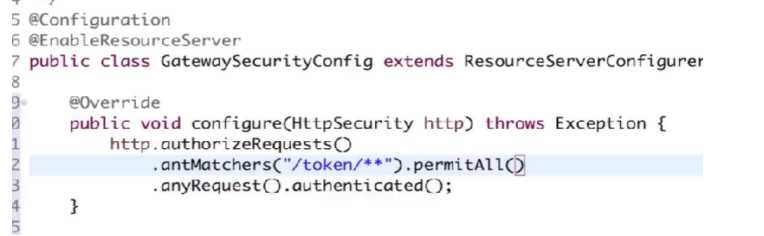

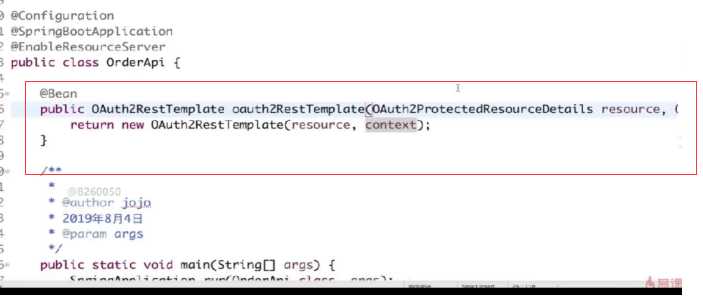

orderServer配置

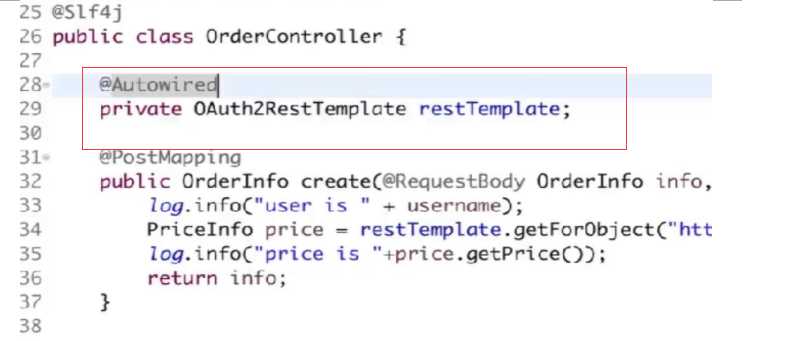

API 里拿用户名

拿到token测试

默认是是oauth2-resouce

数据库里配置gateway的,清空resourceIDs 就可以访问

2.3 服务间令牌传递

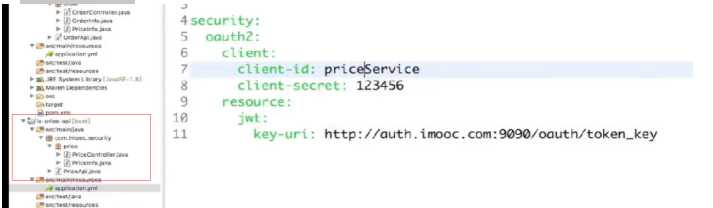

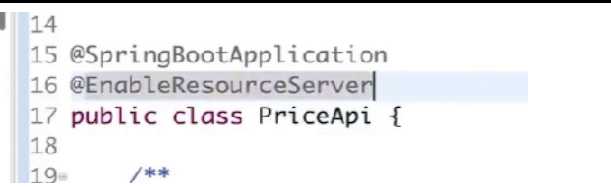

price服务里

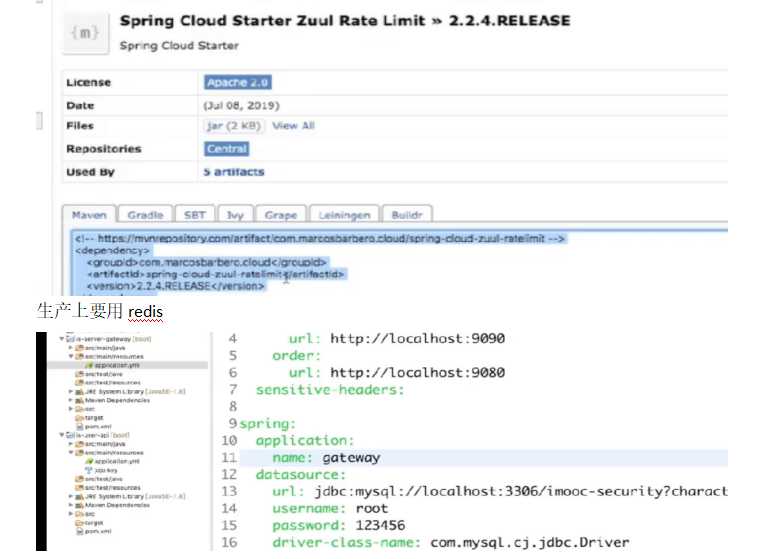

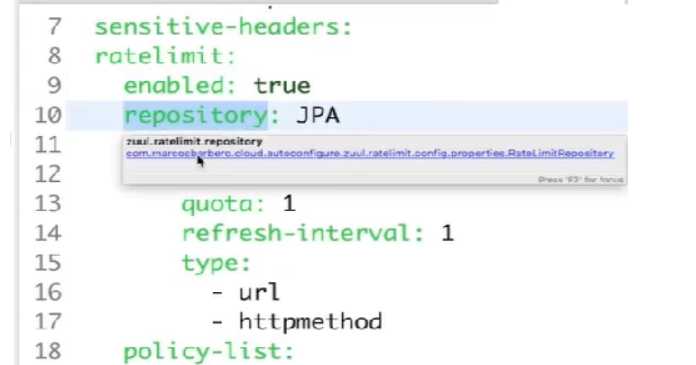

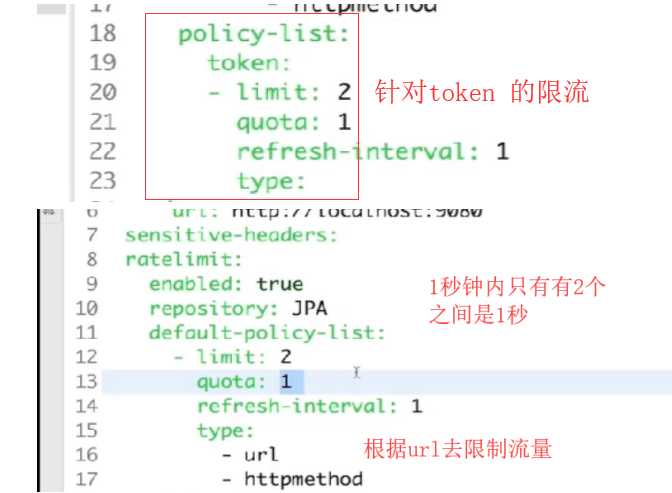

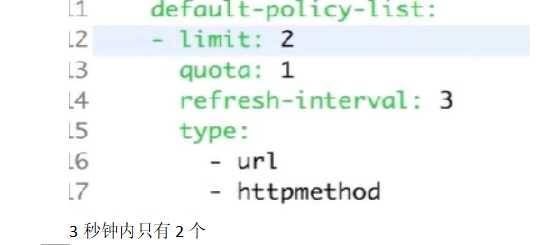

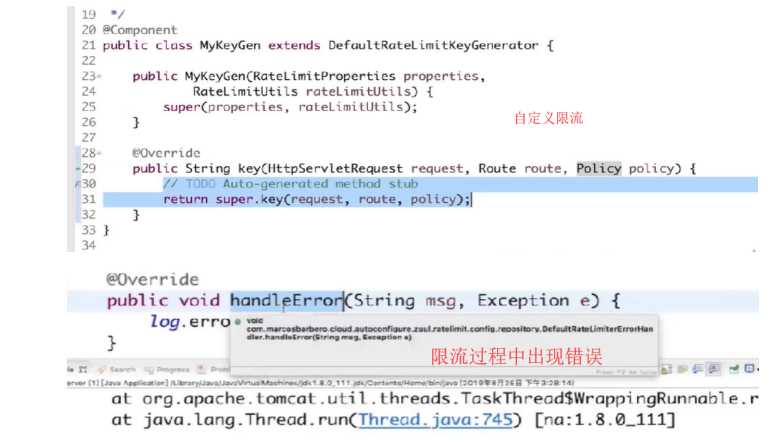

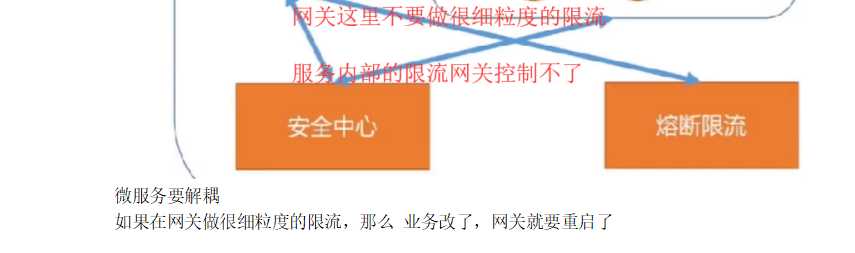

三、网关限流

现在使用的是mysql 实际使用redis

请求quota 通过的时间

原文:https://www.cnblogs.com/lyon91/p/11875318.html