以此笔记来记录本菜鸡做misc的历程

首先看题

提示base85

打开kali,使用python的base64库来解码(内有base85解码)

(其实只要输python3即可

我还以为kali里没有python3 ,百度了一大圈如何安装python3......)

>>> s = 'W^7?+dv|3qV{dI`UvzI@V{~SH'

>>> import base64

>>> base64.b85decode(s)

b'flag{we1come_to_ctf}'over~

基操,先看题~

原字符:

ebdgc697g95w3

解密十三次得:(凯撒十三)

13:roqtp697t95j3

提交后发现不正确

再读题,键盘

将roqtp697t95j3在键盘上向下移一位得:

flag:yougotme

over~

用到的解密工具在:https://www.ctftools.com/down/

老规矩,看题~

给了一个图片

可以看到 它的长宽是不同的

猜想可能下面隐藏着flag

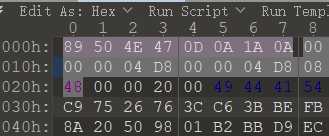

打开010

找到长、宽 如图

将它们修改成一样的值(都修改成大的值)

保存后 果然图片下面多了一行字

得到flag: png_1s_interesting

(这里要注意是1s,不是ls。。。)

原文:https://www.cnblogs.com/Zzhanp/p/12013954.html