0x00 记录一下,代表自己做过

0x01 flag_universe

看简介是来自2018年的百越杯。

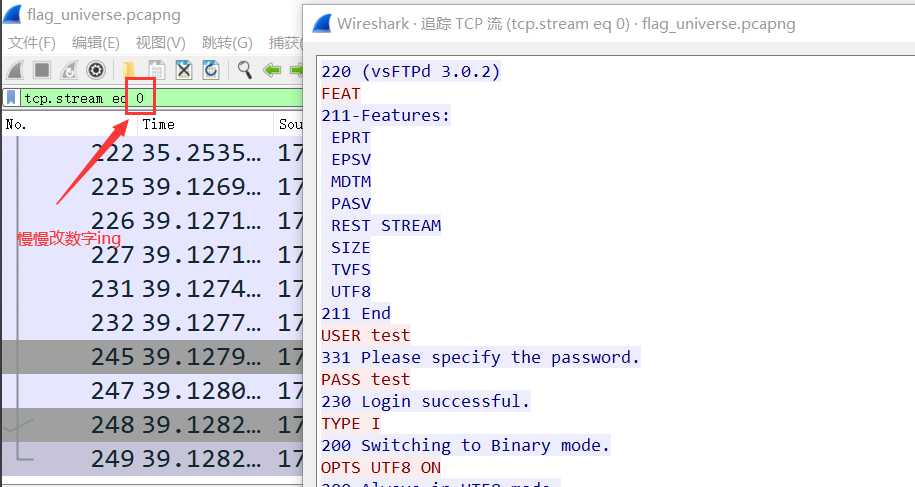

将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开。

追踪tcp流,发现是FTP传输文件,传输的是一张图片。(心想难不成直接图片就显示了flag)

先尝试能不能导出文件,额,不行,试了一会发现,还是自己找数据吧。

会发现3、4、6、11、13、14处发现png图片的数据流以及7、8处的base64加密的假的flag值。

仔细观察发现4和11处的数据不完整,缺少png尾部。将其余4个都用winhex进行处理成png图片。(网上的wp就直接发现14有问题,自己菜,所以还是一个个来)

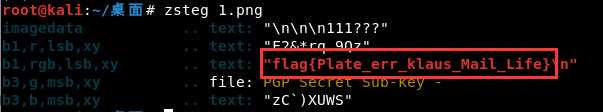

处理完成之后,我一般喜欢去binwalk+foremost,但是最近迷上了zsteg,以前没觉得,现在用起来,觉得很舒服。

直接zsteg处理,拿到flag。

0x02 base64÷4

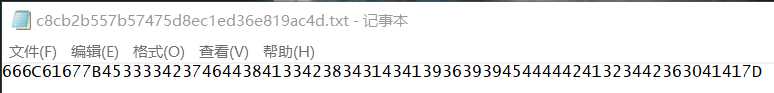

这题简直就是,额,base16,另外就是文件下载下来一看也知道是base16。

base16解码就得到flag了。

0x03 wireshark-1

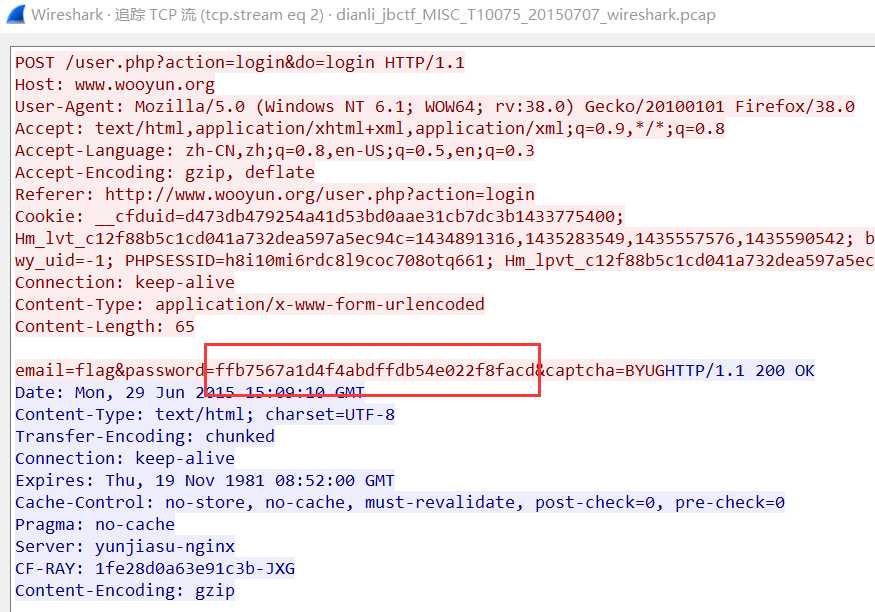

拿到一个数据包,说的是管理员密码就是flag。

所以直接wireshark追踪TCP流,拿到flag。

0x04 隐藏的信息

拿到的是一串数字

最开始还以为是直接转ascll码,结果发现不对,光第一个0126用126来换ascll码就是个“~”,看了半天,相到前面加个0,是不是代表换了进制的,于是就8进制转10进制,额,其过程我太菜了,就手动。得到以下内容:

86 50 86 115 98 67 66 107 98 50 53 108 73 81 111 75 73 69 90 115 89 87 99 54 73 69 108 84 81 48 78 55 84 106 66 102 77 71 53 108 88 50 78 104 98 108 57 122 100 68 66 119 88 51 107 119 100 88 48 75

转asll码,得到V2VsbCBkb25lIQoKIEZsYWc6IElTQ0N7TjBfMG5lX2Nhbl9zdDBwX3kwdX0K

拿去base64解码,得到以下内容:

Well done!

Flag: ISCC{N0_0ne_can_st0p_y0u}

0x05 a_good_idea

下载拿到一张图片,汤姆。不过我直接重命名后缀为zip,得到

选中的除外的两张图片加一个提示。提示为try to find the secret of pixels。

用stegsolve进行比较拿到上面图里的solved.bmp文件,打开放大看后,可以大致看到像二维码的情况,但是我不会ps,没办法,只能去看大佬的wp,嫖答案。

0x06 Aesop_secret

拿到一个gif,放到ps中,放大查看

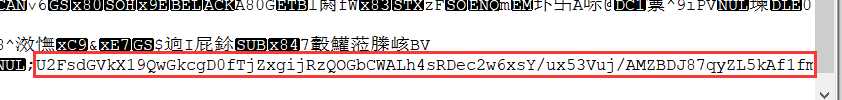

发现不了什么有用的东西,就用记事本打开,看到最后的一点东西

U2F开头,AES解密,窃喜,拿去解密,额,解密失败。看了半天,不知道密码是啥,乱猜,这题是2019年ISCC的。先来2019,反正组合起来,发现ISCC行的通诶。

解密两次,密码都是ISCC,拿到flag。

就这样了,吃饭了。

原文:https://www.cnblogs.com/-an-/p/12193036.html